Google et Mozilla se sont alignés sur la position d'Apple concernant la validité des certificats HTTPS. En mars, Apple annonçait un changement à venir dans sa gestion des certificats HTTPS : à compter du 1er septembre 2020, Safari n’acceptera plus que les certificats ayant une durée de vie de 389 jours au maximum. Chrome et Firefox vont faire de même, signale ZDNet.

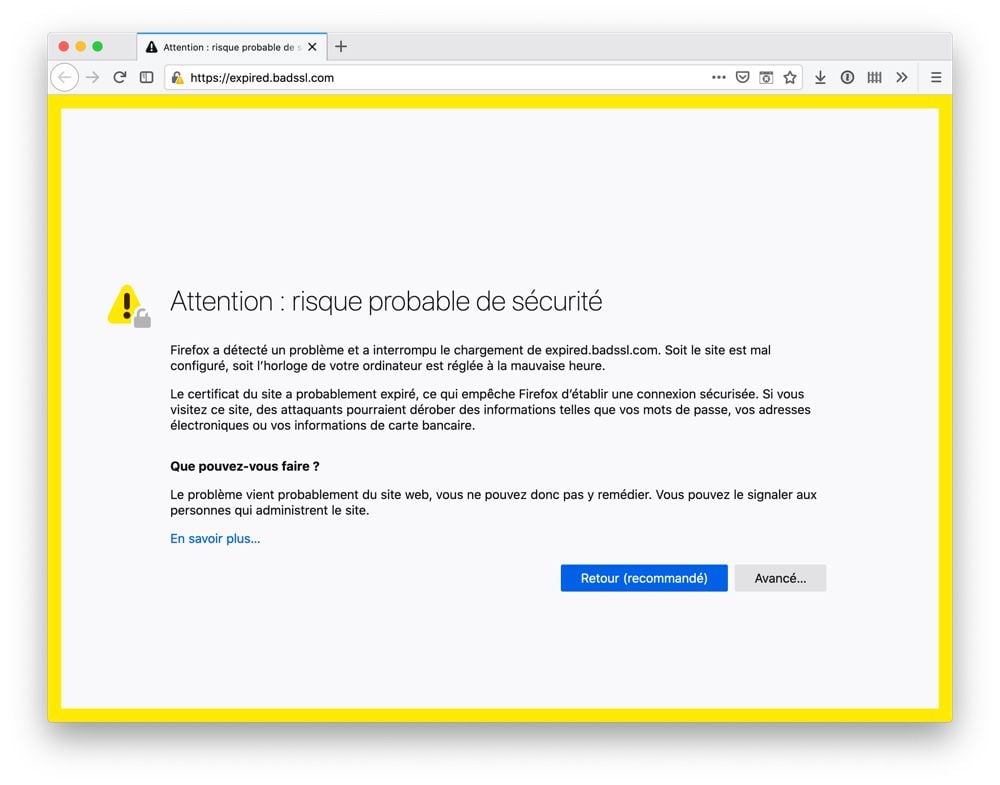

Les certificats HTTPS sont devenus un élément essentiel du web : ils assurent le chiffrement de la connexion entre votre navigateur et le site visité, et permettent de vérifier l'authenticité du site (quand vous cliquez sur l'icône de cadenas dans la barre d'adresse). Sans certificat valide, les navigateurs affichent une alerte recommandant de ne pas visiter le site.

Alors que la politique en matière de certificats HTTPS est normalement conduite par le CA/B Forum, un groupe rassemblant une trentaine d'autorités de certification et les cinq plus gros éditeurs de navigateurs, Apple a décidé unilatéralement de raccourcir, de fait, la validité des certificats de deux ans à un an environ.

L’objectif est de multiplier les vérifications et de permettre un renouvellement plus rapide pour accélérer les transitions technologiques. La sécurité des certificats se renforce en effet régulièrement et en les renouvelant tous les ans, les nouveautés seront généralisées plus vite.

Certaines autorités de certification étaient opposées à cette mesure, mais elles n'auront d'autres choix que de s'y plier, les trois principaux navigateurs appliquant bientôt le changement. « Nous ne voyons aucun gain de sécurité ou d'autres avantages en réduisant la durée de vie des certificats », déclare D-Trust dans une réponse envoyée au CA/B Forum.

Microsec avertit pour sa part que ses frais annuels pourraient « augmenter significativement » en raison des vérifications plus fréquentes qu'elle devra réaliser. Bien qu'elle soit déjà prête, cette autorité de certification n'a pas encore mis en pratique ce changement par crainte d'être plus chère que ses concurrents.