Chiffrer ses emails n'est pas aussi facile que chiffrer ses messages instantanés. Contrairement à iMessage, WhatsApp et d'autres qui chiffrent par défaut et de bout en bout tous les messages, il faut configurer soi-même différentes choses pour chiffrer ses emails.

Les standards dans le domaine sont PGP et S/MIME, deux méthodes de chiffrement qui peuvent être utilisées dans plusieurs clients mails et peu importe le fournisseur de mails. Pour faciliter autant que possible l'utilisation de PGP sur Mac, ce qui n'est pas une mince affaire pour les novices, il existe depuis de nombreuses années GPG Suite.

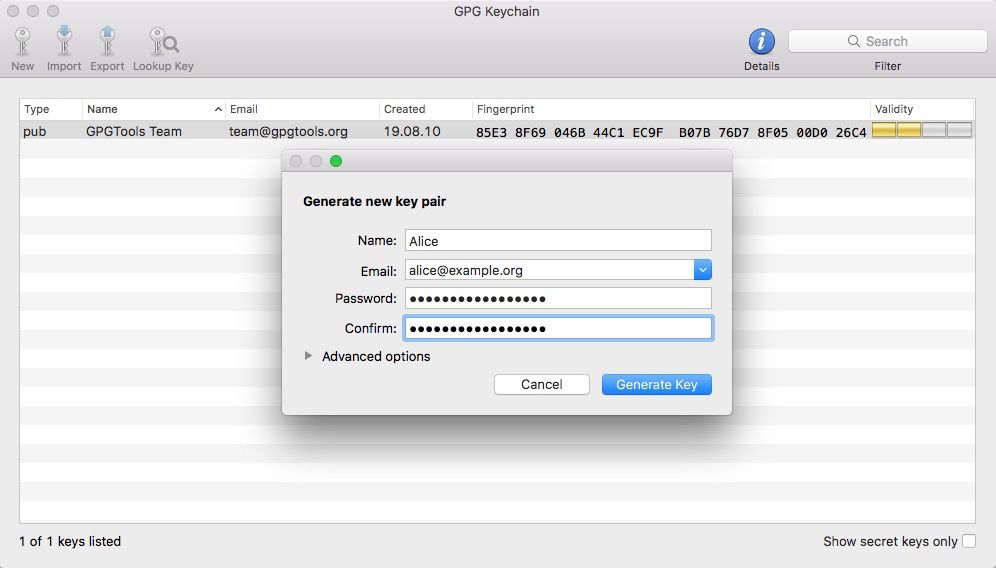

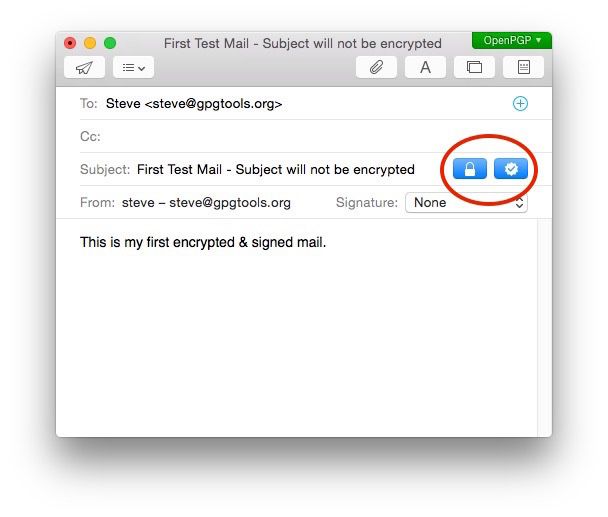

GPG Suite rassemble différents logiciels permettant de gérer intégralement ses emails chiffrés sur Mac sans taper des lignes de commande : GPG Mail est une extension pour lire et écrire des courriels chiffrés dans l'application Mail d'Apple ; GPG Keychain est un trousseau pour gérer ses clés ; GPG Services intègre les fonctions de PGP aux services de macOS ; et MacGPG est le moteur de chiffrement sous-jacent. Un tutoriel qui explique comment configurer PGP, dont l'étape qui consiste à créer une paire de clés, est disponible ici.

Cette suite open source vient de recevoir une mise à jour importante, ce qui n'arrive pas si souvent. Désormais, GPG Services exploite les notifications natives de macOS pour informer l'utilisateur des opérations achevées (à partir de macOS Mojave).

Le module GPG Mail s'améliore en affichant un renseignement lorsqu'aucune clé de chiffrement n'est disponible. On sait ainsi pourquoi il n'est pas possible de chiffrer un nouveau mail. Quant à GPG Keychain, la mise à jour renforce la sécurité : quand on crée une nouvelle clé, le logiciel vérifie maintenant si une clé existe déjà pour l'adresse email associée, et la création d'une phrase secrète est désormais obligatoire. Par ailleurs, de nombreux bugs ont été corrigés, dont certains qui concernaient spécialement Catalina.

GPG Suite est gratuit, à l'exception de GPG Mail qui est devenu payant il y a près de deux ans. Pour utiliser le module de Mail, il faut dépenser 24 €. Ce module n'est pas indispensable : après avoir créé vos clés avec GPG Keychain, vous pouvez très bien utiliser Thunderbird accompagné de l'extension Enigmail pour lire et écrire vos mails chiffrés.