La plupart des principaux services en ligne proposent aujourd’hui à leurs utilisateurs d’activer l’authentification à deux facteurs pour mieux sécuriser leur compte : quand ils se connectent depuis un nouvel appareil, en plus de leur mot de passe habituel, un second code est demandé.

Ce second code n’est pas proposé de la même façon selon les services. Certains l’envoient par SMS, d’autres via leur application, ou bien directement par le biais du système d’exploitation dans le cas d’Apple. Des applications spécialisées (Google Authenticator, Authy, 1Password…) savent aussi générer des codes temporaires.

Enfin, il y a les clés USB qui servent de second facteur : au lieu de saisir un second code, on branche une clé à son ordinateur. La plus connue est la YubiKey (à partir de 20 €), mais d’autres peuvent faire l’affaire, pourvu qu’elles soient compatibles avec le standard U2F de la FIDO Alliance.

Il y a quelques jours, GitHub a rendu disponible Soft U2F, un logiciel qui émule les YubiKey : plus besoin de clé USB pour remplir le rôle de second facteur, c’est ce logiciel qui s’en charge avec l’aide du Trousseau d’accès de macOS.

Concrètement, voici comment cela fonctionne avec Dropbox — cela marche en théorie avec les autres services prenant en charge l’U2F, dont Google et GitHub. En préambule, il faut savoir que seuls Chrome et Opera supportent U2F nativement. Autrement, il existe une extension pour Safari et une autre pour Firefox.

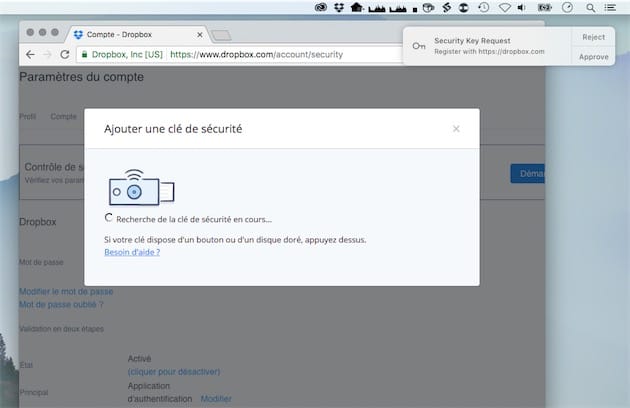

Après avoir installé Soft U2F et l’extension navigateur le cas échéant, dans vos réglages de sécurité Dropbox, cliquez sur Ajouter une clé de sécurité. Après avoir entré votre mot de passe, cliquez sur Commencer la configuration, puis Clé insérée. Vous devriez alors voir une notification Security Key Request : cliquez sur le bouton Approve pour valider l’ajout de la clé de sécurité (qui n’en est donc pas vraiment une). À noter que si vous avez un MacBook Pro Touch Bar, c’est une boîte de dialogue Touch ID qui apparaîtra, et pas la notification.

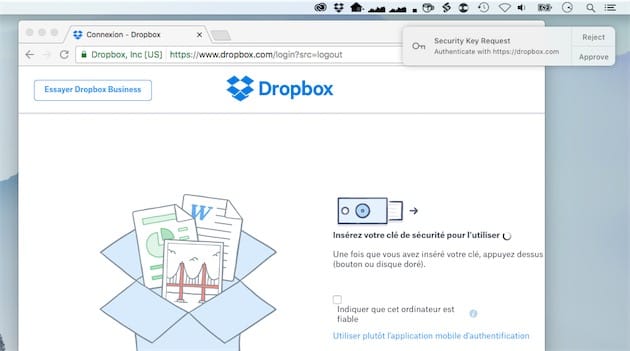

Déconnectez-vous du site de Dropbox, puis reconnectez-vous : après avoir saisi votre mot de passe, le service vous demandera d’insérer votre clé de sécurité, mais grâce à Soft U2F, vous n’aurez en fait qu’à cliquer sur le bouton Approve de la notification qui sera apparue (ou à poser un doigt sur le bouton Touch ID de votre MacBook Pro).

Soft U2F permet donc de profiter de l’authentification à deux facteurs U2F sans clé physique. Cette commodité est aussi un défaut : en confiant à l’ordinateur la gestion du second facteur, on augmente le risque de compromission (la clé USB, que l’on branche uniquement lors de la connexion, est moins susceptible d’être victime d’un logiciel malveillant).

Par ailleurs, la solution de GitHub ne fonctionne que sur un seul ordinateur, alors que l’on peut emmener la YubiKey partout avec soi et l’utiliser sur d’autres machines sans installer de logiciel supplémentaire. Si vous utilisez Soft U2F sur votre Mac, il faut donc activer au moins une autre option d’authentification à deux facteurs pour vous connecter sur d’autres appareils.