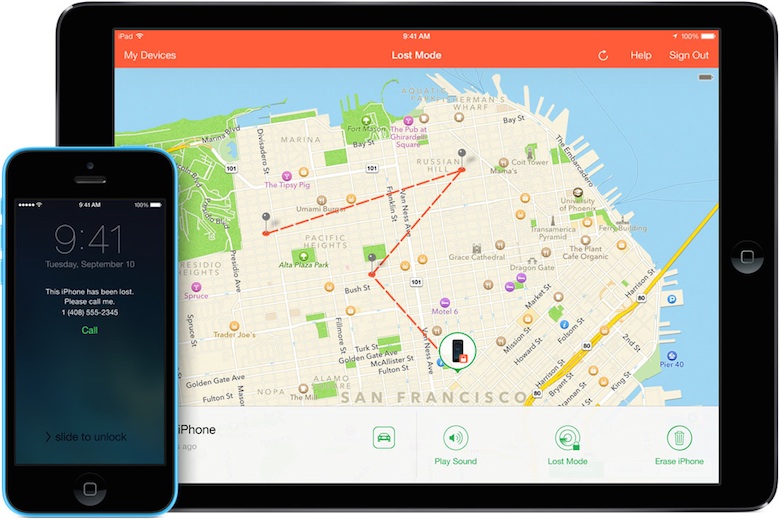

Le racket orchestré par « Oleg Pliss » auprès d'utilisateurs d'iPhone a d'abord touché l'Australie, et commence à faire son apparition aux États-Unis et en Europe. Cette attaque consiste, rappelons-le, à bloquer un terminal iOS via la fonction Localiser mon iPhone : le hacker a pu récupérer le mot de passe iCloud de ses victimes et leur réclame 100$/€ afin qu'elles puissent retrouver le plein usage de leur iPhone (lire : Sécurité : des personnes ont perdu accès à leur Mac à cause d'iCloud).

Dans les faits, l'affaire a commencé à s'ébruiter sur le forum d'assistance d'Apple lundi matin. Les utilisateurs voient sur l'écran de leurs iPhone ou iPad une alerte accompagnée par l'alarme sonore typique du service Localiser mon iPhone : la demande de rançon apparait alors, à envoyer de diverses manières (Moneypack, Ukash, PaySafeCard) à l'adresse lock404(at)hotmail.com. Cette méthode, appelée ransomware, est d'abord apparue sur Windows avant de cibler les smartphones sous Android puis désormais, iOS.

Les scénarios permettant à ce ou ces hackers de racketter ainsi les utilisateurs d'iPhone et d'iPad sont multiples. Ce qui est à peu près acquis, c'est qu'ils utilisent les identifiants et mots de passe iCloud de leurs victimes afin d'activer la fonction Localiser mon iPhone; celle-ci permet ensuite de bloquer un terminal iOS ou OS X et d'en effacer le contenu à distance. Pour obtenir ces informations, ils ont pu en passer par différentes méthodes.

Celle qui vient immédiatement à l'esprit est une tentative d'hameçonnage. Après la réception d'un faux courriel provenant d'Apple, les utilisateurs donnent volontairement leurs informations de connexion à iCloud. Ça n'a rien d'improbable, les faussaires réussissant à produire des faux très convaincants même pour l'oeil le plus aguerri.

Une autre hypothèse est que les pirates auraient pu « empoisonner » les serveurs DNS menant à Apple.com, reroutant les internautes vers un site malicieux autre que celui d'Apple. Les utilisateurs ont alors pu rentrer, en toute confiance, leurs identifiants et mots de passe iCloud.

Un troisième scénario implique directement Apple. Le constructeur a été surpris ces derniers temps en flagrant délit de légèreté concernant la sécurité de ses utilisateurs. On rappellera par exemple la faille Heartbleed qui ne devait pas concerner les services et produits d'Apple… même si les bornes AirPort Extreme et Time Capsule étaient quand même touchées. En juillet dernier, le site développeurs d'Apple a été victime d'une intrusion qui a demandé plusieurs jours de colmatage avant de réouvrir ses portes.

Fin avril, on découvrait une autre faille, toujours dans le centre développeurs, permettant à quiconque de récupérer des informations personnelles (lire : Le centre développeurs d'Apple était une passoire). Actuellement, Apple n'a toujours pas réagi officiellement. Rien ne dit pour le moment qu'il s'agisse d'une faille dans les serveurs du constructeur. Dernier exemple, celui de la faille repérée par la team doulCi permettant de déverrouiller à coup sûr n'importe quel terminal iOS (lire : doulCi : Apple a contacté un peu tard les hackers).

Enfin, il n'est pas impossible que les hackers aient mis à profit les listings de données confidentielles qui circulent suite à l'intrusion récente dans les serveurs d'eBay et d'Adobe. Des dizaines de millions de comptes ont été compromis avec des identifiants et des mots de passe en libre service — et il arrive trop souvent que les mots de passe soient les mêmes d'un service à un autre. Utiliser une application comme 1Password (sur OS X et iOS) permet de créer et de gérer des clés très sécurisées.

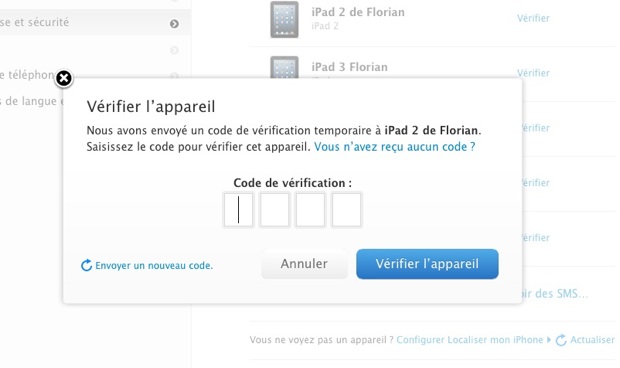

On gagnera aussi à utiliser la vérification en deux étapes d'Apple, si évidemment elle est disponible dans son pays. C'est le cas en France, mais pas en Belgique ou en Suisse malheureusement.