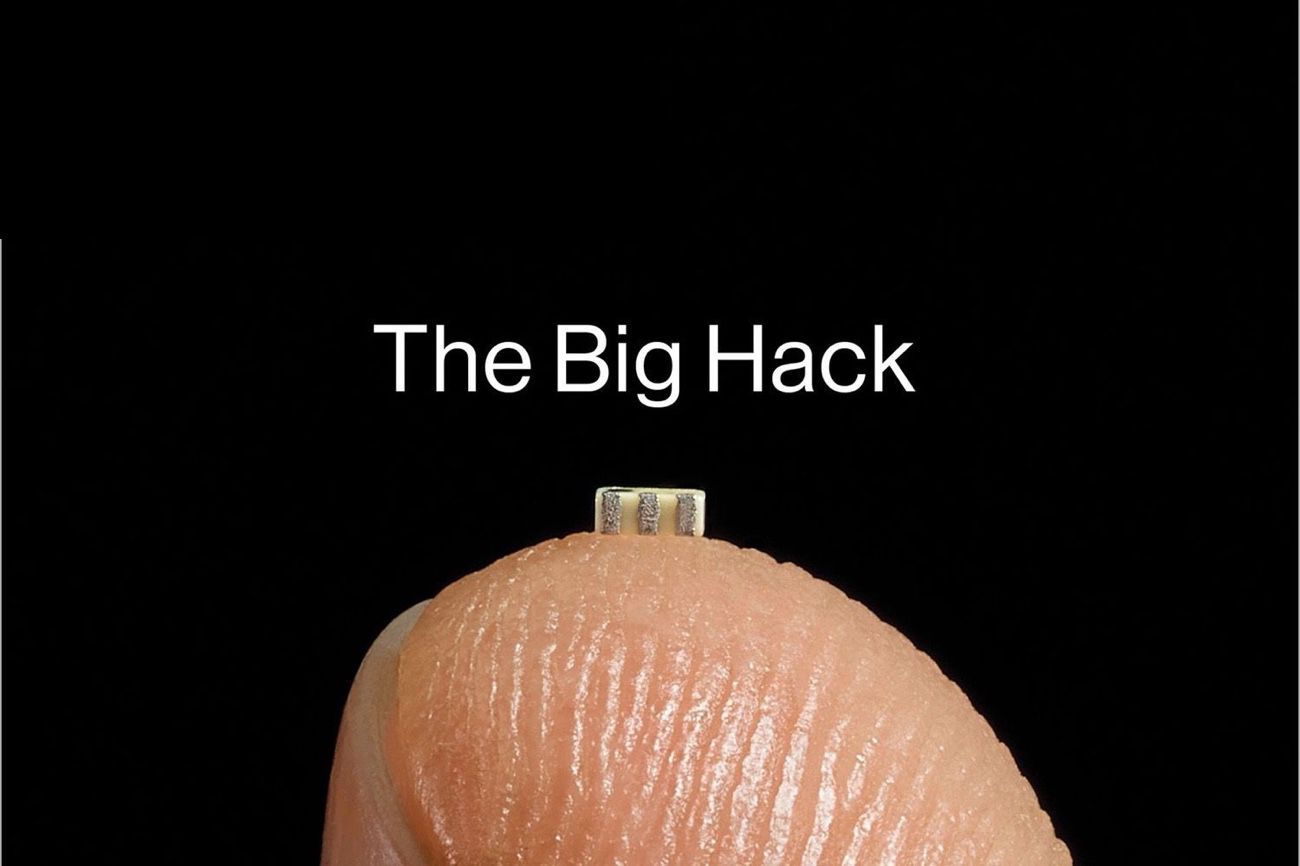

En 2018, Bloomberg publiait une enquête, « The Big Hack », sur la présence supposée de puces chinoises dans les serveurs de Supermicro. Cette entreprise américaine conçoit des cartes-mère de serveurs pour de nombreux groupes, dont Apple et Amazon. En substance, ces puces auraient permis de créer des portes dérobées afin que Pékin puisse espionner les clients de Supermicro.

L'histoire a été démentie de toutes parts, par Supermicro évidemment, mais aussi par les entreprises qui utilisent ces serveurs et qui n'ont pas manqué d'enquêter à leur tour. Tim Cook, impliqué dans l'enquête en amont, a même demandé à la publication de se rétracter. Bloomberg n'en a rien fait, le site en remet même une couche aujourd'hui avec de nouveaux témoignages qui, de prime abord, semblent confirmer quelque chose de pas clair dans cette affaire.

Malgré tout, on gardera à l'esprit que ces témoignages proviennent d'individus — certains anonymes, d'autres pas — qui n'ont pas été des témoins directs de ces tentatives de piratage. Cela ne veut pas dire qu'il ne se soit rien passé, mais l'absence de nouvelles implications ou d'enquêtes publiques sur un sujet aussi explosif en plus de trois ans continue d'interroger sur la véracité du dossier compilé par Bloomberg.

La publication rapporte que Supermicro a, en mai 2019, prévenu que son réseau avait été l'objet de plusieurs intrusions entre 2011 et 2018. Mais l'entreprise explique aussi qu'aucune de ces brèches n'a eu de conséquence sur son activité, ses opérations ou ses produits. Et ces intrusions n'ont peut-être rien à voir avec le « Big Hack ».

Supermicro réitère qu'aucun de ses clients ni aucune agence fédérale américaine ne l'ont informé de la découverte de puces malintentionnées dans ses équipements. L'entreprise elle même n'a jamais rien trouvé, ni les sociétés de sécurité mandatées par ses soins. Le gouvernement américain continue de faire affaire avec Supermicro pour ses équipements informatiques.