Thunderstrike, une faille qui attaque les Mac via le Thunderbolt

Comme prévu, une faille de sécurité touchant les Mac récents a été détaillée à l’occasion du congrès du Chaos Computer Club (CCC), le plus gros regroupement de hackers en Europe. La faille avait été annoncée la semaine dernière et on n’a pas appris beaucoup plus grâce à la conférence de son auteur, Trammell Hudson.

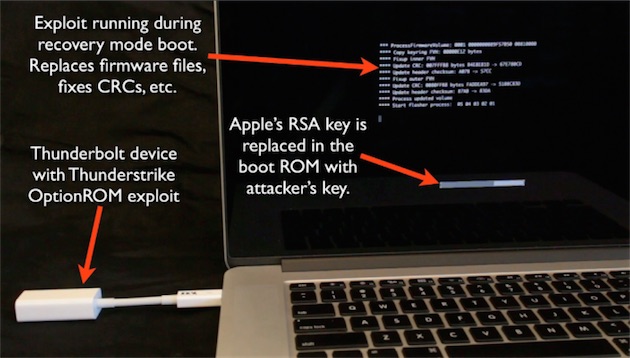

Le chercheur en sécurité a apporté la preuve de la faille qu’il a trouvée, mais on savait déjà qu’il s’agit de modifier l’EFI (équivalent plus récent du BIOS utilisé par les Mac depuis des années) en passant par un appareil Thunderbolt. La manipulation injecte du code dans la ROM de boot, une mémoire totalement isolée du volume de stockage accessible par l’utilisateur ou même par le système. De fait, c’est une faille très difficile à détecter une fois installée, et complexe à retirer le cas échéant, puisqu’il faut procéder à une réinitialisation de l’EFI. Mettre à jour le Mac, ou même le formater, n’y fera rien.

Sur le papier, cette faille nommée Thunderstrike est impressionnante, mais dans les faits, elle n’est pas aussi grave qu’on pourrait le croire. Pour que la faille infecte votre Mac, le hacker devra accéder physiquement à la machine pour y installer un appareil Thunderbolt modifié (Trammell Hudson a utilisé l’adaptateur Ethernet d’Apple). Notons toutefois que la modification est ensuite transmise dans chaque appareil Thunderbolt. Imaginons qu’un écran Thunderbolt public soit « infecté », chaque Mac qu’il utilise sera à son tour touché.

Une fois en place, ce malware ne peut pas directement accéder à des données sensibles, mais en raison de son positionnement dans la ROM de démarrage, il peut faire plusieurs choses, comme modifier le panneau où l’on saisit son mot de passe EFI (si on a protégé EFI d’un mot de passe). D’après le chercheur en sécurité, Thunderstrike n’a pas d’accès direct à FileVault pour déchiffrer les fichiers stockés sur le Mac, mais la faille enregistre le mot de passe de la session et elle pourrait aussi injecter un malware dans le système d’exploitation.

La bonne nouvelle, c’est qu’Apple est a priori au courant de l’existence de cette faille et qu’une mise à jour est en préparation. En attendant, le mieux est encore de ne pas laisser un inconnu connecter n’importe quoi à votre Mac, et de garder l’ordinateur sous surveillance.

"mais dans les faits, elle n’est pas aussi grave qu’on pourrait le croire."

"Imaginons qu’un écran Thunderbolt public soit « infecté », chaque Mac qu’il utilise sera à son tour touché."

Moi, je trouve cela assez grave quand même.

@bugman :

Parce que tu utilises tous les jours des écrans publics Thunderbolt ?

Je suis d'accord avec toi, c'est assez grave.

On peut imaginer une clé thunderbolt pour les espions industriels... Un malware "hardware"

Prochain test ... Chez Sony ...

Je n'ai jamais utilisé le Thunderbolt :-0

Ah oui c'est parce que j'ai acheté un MacBook Air 2010 en mai 2011 et que le modèle incluant le Thunderbolt est sorti 2 mois après

J'ai acheté un MacBook Pro 13" 2011, j'ai beau l'avoir depuis avril 2011, je n'ai jamais utilisé le thunderbolt (donc pas eu besoin), je t'assure que tu n'as rien manqué.

@Ludavid21 :

Sur un MacBook Air, Thunderbolt permet d'avoir de l'Ethernet Gigabit.

Changement de machine, sur l'ancienne je sors le SSD que j'avais installé, je le branche sur le port Thunderbolt avec un Dock ad'hoc et hop 500 Go transféré en 25 minutes...

La nouvelle (iMac 27) est en SSD d'origine, mais mes disques externes sont en Thunderbolt. Deux boitiers, un en 2"5 pour 2 SSD 960 Go et un en 3"5 pour les grosses sauvegardes.

Temps de latence quand je bosse sur mes photos : zéro seconde.

Aperture avec 90 000 photos (catalogue sur disque interne, 200Go, mais données sur les SSD externes). Le Thunderbolt, c'est surtout pour les pros de la photo et de la vidéo (indispensable pour eux). On ne peut pas dire que cela ne sert à rien, mais cela n'a pas d'importance pour certains...

J'ai plusieurs périphériques Thunderbolt, entre autre un Western Digital Pro 2To (pour mes photos et mobile), un LaCie 2Big 6TB, un LaCie 1TB SSD Little Big Disk, le dock Belkin (avec ses ports USB 3 bienvenus) et je planifie prendre un Promise Pegasus2 R4 ou un LaCie 5Big pour mon nouvel iMac.

Pour ce que j'en fait c'est un vrai plaisir, surtout comparé à l'offre souvent cacochyme en USB 3 (genre 4 disque raid-5 usb 3 entre 80Mo/s et 200Mo/s).

Mais tout le monde n'en a pas besoin, c'est clair,et les prix sont élevés!

"Notons toutefois que la modification est ensuite transmise dans chaque appareil Thunderbolt."

C'est là surtout le danger de la chose.

@Moonwalker : Oui, ça et le fait que ce soit bas niveau.

@noooty : Non, tout simplement parce que je n'aurais aucun contrôle pour détecter, éradiquer un virus sur ce genre de périphérique et que personne (autant grands comptes que gouvernements) ne doit faire du retro engineering ou de la vérification de checksums (faut du matos aussi) concernant le firmware des périphériques que l'on vient de lui livrer.

Sur le cadenas, je lis thunderstruck,...

Thunderstrike, Thunderstruck

C'est même totalement différent : Soit le tonnerre est en grève, soit il frappe.

En supposant que le mal soit déjà fait, quelle quen soit l'origine, ecran infecté, cable, ... on s'en aperçoit comment ? Et on évite comment d'infecter les autres ?

Parce que là, la bonne foi ne suffit plus. Le copain qui se connecte chez vous, ou chez qui vous vous connectez, il est totalement clean ? Ben en tout cas il est de bonne foi.

Bonjour,

J'admire l'optimisme de l'auteur de l'article "Sur le papier, cette faille nommée Thunderstrike est impressionnante, mais dans les faits, elle n’est pas aussi grave qu’on pourrait le croire."

Avec l'EFI et le programme de démarrage de l'ordinateur modifiés, comment fait-on redémarrer la machine ?

L'ordinateur est bon pour la poubelle ou alors il faut avoir une procédure et le matériel pour reprogrammer la mémoire ROM est stocké l'EFI et le programme de démarrage.

Va falloir faire attention avant de connecter un périphérique sur sa machine.

A quand le Bluetooth ?

Comment savoir si on à été infecté ? Car j'ai un adaptateur thunderbolt vers HDMI non officiel.

tu sais pas...