Avec la dernière mise à jour de son guide sur la sécurité d’iOS, Apple a regroupé en un seul document toutes les informations sur le sujet, qui étaient jusqu’ici éparpillées dans divers documents pas toujours publics. Il offre ainsi une vue d’ensemble sur la sécurité des communications et des données, de Touch ID, ou d’iCloud : un point particulièrement intéressant est le long passage sur le Trousseau iCloud (pp. 24-26).

Même si l’« affaire Snowden » n’avait pas révélé les pratiques des différents services de renseignement sur internet, la sécurité d’un tel service serait cruciale. Elle l’est d’autant plus aujourd’hui : Apple assure que le Trousseau iCloud a été conçu de telle manière que vos mots de passe sont protégés même si la sécurité de votre compte iCloud ou d’iCloud lui-même est compromise, y compris dans le cas où une tierce partie aurait réussi à obtenir un accès aux comptes.

La sécurité du Trousseau iCloud

L’appareil sur lequel le Trousseau iCloud est créé établit un « cercle de confiance » dans lequel les autres appareils autorisés à accéder à vos mots de passe pourront être admis. Il génère aussi une « identité de synchronisation » constituée d’une clef publique et d’une clef privée. La clef publique est doublement signée : une fois avec la clef privée, puis une autre fois avec une clef dérivée de votre mot de passe iCloud. La clef résultante est stockée sur iCloud, alors que la clef privée ne quitte jamais votre appareil.

Lorsqu’un nouvel appareil veut accéder au Trousseau iCloud, il doit rejoindre le cercle de confiance. Il génère à son tour une identité de synchronisation, mais aussi une demande d’adhésion comprenant sa clef publique. L’utilisateur doit alors entrer son mot de passe iCloud sur cet appareil, ce qui permet de signer cette demande, qui est envoyée dans « le nuage ». Il doit aussi entrer son mot de passe iCloud sur le premier appareil, ce qui permet de vérifier la demande et de la signer avec la clef privée.

La procédure est répétée appareil après appareil : personne ne peut entrer dans le cercle de confiance sans le mot de passe iCloud et une cooptation par un appareil déjà connu. C’est bien, mais ce n’est pas suffisant — rien n’empêche d’imaginer qu’Apple collabore avec les agences de renseignement et qu’elle leur donne vos mots de passe. Sauf qu’elle a aussi conçu le système pour se protéger d’elle-même : Apple ne possède pas de copie complète de votre trousseau d’accès.

Lorsque vous ajoutez ou modifiez un mot de passe sur un appareil, le mot de passe est chiffré à l’aide de la clef publique de chaque appareil dans votre cercle de confiance, puis transmis à ses appareils via iCloud. Même lorsque vous activez un nouvel appareil, ce n’est pas le trousseau complet qui est synchronisé, mais chaque mot de passe, un par un, le plus récent écrasant le précédent. Et puisque la clef publique est elle-même signée avec une clef privée, seuls vos appareils peuvent déchiffrer le mot de passe.

La récupération du Trousseau iCloud

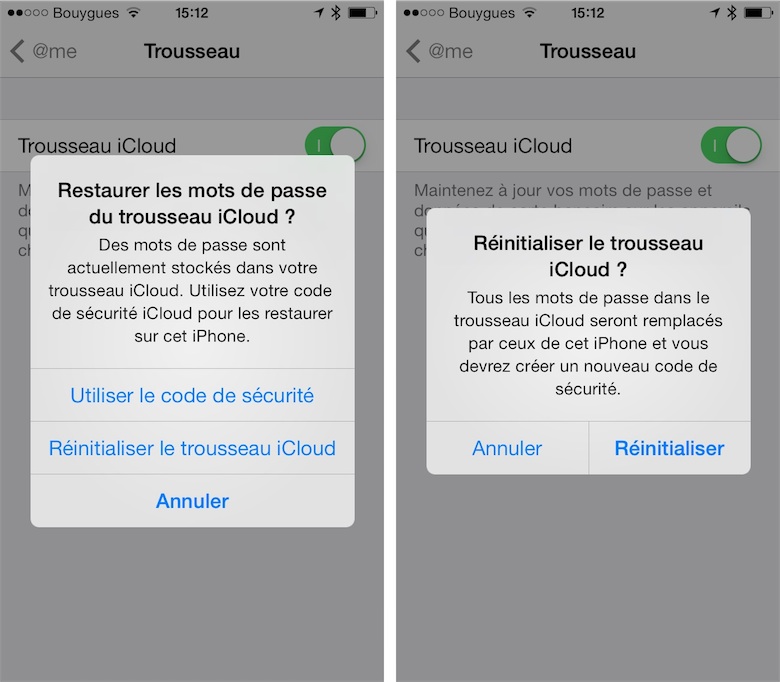

Apple n’a en sa possession qu’un seul mot de passe, le dernier ajouté ou modifié, et elle ne peut pas le lire. Ou du moins elle n’a qu’un seul mot de passe si vous n’avez pas activé le système de récupération du trousseau : celui-ci implique que l’intégralité de votre trousseau soit stockée sur iCloud, au cas où vous perdriez tous vos appareils. Là encore cependant, la firme de Cupertino a prévu un système censé non seulement résister aux attaques externes, mais aussi aux tentations internes.

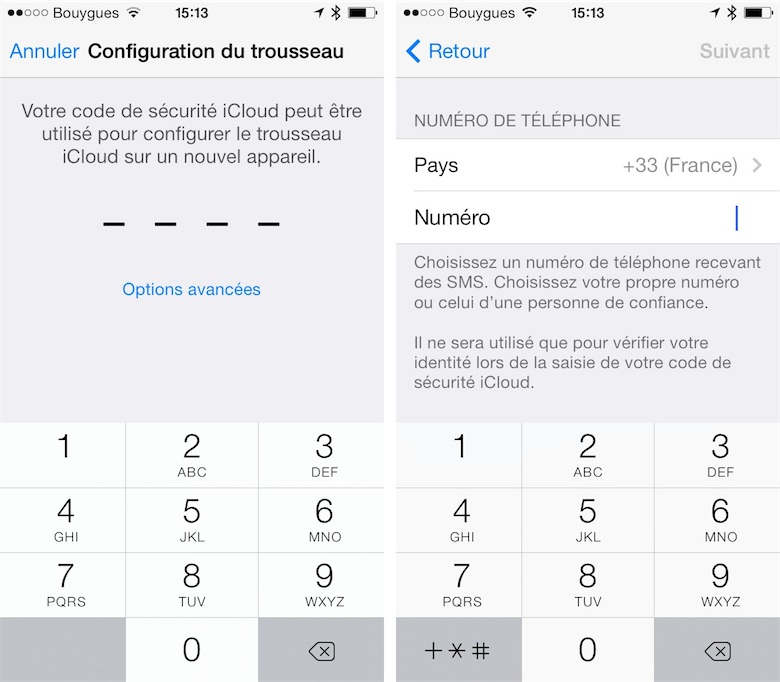

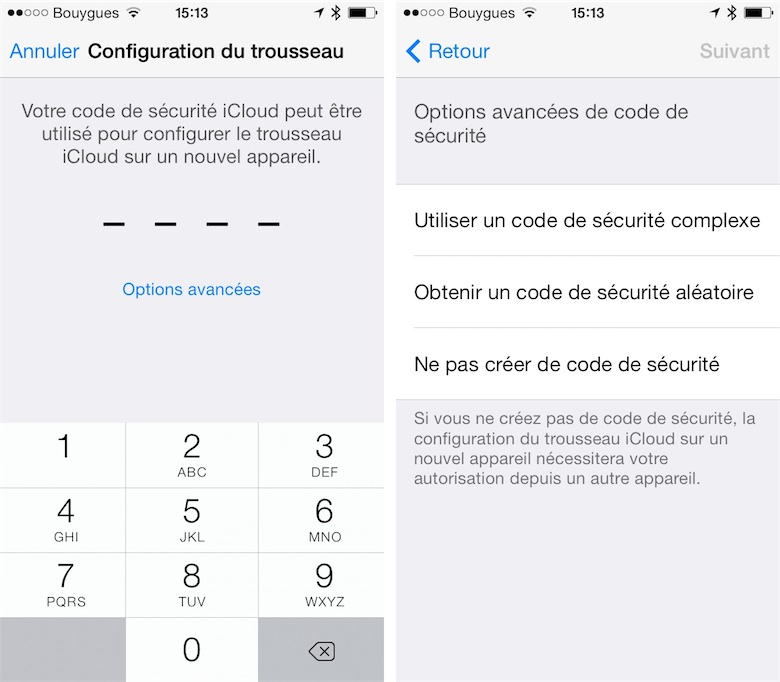

Lorsque vous activez pour la première fois le Trousseau iCloud, le système vous demande d’entrer votre numéro de téléphone et un code de sécurité iCloud d’au moins quatre chiffres. Si vous activez la récupération de trousseau, votre trousseau est chiffré à l’aide d’une clef générée aléatoirement. Cette clef est stockée sur les serveurs d’Apple, où elle est à son tour chiffrée avec votre code de sécurité et la clef publique du module matériel de sécurité dont dépendent vos données.

Un module matériel de sécurité (hardware security module en anglais), est un appareil très spécifique dont la seule fonction est de générer, stocker et protéger les clefs cryptographiques. On retrouve ce genre de matériel dans le monde de la finance et de la banque : il dispose de fonctions qui lui permettent de détecter les tentatives de manipulation physique ou logique et d’y répondre, par exemple en autodétruisant ses données. Dans le cas d’Apple, les modules matériels de sécurité sont placés à proximité immédiate des serveurs iCloud (peut-être dans les tactical data-centers de la société ?).

Ces différentes couches de sécurité sont censées empêcher qu’une tierce partie ne puisse récupérer le trousseau. Pour le restaurer en effet, il faut connaître le mot de passe iCloud, contrôler le numéro de téléphone fourni lors de l’activation pour récupérer un code envoyé par SMS, et connaître le code de sécurité iCloud. Tous ces éléments sont nécessaires pour progressivement déchiffrer toutes les informations et enfin récupérer les mots de passe.

En cas d’erreur, on peut recommencer, mais pas à l’infini : après « quelques tentatives infructueuses », le nombre exact n’est pas précisé, le système est bloqué et il faut appeler le service AppleCare. L’entrée en jeu d’un paramètre humain permet d’exploiter les mécaniques de l’ingénierie sociale, mais les téléconseillers d’Apple ne peuvent rien faire de plus que de vous attribuer plus de tentatives. Et après un total de dix tentatives infructueuses, le module matériel de sécurité détruit les vecteurs d’authentification : les données du Trousseau iCloud sont donc perdues.

Comme le note TidBITS, il reste une possibilité que les agences de renseignement parviennent à compromettre la sécurité du module matériel de sécurité, ou plus simplement à deviner votre code de sécurité iCloud. Il existe, là aussi, une parade : au lieu d’entrer un code de sécurité iCloud à quatre chiffres, tapez sur Options avancées, puis sélectionnez Obtenir un code de sécurité aléatoire. Vous devrez conserver ce code en lieu sûr et ne pas le perdre : il servira toujours à chiffrer vos données, mais ne sera jamais envoyé sur les serveurs iCloud. Même si un tiers accède directement aux serveurs d’Apple, ce code est suffisamment long pour qu’attaquer votre trousseau par force brute ne soit pas rentable.

Pour conclure

Bref, le Trousseau d’accès est un système extrêmement sécurisé. En l’espèce, il faudrait qu’Apple le modifie en profondeur pour accéder aux demandes des agences de renseignement — si, du moins, elle changeait de politique et se mettait à collaborer avec elles. Et il est très résilient face aux attaques extérieures classiques, aux mécanismes de l’ingénierie sociale… et à la maladresse des utilisateurs.