Sur le front de la sécurité, la dernière étude de Secunia [format PDF] portant sur le premier semestre 2010 n'est guère favorable à Apple. En effet, pour la première fois, la firme de Cupertino est en tête du classement des sociétés dont les produits contiennent le plus de vulnérabilités. Elle chipe la première place à Oracle, qui faisait la course seule en tête depuis 2006.

Derrière Apple et Oracle, on retrouve dans l'ordre Microsoft, HP, Adobe, IBM, VMware, Cisco, Google et Mozilla. Les auteurs de l'étude insistent également sur le fait que Microsoft est dans ses différentes études constamment mieux classée qu'Apple depuis 2006.

De manière générale, malgré de gros investissements, les sept entreprises en tête de ce classement ne parviennent pas à réduire au fil du temps le nombre de vulnérabilités découvertes dans leurs solutions : il s'agit d'un jeu du chat et de la souris éternel, où les failles bouchées sont remplacées par de nouvelles vulnérabilités.

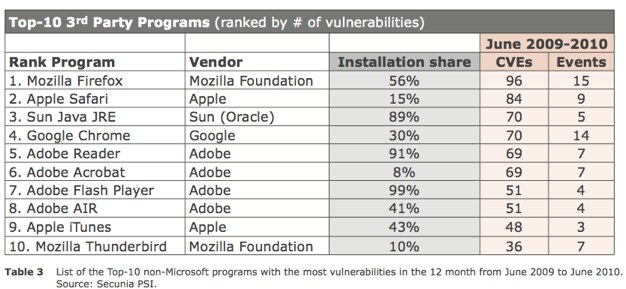

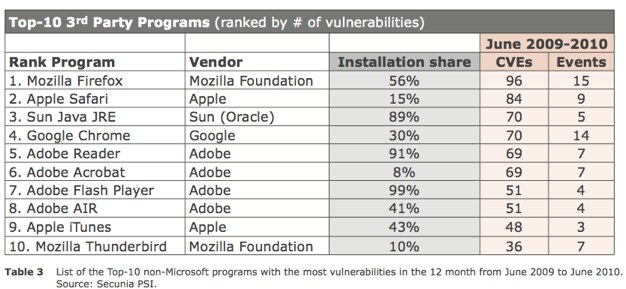

Autre constatation de Secunia, le danger vient de plus en plus des logiciels tiers, qui sont potentiellement plus dangereux pour l'utilisateur que le système d'exploitation lui-même. En 2009, un PC équipé des 50 applications les plus populaires comportait 420 vulnérabilités, soit 200 de plus qu'en 2007.

Quels sont les logiciels non Microsoft pour lesquels le plus grand nombre de failles ont été trouvées ? Là encore, le constat n'est pas très flatteur pour la firme de Cupertino. Safari se classe deuxième avec 84 vulnérabilités, juste derrière Firefox (96), mais devant Java (70). iTunes, pour sa part, arrive en neuvième position avec 48 failles recensées.

Flash qui a été tant décrié sur ce point par Steve Jobs, se classe septième avec 51 failles recensées. Cependant, la situation n'est pas non plus catastrophique pour Apple. Car si elle présente un nombre de failles élevées, celles-ci sont en moyenne assez mineures.

Cependant, cette problématique n'est pas à prendre à la légère par Apple. Plus un produit est populaire, plus il retient l'attention des hackers. La manière dont la firme de Cupertino traite les problèmes de sécurité a souvent été critiquée par les experts, qui pointent notamment son manque de communication et de réactivité.

Derrière Apple et Oracle, on retrouve dans l'ordre Microsoft, HP, Adobe, IBM, VMware, Cisco, Google et Mozilla. Les auteurs de l'étude insistent également sur le fait que Microsoft est dans ses différentes études constamment mieux classée qu'Apple depuis 2006.

De manière générale, malgré de gros investissements, les sept entreprises en tête de ce classement ne parviennent pas à réduire au fil du temps le nombre de vulnérabilités découvertes dans leurs solutions : il s'agit d'un jeu du chat et de la souris éternel, où les failles bouchées sont remplacées par de nouvelles vulnérabilités.

Autre constatation de Secunia, le danger vient de plus en plus des logiciels tiers, qui sont potentiellement plus dangereux pour l'utilisateur que le système d'exploitation lui-même. En 2009, un PC équipé des 50 applications les plus populaires comportait 420 vulnérabilités, soit 200 de plus qu'en 2007.

Quels sont les logiciels non Microsoft pour lesquels le plus grand nombre de failles ont été trouvées ? Là encore, le constat n'est pas très flatteur pour la firme de Cupertino. Safari se classe deuxième avec 84 vulnérabilités, juste derrière Firefox (96), mais devant Java (70). iTunes, pour sa part, arrive en neuvième position avec 48 failles recensées.

Flash qui a été tant décrié sur ce point par Steve Jobs, se classe septième avec 51 failles recensées. Cependant, la situation n'est pas non plus catastrophique pour Apple. Car si elle présente un nombre de failles élevées, celles-ci sont en moyenne assez mineures.

Cependant, cette problématique n'est pas à prendre à la légère par Apple. Plus un produit est populaire, plus il retient l'attention des hackers. La manière dont la firme de Cupertino traite les problèmes de sécurité a souvent été critiquée par les experts, qui pointent notamment son manque de communication et de réactivité.