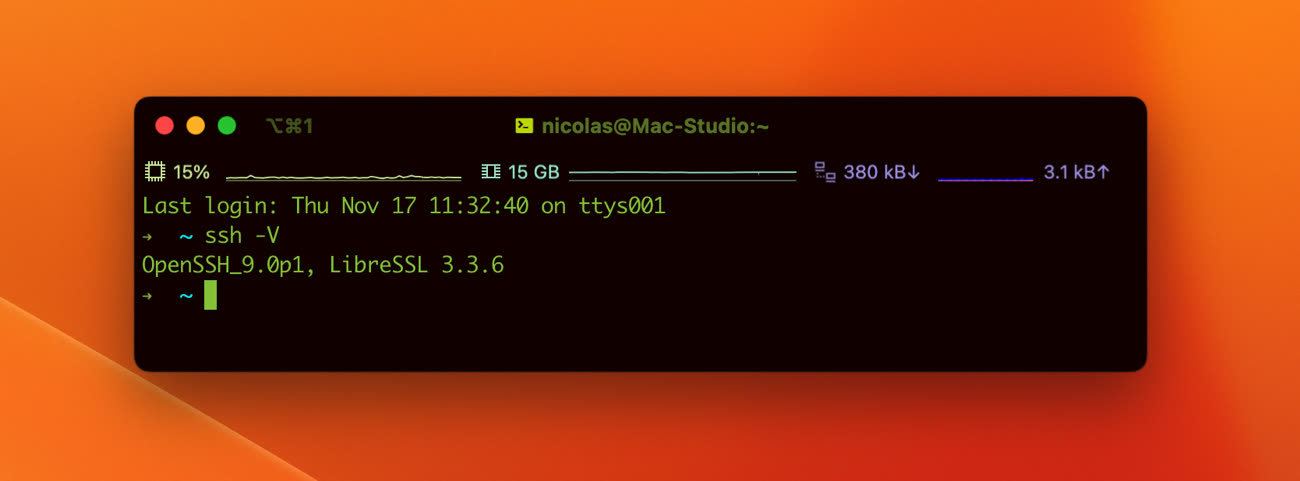

macOS Ventura intègre une version plus récente d’OpenSSH, un programme qui permet de se connecter à un ordinateur grâce à une connexion sécurisée basée sur le protocole Secure Shell, ou SSH. Alors que Monterey était livré avec la version 8.6, son successeur repose sur OpenSSH 9.0, pas tout à fait la plus récente, mais presque. Pour l’utilisateur, la plus grosse différence est l’abandon des clés SSH les moins sécurisées, ce qui peut poser problème si vous en utilisez encore.

Contrairement à ce que l’on lit souvent, OpenSSH n’a pas déprécié les clés SSH RSA, mais celles qui reposent sur l’algorithme SHA-1 pour leur signature. Cet algorithme date du milieu des années 1990 et dès la décennie suivante, ses faiblesses ont été mises en évidence et il a été progressivement abandonné par la suite. C’est le cas pour OpenSSH depuis sa mise à jour 8.8 et macOS Monterey étant fourni avec une version antérieure, c’était passé inaperçu sur un Mac. Mais si vous utilisez encore des clés chiffrées de cette manière ou si vous essayez de vous connecter avec votre ordinateur à des serveurs qui ont une version trop ancienne d’OpenSSH, vous serez désormais bloqué.

La meilleure solution consiste à abandonner ces clés SSH qui peuvent facilement être déchiffrées et à adopter des clés mieux sécurisées. Vous pouvez basculer sur un tout autre algorithme, comme ECDSA ou Ed25519, mais ce n’est pas obligatoire et vous pouvez tout aussi bien rester en RSA, à condition d’utiliser une meilleure signature.

Les clés chiffrées avec rsa-sha2-256 ou mieux encore, avec rsa-sha2-512, sont parfaitement gérées par OpenSSH 9 et elles restent d’actualité. Il est conseillé néanmoins de ne pas se contenter d’un chiffrement sur 2048 bits, qui a longtemps été la norme, et d’opter pour des clés de 3072 ou même 4096 bits. Plus sécurisé et plus rapide à utiliser, l’algorithme Ed25519 reste toutefois recommandé.

Si vous devez vous connecter à un serveur distant avec une clé d’ancienne génération depuis macOS Ventura, il reste possible de modifier la configuration d’OpenSSH pour autoriser les clés RSA SHA-1, comme le rappelle notamment @rheuno. Mieux vaut dans la foulée mettre à jour les clés SSH, ce qui pourra impliquer dans quelques cas de mettre aussi à jour OpenSSH, les anciennes versions n’étant pas toujours compatibles avec les clés les mieux chiffrées.