C'est le scénario du pire qui se produit pour LastPass et ses clients. Le service a annoncé que des pirates avaient pu « copier une sauvegarde des coffres-forts de clients. » Autrement dit, les mots de passe (chiffrés) d'utilisateurs de LastPass sont entre les mains des malandrins. Il n'est pas clair si ce sont tous les utilisateurs du service qui sont concernés ou seulement une partie d'entre eux.

Cette fuite fait suite à une attaque subie par l'éditeur en août dernier. Grâce aux infos techniques et aux clés d'identification internes volées à ce moment-là, les pirates ont pu pénétrer dans certaines parties de l'infrastructure de LastPass, jusqu'aux données de clients. Si dans un premier temps l'entreprise a indiqué que les mots de passe ne faisaient pas partie des données compromises, il en est finalement autrement.

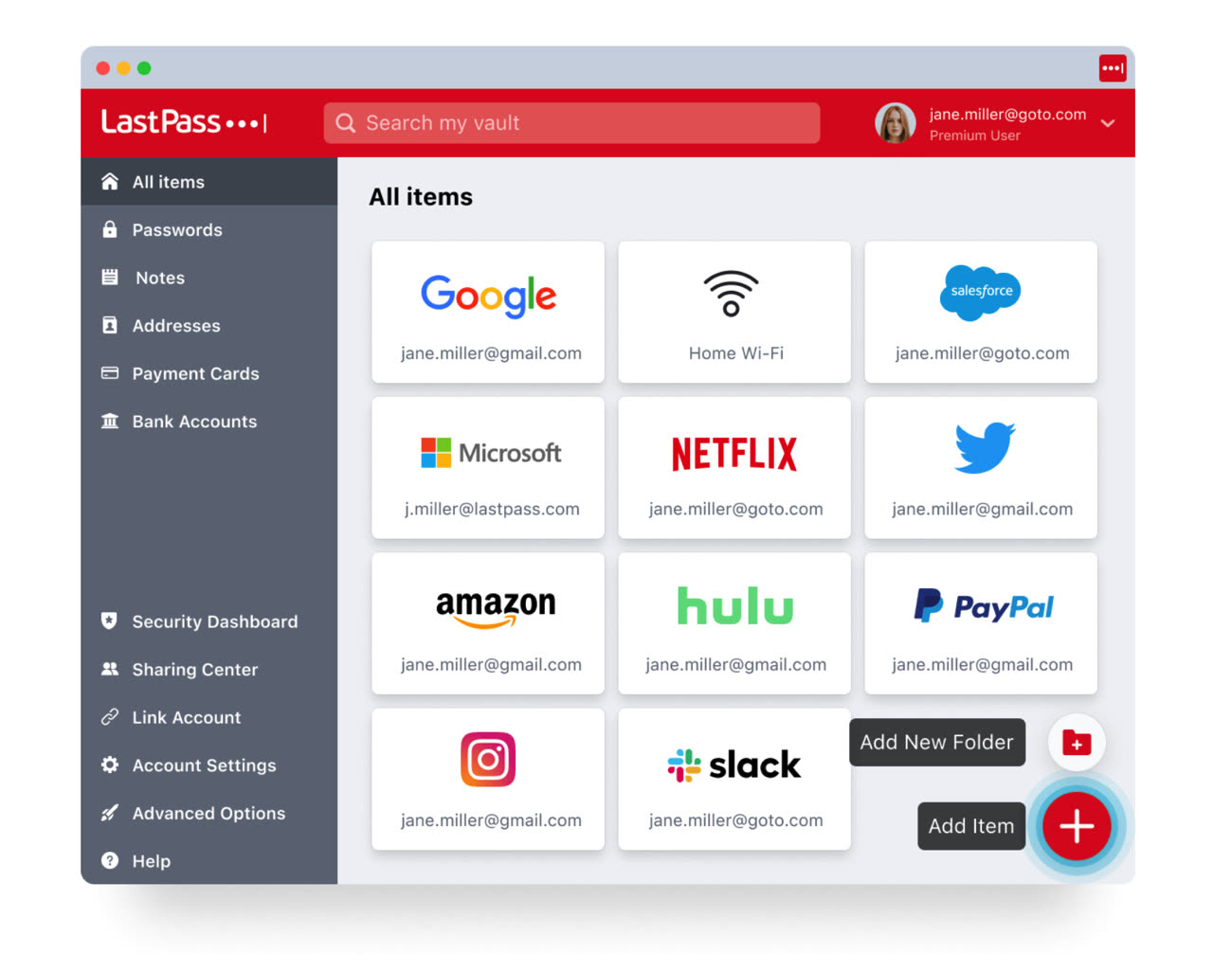

LastPass prévient donc que les coquillards ont pu copier une sauvegarde des coffres-forts d'utilisateurs, enregistrée dans un « format propriétaire », qui comprend des données non chiffrées, comme des URL de sites web, ainsi que des données chiffrées, dont les identifiants, les mots de passe et les notes.

Les données chiffrées le sont avec l'algorithme AES 256-bit, une méthode de chiffrement réputée forte, et peuvent être uniquement déchiffrées avec le mot de passe maître défini par les utilisateurs. Ce mot de passe maître n'étant ni connu ni stocké par LastPass, il ne fait donc pas partie de la fuite.

Néanmoins, cela ne veut pas dire que les mots de passe resteront illisibles à tout jamais pour les pirates. LastPass reconnait qu'ils risquent de vouloir deviner les mots de passe maîtres en utilisant la force brute, c'est-à-dire en testant d'innombrables combinaisons. Pour ses clients qui ont suivi ses recommandations, le service estime qu'il sera « extrêmement difficile » pour les brigands de deviner les clés des coffres-forts : « il faudrait des millions d'années pour trouver votre mot de passe à l'aide des technologies de cassage généralement utilisées. »

Ces recommandations, c'est l'utilisation d'un mot de passe maître d'au moins 12 caractères (c'est une obligation pour ceux créés depuis 2018) et la non réutilisation de ce mot de passe sur un autre site. LastPass juge que ces clients n'ont pas de mesure à prendre dans l'immédiat.

Pour les autres, ceux qui ont un mot de passe maître faible ou réutilisé, ça sent le roussi. Ils doivent changer tous leurs mots de passe par mesure de sécurité, car ils risquent d'être découverts un jour ou l'autre. Bon courage à ceux qui ont stocké des dizaines voire des centaines de mots de passe chez LastPass.

De manière générale, tous les clients de LastPass doivent redoubler d'attention, car rien qu'avec les données non chiffrées subtilisées (des URL de sites web et des données sur les clients), les pirates peuvent mettre en place des campagnes d'hameçonnage.

Source :