LastPass, un gestionnaire de mot de passe, a annoncé avoir été touché par un incident de sécurité récemment. Ce n'est pas la première fois cette année : en août, la société notifiait avoir détecté une attaque, en indiquant qu'une partie du code et des informations techniques avaient été compromis. Un peu plus tard, quelques détails avaient été fournis : la brèche venait du compte d'un développeur, et l'attaquant avait eu accès aux systèmes internes pendant 4 jours, sans pouvoir atteindre les données des clients ni les mots de passe stockés par ces derniers.

Plus récemment, donc, la société a détecté une activité inhabituelle sur un service de stockage externe, partagé avec GoTo. GoTo est en fait le nouveau nom de LogMeIn, qui avait racheté LastPass en 2015, avant que LastPass reprenne son indépendance en 2021.

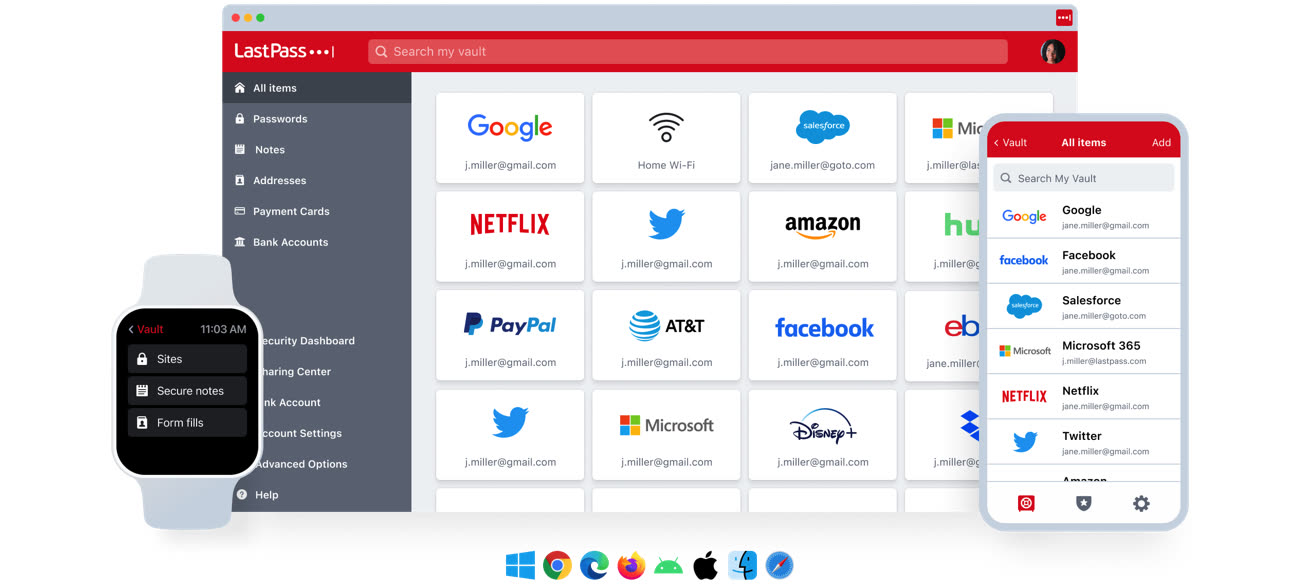

Ce second incident est lié au premier, mais cette fois les attaquants ont pu accéder à des données sur les clients. La société n'indique pas les données en question, mais nous pouvons supposer qu'il s'agit des adresses e-mail, ce qui risque d'amener des vagues d'hameçonnage chez ces clients. LastPass rappelle par contre que les mots de passe sont protégés : ils sont chiffrés et la clé nécessaire au déchiffrement n'est pas connue du service, elle ne se trouve que sur les périphériques des utilisateurs.

Bien évidemment, ces annonces sont un coup dur pour l'image de la société et les utilisateurs risquent de prendre peur et se tourner vers d'autres gestionnaires de mot de passe, qui sont parfois gratuits (l'offre de LastPass est limitée à un seul type de périphérique si vous ne payez pas).