Si le FBI et William Barr, le ministre américain de la Justice, cherchent à accéder aux contenus d'iPhone qu'Apple se refuse toujours à déverrouiller, ils peuvent toujours s'adresser aux sociétés qui s'en sont fait la spécialité. C'est le cas de Cellebrite, que l'on a soupçonné un temps d'être à l'origine du déverrouillage de l'iPhone du tueur de San Bernardino, en 2016.

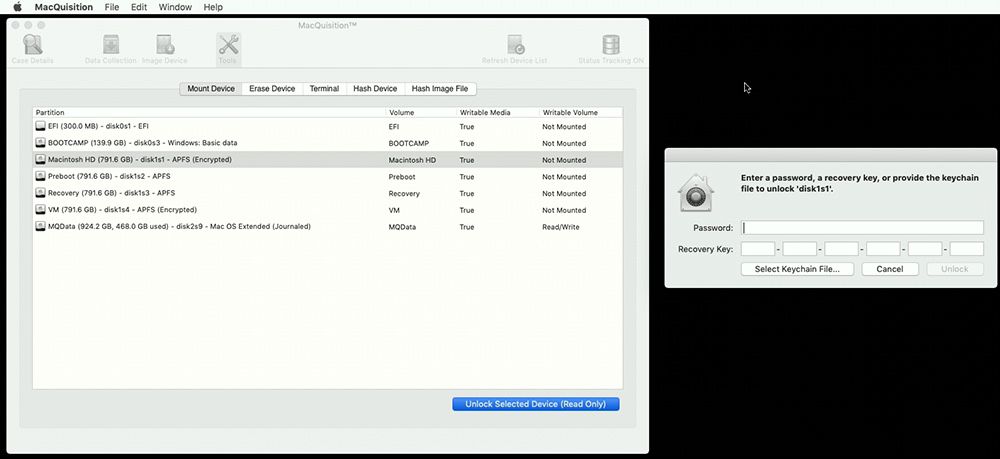

L'entreprise israélienne étoffe ses services avec l'acquisition, pour 33 millions de dollars, de BlackBag Technologies. Cette société détenue par le groupe japonais Sun Corp est en quelque sorte l'équivalent de Cellebrite pour les ordinateurs traditionnels. Son outil MacQuisition se présente ainsi comme la « première et unique solution de création d'images physiques pour les Mac équipés de la puce T2 ».

Ce logiciel est par exemple en mesure de collecter des courriels, des conversations, des contacts, les rendez-vous de Calendrier, toutes sortes de documents. BlackBag annonce le support de 185 modèles de Mac ainsi que des disques Fusion Drive.

Après les smartphones, Cellebrite ajoute donc une nouvelle corde à son arc et peut se présenter comme une sorte de « guichet unique » pour les agences de sécurité, la police ou la justice. Sur le front des appareils mobiles, l'entreprise a annoncé en décembre dernier son intention d'utiliser la faille Checkm8 pour déverrouiller encore plus d'iPhone.

Source :