Une semaine seulement après la polémique, Zoom a entièrement comblé ses failles de sécurité. Pour rappel, cette app de visioconférence très utilisée dans le monde de l’entreprise contournait les protections des navigateurs pour simplifier les appels. Problème, un site pouvait activer automatiquement la webcam d’un utilisateur macOS sans son accord. Les concepteurs de Zoom ont réagi dès le lendemain, et Apple avait aussi fait le nécessaire de son côté pour bloquer les anciennes versions de l’app.

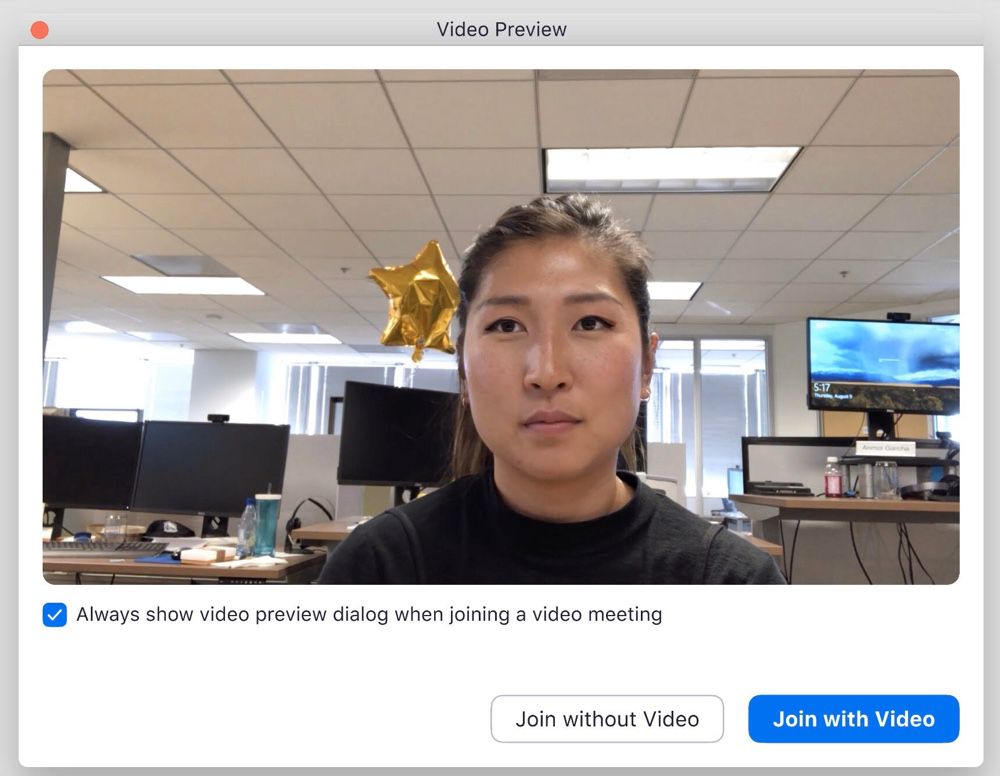

Depuis, Zoom a publié plusieurs mises à jour qui comblent totalement la faille de sécurité. Désormais, une fenêtre comme celle-ci s’affiche quand le service doit activer la webcam de l’ordinateur, laissant le temps à l’utilisateur de refuser avant d’envoyer un flux vidéo. Si l’utilisateur le souhaite, il peut décocher une case et activer directement la webcam, mais ce n’est plus le comportement par défaut de l’app.

Tout est réglé pour Zoom, mais pas forcément pour les variantes, des apps aux noms différents, mais qui sont en fait des copies exactes de Zoom. L’entreprise propose en fait à n’importe qui ses technologies en marque blanche et il existe plusieurs clones, qui ne sont pas forcément à jour et qui peuvent donc encore souffrir des failles de sécurité initiale.

On connaissait déjà RingCentral, une app utilisée par 350 000 personnes, un nouveau nom a été soumis par un chercheur en sécurité sur Twitter, celui de Zhumu. C’est une variante surtout utilisée en Chine, mais elle n’a reçu aucune mise à jour depuis une semaine et elle permet ainsi toujours d’activer la webcam d’un Mac sans autorisation. RingCentral a proposé une mise à jour suivant Zoom, mais Apple n’a pas bloqué les anciennes versions, donc c’est à vous de faire le travail si vous l’aviez installé.

Pour rappel, supprimer ces apps ne suffit pas. Elles installent systématiquement un serveur local qui reste en place même après suppression. C’est lui qui contourne les règles de sécurité des navigateur, lui aussi qui peut réinstaller les apps à votre insu même si vous les avez supprimées de votre Mac. Les instructions complètes pour se débarrasser totalement de RingCentral et de Zhumu sont disponibles à cette adresse.

Malheureusement, il existe certainement d’autres variantes de Zoom que l’on ne connaît pas et qui souffrent de la faille. Et pour ne rien arranger, cette pratique du serveur local est plus courante qu’on ne le croyait et on ne connaît sans doute pas toute l’étendue du problème.