Pour vérifier l’intégrité des applications installées, macOS utilise un système de signatures numériques. Pour renforcer la sécurité, macOS n’accepte d’ailleurs par défaut que les apps signées ou provenant du Mac App Store. Problème, le système de signatures n’est pas infaillible, ou en tout cas pas correctement utilisé par tous.

Les chercheurs en sécurité d’Okta se sont rendus compte qu’il était possible de faire passer en douce un logiciel potentiellement malveillant. Schématiquement, certaines applications Mac (les applications dites « universelles ») peuvent contenir plusieurs versions, une pour les processeurs PowerPC, et une pour les processeurs Intel. Or, seule une version doit être signée par Apple. L’autre version peut être toute autre chose que l’application originale, elle profitera quand même de sa signature.

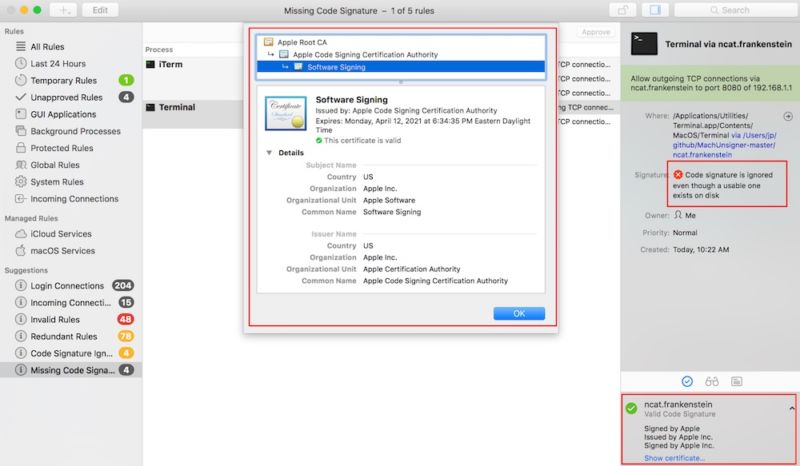

Okta a repéré plusieurs applications tierces répondant à ce cas de figure : VirusTotal, Google Santa, Facebook OSQuery, Little Snitch, et plusieurs utilitaires d’Objective-See, entre autres. Cela ne signifie pas que ces applications embarquent un programme malveillant, mais « juste » qu’une partie de leur code n’est pas signé.

Patrick Wardle, le chercheur en sécurité derrière Objective-See, a expliqué à Ars Technica que si ses apps (inoffensives) embarquaient du code non signé, c’était à cause d’une ambiguïté dans la documentation fournie par Apple. Un Patrick Wardle qui avait déjà mis en lumière en 2015 une vulnérabilité dans le système de signatures.

À la suite de la découverte, Apple a précisé ses consignes pour la signature des apps. Plusieurs applications concernées ont été actualisées pour se mettre en règle, dont Little Snitch, qui tient à rassurer ses utilisateurs sur le caractère bénin de l'anomalie.