L’avenir est au web sécurisé ! Jusque-là, obtenir un certificat pour obtenir une adresse sécurisée (https) était à la fois compliqué et coûteux. Mais les solutions simples et surtout gratuites commencent à émerger : Let’s Encrypt est probablement l’initiative la plus importante en la matière (lire : Let’s Encrypt sur le point de sécuriser tout l’internet), mais ce n’est pas la seule.

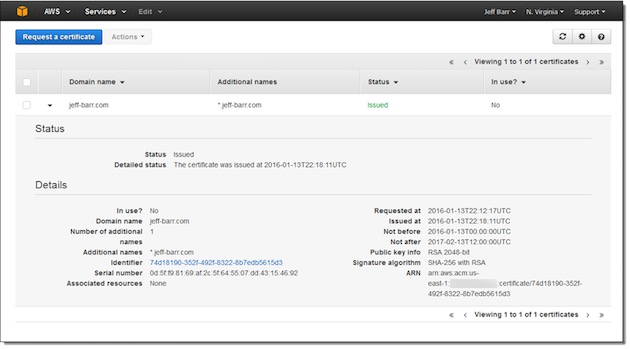

Dernièrement, c’est Amazon qui a annoncé la mise à disposition de certificats gratuits pour tous les sites hébergés sur sa plateforme. Pour le moment, seule la zone US East (Virginie du Nord) est concernée, mais à terme, tout le réseau AWS proposera de sécuriser gratuitement les sites et services en ligne. Et cette zone est la plus grande sur le réseau, c’est donc déjà un grand pas en avant.

C’est une étape importante pour sécuriser tous les sites internet, car Amazon est l’un des plus gros hébergeurs à l’heure actuelle, si ce n’est le plus gros hébergeur. Cette solution gratuite et relativement simple à mettre en place devrait ainsi permettre à de nombreux sites et services de se sécuriser. C’est d’autant plus important que des services, comme celui fourni par Let’s Encrypt, ne sont pas directement compatibles avec le réseau de serveurs d’Amazon.

Si vous ne gérez pas votre propre serveur, il faudra encore faire preuve de patience. Mais on sait déjà que de gros acteurs, comme le Français OVH, vont intégrer les certificats gratuits de Let’s Encrypt à leurs offres mutualisées.

Source :