Apple distribue une mise jour pour XProtect, son système de détection et suppression de malware. C'est une opération de routine qui est effectuée automatiquement lorsque de nouvelles signatures de malwares sont repérées.

XProtect vérifie quotidiennement la disponibilité de ce type d'informations et, lorsque c'est le cas, il télécharge et installe automatiquement ces nouvelles références qui lui permettront le cas échéant de supprimer un malware qui aura trouvé son chemin sur votre Mac (détails du fonctionnement). La version la plus à jour d'XProtect est numérotée 5303, elle se destine à tous les macOS et couvre des variantes de malwares baptisés MACOS_SOMA_JUEN et MACOS_SOMA_LLJU.

Apple a mis à jour son antimalware XProtect, comme elle le fait régulièrement

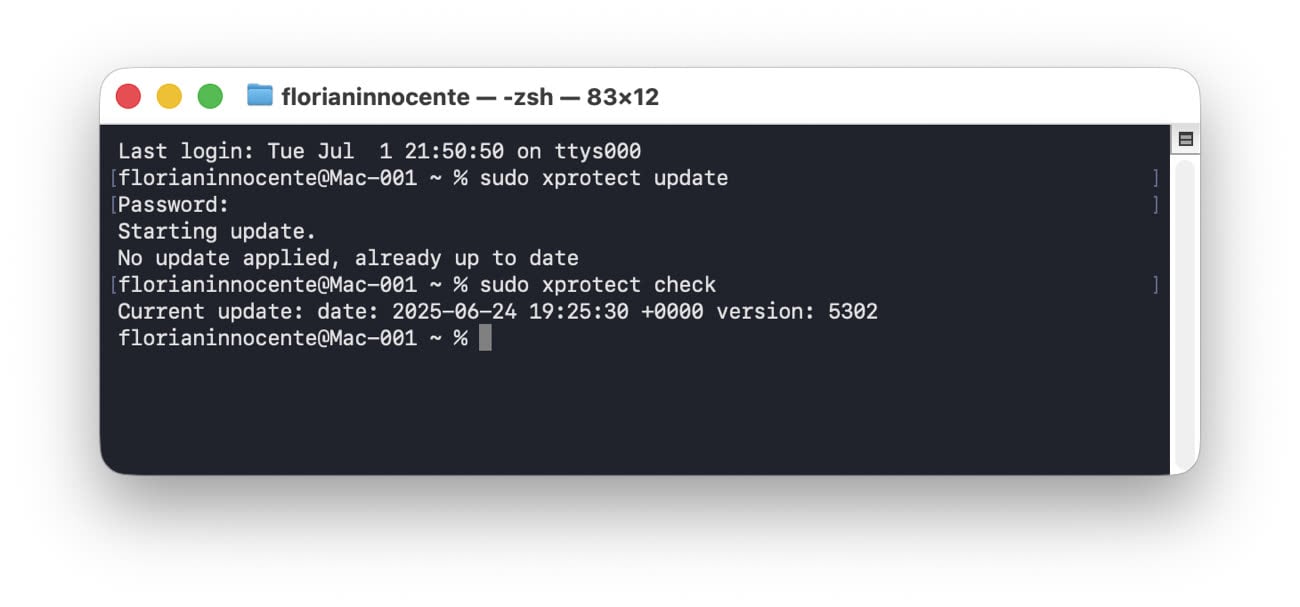

Il y a plusieurs moyens de vérifier le numéro de version d'XProtect. Par le Terminal en tapant sudo xprotect check puis en saisissant son mot de passe de session. Ou en lançant l'utilitaire Informations système de son Mac, rubrique Logiciels puis Installation et en faisant défiler la liste tout en bas.

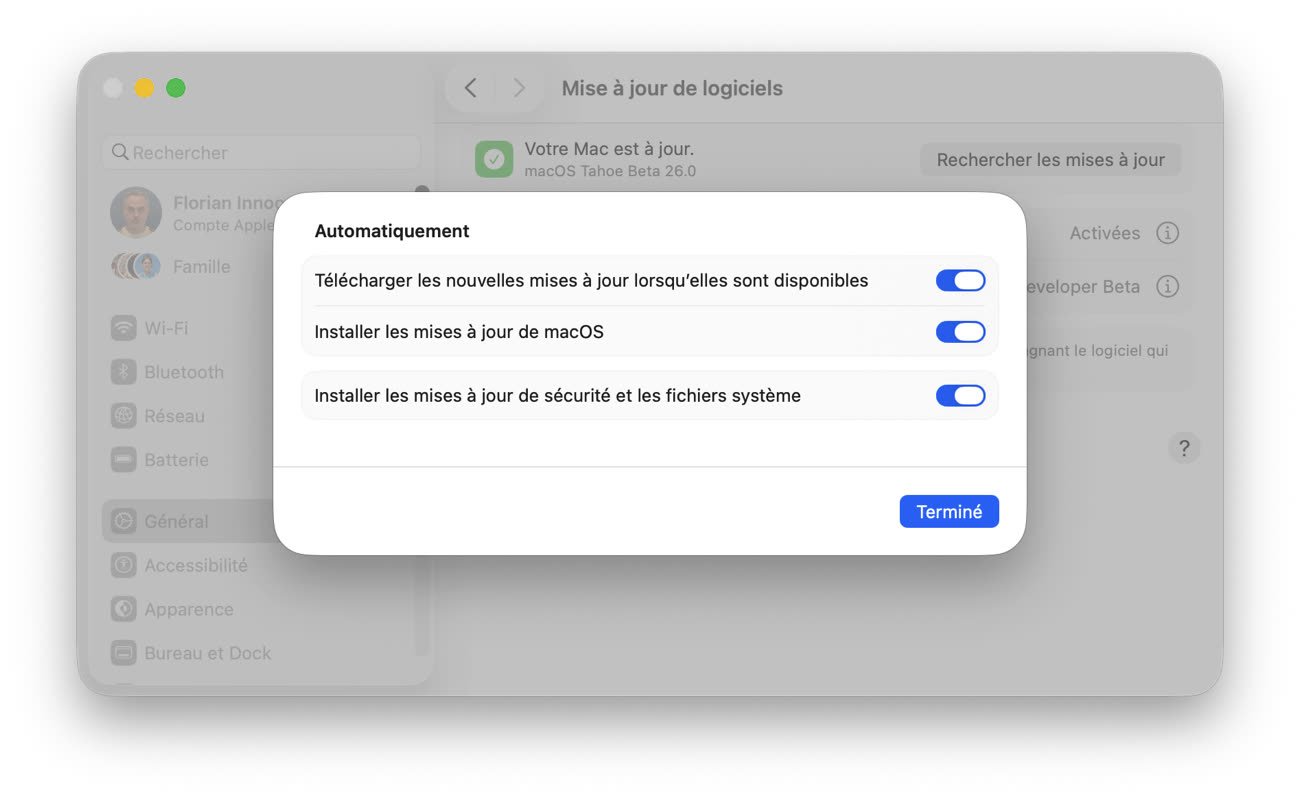

Pour forcer la récupération d'une mise à jour, retour dans le Terminal en tapant sudo xprotect update et à nouveau son mot de passe de session. Il est possible cependant que cette version 5303 ne soit pas encore prête à la distribution sur iCloud. Dans ce cas, il suffit d'attendre un jour ou deux, l'installation se sera peut-être faite entre temps. Vérifiez tout de même que vous avez laissé active la récupération des mises à jour de sécurité.

Source :