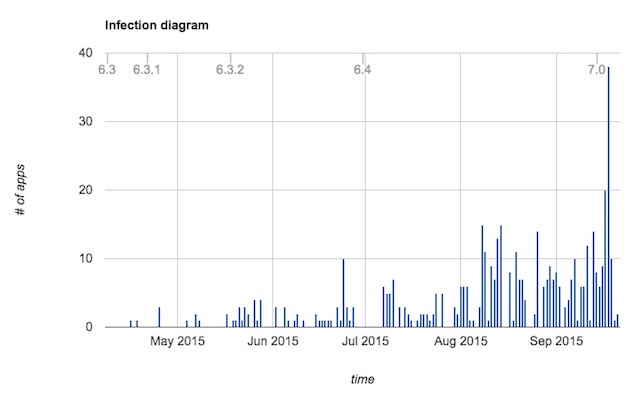

Le nombre d’applications contaminées par XcodeGhost pourrait bien être bien plus important qu’annoncé jusqu’à présent. La société de sécurité informatique Appthority en a dénombré 476, dont l’apparition date du mois d’avril. L’épidémie est donc loin d’être récente, et il est étonnant de s’apercevoir que malgré le tamis d’Apple et de l’équipe de validation de l’App Store, ces logiciels infectés aient pu prospérer sans éveiller les soupçons jusqu’à très récemment.

On est donc très loin des 25 apps infectées comptées par Apple auxquelles Phil Schiller faisait référence dans une interview donnée au site Sina.com. FireEye estime ce chiffre à plus de 4 000 logiciels qui ont utilisé la version de Xcode trafiquée ; lors de la compilation des applications, l’outil injecte un cheval de Troie à l’insu du développeur.

La bonne nouvelle si on ose dire, c’est que les apps vérolées par XcodeGhost ne provoquent pas de catastrophes de grande ampleur ; on est plus proche d’un adware que d’un programme malicieux attentant à la sécurité des machines ou des personnes (vol d’identifiant et de mot de passe iCloud, par exemple). Ce n’est pas d’un très grand réconfort on en convient, mais c’est toujours mieux qu’un malware virulent.

Apple a communiqué auprès des développeurs à ce sujet, en leur rappelant que les outils mis à la disposition de tous doivent être téléchargés impérativement depuis le Mac App Store. Pour faciliter la vie de tous, le constructeur va également accélérer le téléchargement de Xcode en Chine (lire : « Apple fait de la pédagogie auprès des développeurs après XcodeGhost).

Si du côté des développeurs, les choses ont l’air de se (re)mettre en place, auprès du grand public on attend une communication claire : en absence d’une liste d’applications officielle, il faut se renseigner chez chaque éditeur, ce qui est particulièrement fastidieux. Rovio a ainsi annoncé que seule la version distribuée en Chine d’Angry Birds 2 était affectée ; en revanche, il faudra bien télécharger la dernière mise à jour de WinZip qui « résout les problèmes de sécurité liés à Xcode ».