Toute l'actualité #Sécurité

À ne pas manquer

La vérification de l'âge pourrait être étendue aux sites d'e-commerce comme Amazon, qui vendent des couteaux

Un fichier contenant 184 millions de mots de passe trouvé à l’air libre sur un site internet

Sentinel simplifie le passage de contrôle de sécurité des apps sur Mac

Jusqu'en octobre 2024, Free envoyait encore des mots de passe en clair

Rappel : les fuites d'IBAN sont dangereuses

NimDoor : des hackers nord-coréens ciblent des entreprises de crypto via le Mac

03/07/2025 à 11:57

• 10

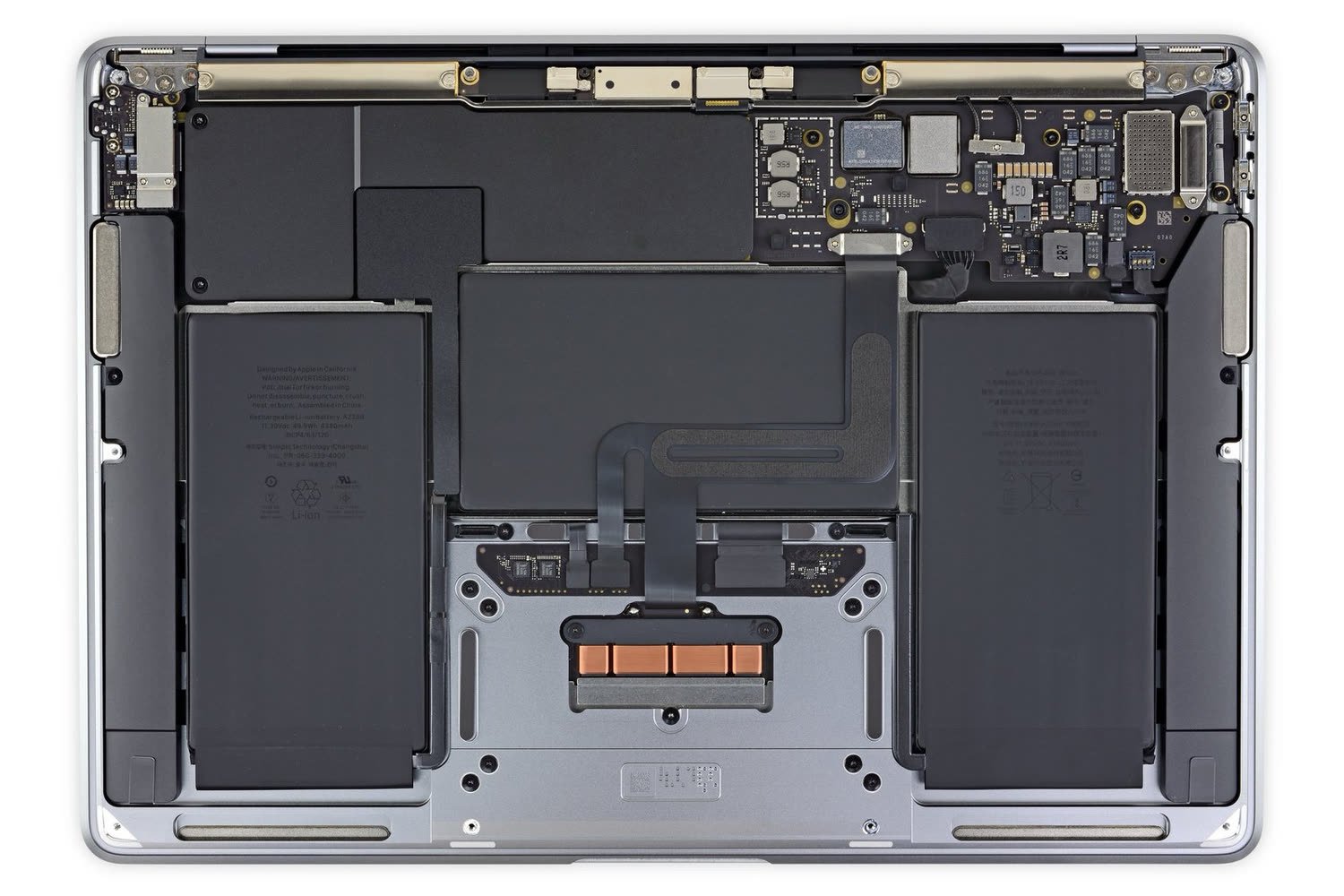

L'absence de ventilateurs de certains Mac portable peut les protéger des malwares

01/07/2025 à 19:30

• 17

De très nombreuses failles dangereuses dans les imprimantes de Brother (et quelques autres)

01/07/2025 à 15:24

• 9

La vérification de l'âge pourrait être étendue aux sites d'e-commerce comme Amazon, qui vendent des couteaux

27/06/2025 à 17:45

• 135

L'administration de l'aviation américaine compte abandonner Windows 95 et les disquettes

11/06/2025 à 16:50

• 43

macOS 26 alerte sur les apps restées ouvertes en arrière-plan

10/06/2025 à 00:00

• 16

Près de 350 imprimantes Canon touchées par une faille dangereuse, c'est le moment de mettre à jour

05/06/2025 à 11:44

• 7

Google Chrome reçoit une mise à jour de sécurité urgente

05/06/2025 à 07:28

• 1

Have I Been Pwned permet de vérifier si vos données Free sont dans la nature

27/05/2025 à 18:28

• 48

Un fichier contenant 184 millions de mots de passe trouvé à l’air libre sur un site internet

22/05/2025 à 21:00

• 32

Une future version de macOS demandera l’autorisation pour accéder au presse-papier, comme sur iOS

12/05/2025 à 08:11

• 37

Washington prolonge finalement le financement du programme CVE, qui recense les failles informatiques 🆕

16/04/2025 à 15:09

• 30

Google débourse 32 milliards de dollars pour acheter Wiz et renforcer la sécurité de son nuage

18/03/2025 à 16:30

• 18

macOS 15.4 camoufle la matière grise d’Apple Intelligence

11/03/2025 à 16:00

• 11

PornHub et YouPorn n’ont plus que trois mois avant d’être bloqués sans changement

07/03/2025 à 22:30

• 70

Le Pentagone bloque l’accès à DeepSeek à ses employés, après avoir constaté de nombreux accès au chatbot

30/01/2025 à 21:45

• 24

Sentinel simplifie le passage de contrôle de sécurité des apps sur Mac

23/12/2024 à 10:59

• 16

Le gouvernement américain enquête sur les routeurs de TP-Link

18/12/2024 à 15:15

• 23

LDLC : nouvelle fuite de données de clients

10/12/2024 à 22:45

• 26

Comme le Thunderbolt, les cartes SD Express peuvent être un problème de sécurité

10/12/2024 à 07:00

• 4