OS X est aussi concerné par la faille SSL bouchée dans iOS

La faille de sécurité bouchée hier par Apple dans iOS est également présente dans OS X 10.9.0 et 10.9.1, ont observé des chercheurs interrogés par Reuters. Ils ont pour cela analysé le patch et remarqué qu'OS X présentait la même vulnérabilité.

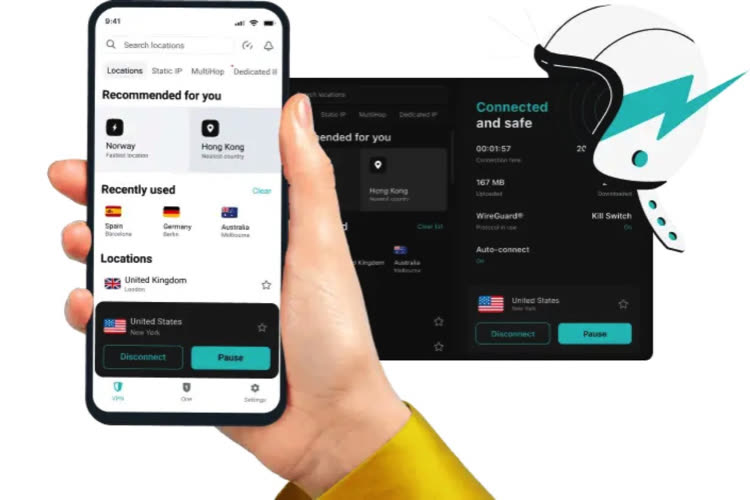

Apple a distribué trois mises à jour hier pour iOS 6, 7 et le firmware des Apple TV. Il s'agissait de combler une faille importante dans la manière dont est vérifiée l'authenticité d'une connexion SSL. Jusque-là, le contenu d'une connexion supposément sécurisée à un site ou un service, via un réseau Wi-Fi par exemple, pouvait être en réalité observée par un tiers. Des étapes nécessaires à la validation pleine et entière de la sécurité de cette connexion n'étaient pas réalisées.

Une mise à jour est attendue pour OS X, probablement au travers de la version 10.9.2 actuellement en bêta, à moins qu'un patch séparé soit distribué pour tenir compte aussi des plus anciennes versions du système. Quoi qu'il en soit, c'est probablement l’une des plus grosses failles dans l’histoire d’Apple. Ce n’est pas pour rien qu’une fois n’est pas coutume, Apple a daigné proposer un patch pour la précédente version d’iOS. Alors ne tardez pas à faire la mise à jour !

10.9.2 is coming ;)

J'espère bien, vu la dangerosité de la faille...

Edit: Ya moyen de corriger la faille manuellement avant la sortie de la mise à jour ?

@iPotable :

Je ne pense pas...

Apple a quand même été assez baleze dans l'histoire. Parce que personne ne la vue.

Ou ceux qui l'on trouvé l'on garder pour eux ou l'on revendu...

Regarde la société francaise Vupen par exemple.

Quand tu entens parler d'une faille dans la presse, dans la plupart des cas elle est connu des specialistes depuis un moment. Et dans la plupart des cas, on l'apprend après qu'un fix soit sorti.

Et comment on fait quand on a un iPhone 4 et qu'on ne veut pas passer à iOS 7 pour cause de ralentissements horribles? Quelqu'un a la solution ? (Puisqu'une mise à jour sur iPhone 4 signifie obligatoirement passer à iOS 7).

@Oliviou :

Il y a eu une maj proposée pour ios 6 si j'ai bien lu l'article d'hier.

Et sinon tu feras avec :)

@Yoskiz

Ce qui est cool c'est que depuis la mise à jour, safari plante tout le temps, sur iOS

@pacou :

Moi c'est l'app de MacG qui plante ^^

Question bête mais je suis sur iOS 7.1 bêta et bien sur je n'ai pas accès à cette MAJ... Je suis donc vulnérable ? Qu'est qui est "touché" par cette faille ?

@Maathuvu :

Si tu utilises une bêta sur tes ibidules, c'est que tu développes ! Alors tu dois pouvoir t'en sortir avec le lien vers le patch. ;-)

Ce genre de faille est des plus complexe à exploiter, mais du coup si elle réussit , c'est extrêmement dangereux ..

Dans sa complexité il ne faut pas oublié que le pirate doit se munir d'un système miroir a Apple et parvenir à détourné adéquatement l'utilisateur ... Et non autrement ... Intercepté une donnée entre Apple et un client est plus complexe que cela ... question d'échange de clef publique et de la clef privée elle qui ne voyage pas en plus Md5/sha1 et + pour identifier l'intégrité des paquets envoyés ... si le pirate touche une seule donnée d'entre elles la transaction échoue ......

Par contre si le pirate se propose comme intermédiaire entre le client et le service Apple ça devient pratiquement impossible de se protéger contre la chose, car les clefs correspondront et l'intégrité des sources sera assurée , le site de Apple ne fera que redemander au client son mot de passe pour l’authentification pour que les clefs s’échangent a nouveau et que les processus d’intégrité se réajustent au profit du serveur pirate intermédiaire ...... Mais pour réussir cela , ça prend un matériel d'enfer et une préparation importante qui ne peut se faire à l'improvisation ...... Parvenir a se cadrer dans un réseau sous l’oeil des processus de sécurité sans se faire pincé et profité d’un client OSX ... bravo ..

Les pirates susceptibles d'utiliser ce genre de faille ne peuvent être que des membres du crime organiser ou bien des organisations de renseignement . Ce n’est pas le petit Regis du coin avec son HP pavillon sous XP qui y parviendra . . En projet scolaire , il fut justement de monter un serveur intermédiaire sous Debian pour observer les processus de sécurité d’échange des données ( client Ubuntu/ Srv Debian) et connaissant à peine les processus d’échange de Apple et exploité cette faille est tout un défi .