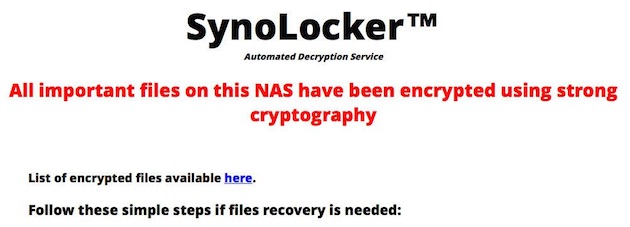

Depuis quelques jours, des possesseurs de NAS Synology font état d'un piratage de leur appareil. En se connectant à l'interface d'administration de leur NAS, des utilisateurs font face à un message qui indique que les données sont chiffrées par un logiciel malveillant baptisé SynoLocker. Pour obtenir la clé de chiffrement et accéder ainsi de nouveau à ses fichiers, SynoLocker demande de l'argent (0,6 Bitcoins, soit environ 260 €).

Le vecteur de l'attaque est pour l'instant inconnu et Synology n'a pas communiqué publiquement sur le sujet. Sur le forum du fabricant, un utilisateur dit avoir reçu un email de Synology qui est au courant du problème et lui a donné une solution de secours. Il faut installer le système d'exploitation DSM sur un disque vierge puis migrer toutes ses données. La marche à suivre est détaillée ici.

Par mesure de précaution, mieux vaut désactiver certaines fonctions réseau et fermer quelques ports sensibles. Les témoignages viennent a priori exclusivement de personnes équipées de DSM 4.3, mais sans communiqué de Synology, on ne sait pas si la version 5.0, qui a récemment reçu une mise à jour de sécurité, est immunisée.