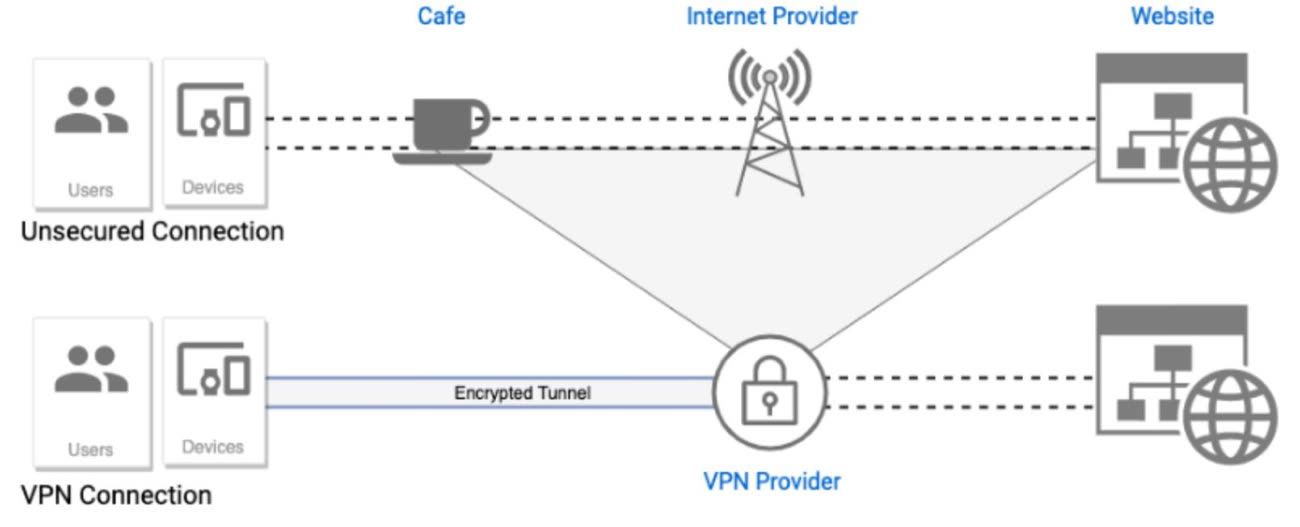

Naviguer sur internet en sécurité demande une vigilance particulière. Si Apple s'efforce de protéger ses systèmes du mieux possible, il y a des situations où votre connexion est à risque, notamment lorsque vous vous connectez à un réseau Wi-Fi public.

Très schématiquement, votre fournisseur d'accès à internet (FAI) peut voir quels sites web vous consultez. Si vous faites confiance à votre FAI, il y a des raisons de se montrer vigilant quand vous vous connectez à un réseau Wi-Fi public : un malandrin pourrait réaliser une attaque man-in-the-middle et surveiller votre connexion.

UN VPN, c'est quoi ?

C'est là qu'intervient un Virtual Private Network, ou VPN. C'est l'équivalent d'un tunnel qui vous permet d'isoler les échanges entre votre appareil et un serveur. Ce tunnel est généralement chiffré, rendant théoriquement impossible la prise de connaissance de vos communications. De leur côté, les sites visités ne voient pas l'adresse IP de votre domicile, mais celle du serveur VPN.

Contrairement à une idée largement répandue (par les vendeurs de services VPN), un VPN n'est pas la solution ultime pour être anonyme sur internet. Certes, un VPN camouflera l'adresse IP de votre domicile, mais d'autres …