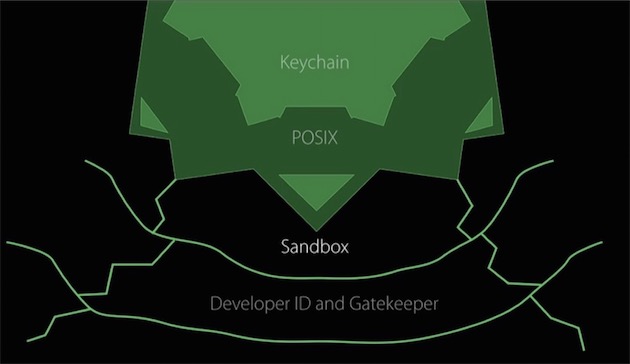

Le SIP (System Integrity Protection) est la dernière nouveauté d’OS X sur le plan de la sécurité. Pour éviter toute utilisation malicieuse et non désirée du Mac, Apple a verrouillé les dossiers les plus importants, ceux qui ne sont censés servir qu’au système lui-même. Avec El Capitan, vous ne pouvez plus y accéder, même en saisissant un mot de passe administrateur, ce qui permet de limiter le risque face aux malwares qui se font passer pour des logiciels et trompent l’utilisateur pour obtenir les droits d’administration.

En théorie, le SIP est une forteresse imprenable installée autour d’OS X et qui doit limiter au maximum les risques. Si vous installez un malware, il ne pourra pas agir au niveau du système et pourra être plus facilement éradiqué (lire : OS X El Capitan : comment SIP parachève la politique sécuritaire d’Apple). C’est la théorie, mais comme rien n’est infaillible en informatique, il y a des brèches dans la forteresse.

La mise à jour OS X 10.11.2 sortie hier soir comble justement une faille dans SIP. Un malware pouvait exécuter du code avec les autorisations du système, qui sont supérieures à celles du compte administrateur. En clair, il pouvait modifier librement le code d’OS X et, potentiellement, s’installer de manière permanente dans le système. La faille est corrigée, mais elle rappelle qu’il faut toujours rester vigilant : ne saisissez pas votre mot de passe administrateur sans savoir qui le demande et pour quoi faire.

Source :