Le développeur Jeff Johnson a mis en lumière une nouvelle faille de sécurité dans macOS permettant à une application d'accéder à des fichiers qu'elle n'est pas supposée pouvoir lire et manipuler.

Cet ancien de l'éditeur Rogue Amoeba (Airfoil, Audio Hijack) avait déjà repéré un problème l'année dernière (lire Excédé par Apple, un chercheur en sécurité rend publique une faille de sécurité de macOS). Pour celui-ci, découvert en septembre dernier, il explique qu'il est reproductible dans Mojave, Catalina ainsi que Big Sur. En janvier, Apple l'a assuré qu'il serait corrigé pour ce printemps mais rien n'a bougé depuis.

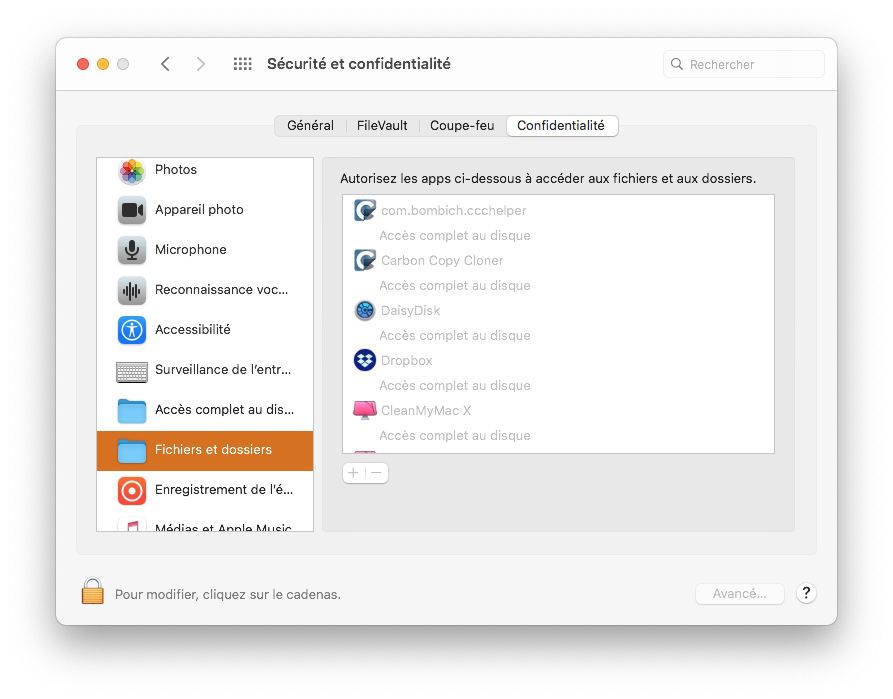

Ce défaut apparaît dans le système « Transparency, Consent, and Control » né avec Mojave et conçu pour réguler l'accès par les applications à certains dossiers et fichiers critiques (des réglages que l'on peut ajuster dans le panneau de préférences « Sécurité et confidentialité » puis « Fichiers et dossiers » sous l'onglet « confidentialité »).

Après avoir dupliqué Safari, Jeff Johnson a utilisé une application de sa facture pour modifier cette copie du navigateur, accéder à des fichiers normalement réservés (en l'occurence la liste des sites que vous visitez le plus) et les envoyer vers un site web. Il se repose pour cela sur le fait que Safari exécute en interne du JavaScript pour afficher par exemple le panneau de préférence des extensions.

Pour ce développeur, le système de protection des accès de macOS n'est pas assez strict dans la manière dont il vérifie si une application peut accéder à des fichiers normalement restreints :

Ainsi, un attaquant peut faire une copie d'une application à un emplacement différent sur le disque, modifier les ressources de la copie et la copie de l'application, avec des ressources modifiées, aura toujours le même accès aux fichiers que l'application d'origine, qui dans ce cas se trouve être Safari.

Lassé de voir Apple tarder à s'emparer de ce problème et déçu de ses précédentes relations avec l'équipe de sécurité et de son programme de récompense, il estime qu'au bout de neuf mois il peut s'autoriser à publier le détails de sa découverte. Il juge également que les protections mises en place par Apple dans macOS ne tourmentent finalement que les développeurs honnêtes, les autres pouvant encore trouver des voies détournées pour arriver à leurs fins.

Quant à ce défaut, le seul moyen de s'en prémunir est déjà connu: il suffit de ne pas télécharger n'importe quoi de n'importe où, même si ces applications semblent légitimes.