Six mois après Thunderstrike, la sécurité du Mac est encore mise à mal par l'intermédiaire de son programme de démarrage (l'EFI). Et cette fois, pas besoin d'un accès physique.

Le chercheur en sécurité Pedro Vilaca, aussi connu sous le pseudo fG!, a découvert un exploit qui permet de modifier à distance l'EFI et ainsi de prendre le contrôle de la machine dès l'allumage et de manière très persistante. Sont concernés tous les Mac sortis avant mi-2014.

L'exploit consiste à attaquer les protections du programme de démarrage juste après la sortie de veille. Le programme est normalement protégé par un dispositif baptisé FLOCKDN qui empêche l'écriture, mais pour une raison inconnue celui-ci n'est pas actif dans ce cas de figure.

En exploitant une autre vulnérabilité permettant de s'arroger les droits administrateurs (par exemple Rootpipe), l'attaquant peut modifier l'EFI. « Les rootkits BIOS (l'autre appellation du programme de démarrage, ndr) sont plus puissants que les rootkits normaux car ils fonctionnent à un niveau inférieur et peuvent résister à une réinstallation de la machine et à une mise à jour du BIOS », a expliqué Pedro Vilaca à Ars Technica.

Il estime que cette attaque n'est pas susceptible d'être utilisée à grande échelle. En revanche, il pense qu'elle pourrait être utilisée pour des opérations très ciblées.

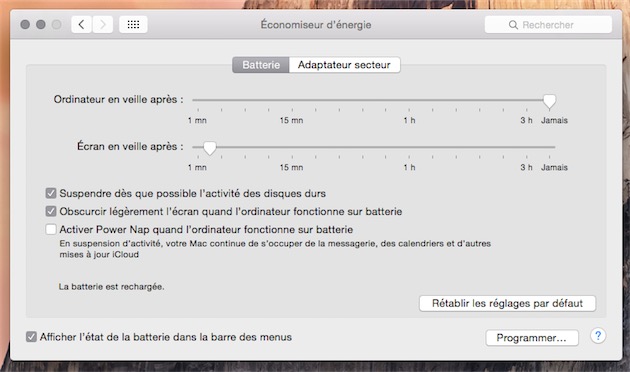

Les Mac sortis à partir de mi-2014 sont immunisés. Le chercheur ne sait pas si Apple a bouché discrètement cette vulnérabilité ou si cela a été résolu par accident. Selon lui, il n'y a pas grand-chose à faire pour se prémunir de cet exploit, si ce n'est désactiver le mode veille. Pour cela, il faut pousser la réglette des préférences d'économie d'énergie sur « Jamais ».

Les utilisateurs les plus aguerris peuvent installer un utilitaire, créé par celui qui a découvert Thunderstrike, qui sert à comparer le firmware de son Mac avec celui d'Apple pour voir s'il n'a pas été altéré.

OS X 10.11 inaugurerait un nouveau système de sécurité, nommé Rootless, qui bloquerait plus strictement l'accès aux éléments systèmes, même si on dispose des droits administrateurs. Une réponse aux grosses failles découvertes ces derniers mois ?