Au sein du marché particulièrement lucratif des cyberattaques existe le whaling, une technique d'harponnage (de phishing) qui cible les cadres supérieurs d’une entreprise dans le but de récupérer des informations sur cette dernière.

Le whaling a le vent en poupe. En 2018 déjà, Pathé perdait 21,5 millions de dollars à cause d'attaquants se faisant passer pour des employés de haut rang qui ont envoyé un e-mail au PDG et au directeur financier avec des demandes de transaction financière hautement confidentielles. Des recherches démontrent que les usurpations d'identité de cadres ont connu une augmentation de 131 % entre le premier trimestre 2020 et le premier trimestre 2021, selon GreatHorn, ce qui a coûté aux entreprises quelque 1,8 milliard de dollars.

Pire encore, 59 % des organisations ont vu des cadres ciblés par ce type d'attaques, 46 % d'entre-elles ayant été menées à bien. Le whaling est l'une des formes d'escroquerie les plus sophistiquées du moment qui s'appuie, notamment, sur la récolte d'informations personnelles. Incogni offre une solution directe à ce problème et réduit le risque d'être ciblé en premier lieu.

Qu'est-ce que le whaling ?

Les motivations d'une attaque de type whaling peuvent inclure le vol d'argent, le contrôle d'appareils, l'attaque d'une chaîne d'approvisionnement, l'espionnage d'entreprise, l'installation de logiciels malveillants à distance voire, une vendetta personnelle.

Le whaling, également connu sous le nom de fraude au PDG, utilise des méthodes telles que l'usurpation de courrier électronique et de site Web pour inciter des cibles de haut niveau (cadres, PDG, etc.), à effectuer des actions spécifiques telles que la révélation de données sensibles ou le transfert d'argent.

Les attaques semblent souvent provenir de quelqu'un de haut placé ou d'influent au sein de l'organisation ciblée. Généralement sophistiquées, les acteurs malveillants utilisent des méthodes qui exploitent les structures de confiance établies pour tromper la cible.

Les e-mails de whaling sont très souvent personnalisés, comprenant de nombreux détails tels que le nom de la cible, le titre du poste ou d'autres informations pertinentes que les criminels ont recueillies auprès de diverses sources.

Elles peuvent avoir plusieurs formes. Les cadres peuvent recevoir un email suivi d'un appel téléphonique, une tactique d'ingénierie sociale qui rend la victime complaisante car elle a droit à une interaction dans le monde réel.

L'acteur malveillant peut se faire passer pour un partenaire de confiance, en ayant accès à des informations sur les fournisseurs ou les partenaires de l'organisation cible. Il peut également se faire passer pour des collègues, les criminels compromettant ou usurpant l'adresse e-mail d'un collègue afin de tromper d'autres employés en leur faisant croire que l'attaque est une demande légitime. Souvent, cela vient d'un « senior » qui vise un junior au sein de l'organisation.

Le whaling passe aussi par les réseaux sociaux, qui offrent aux cybercriminels un moyen de rechercher et de contacter des cadres. Les escrocs peuvent essayer de se lier d'amitié avec la cible ou prétendre être un partenaire commercial potentiel, un amour, un pair ou une figure d'autorité. Enfin, les criminels peuvent laisser une clé USB infectée dans le bureau ou le casier de la salle de sport de la cible, ou même la poster à son domicile dans l'espoir qu'elle essaiera de l'utiliser.

Habituellement, l'acteur malveillant, dans ses contacts, va impliquer des conséquences négatives si l'action demandée n'est pas effectuée immédiatement. Il faut donc se méfier de certaines demandes qui paraissent déplacées, ou trop urgentes.

L'adresse e-mail de l'expéditeur peut ne pas correspondre au domaine de l'entreprise dont l'e-mail prétend provenir. Souvent, l'escroc substitue des lettres similaires, par exemple, un « m » avec un « rn ».

En dehors de Pathé, les exemples de whaling ne manquent pas à l'appel : en 2016, un criminel, se faisant passer pour le PDG de Snapchat, a trompé un employé de haut rang pour qu'il donne à l'attaquant des informations sur la paie des employés.

Comment se protéger du whaling ?

Apprenez aux employés à rester vigilants et conscients de cette tactique et maintenez un certain niveau de suspicion lorsqu'il s'agit de partager des informations importantes ou des transactions financières.

Ensuite, demandez à votre service informatique d'effectuer des simulations d'exercices de whaling pour tester votre personnel et faire en sorte qu'il reste sur ses gardes.

Vérifiez les adresses e-mail à deux fois. Vérifiez également s'il correspond parfaitement au nom et au format de l'entreprise pour éviter de tomber dans le piège. Faites preuve de prudence lorsque vous publiez et partagez des informations sur les réseaux sociaux tels que Facebook, Twitter et LinkedIn. Les cybercriminels peuvent utiliser les anniversaires, les passe-temps, les vacances, les intitulés de poste, les promotions et les relations pour concevoir des attaques plus sophistiquées.

Marquez automatiquement tous les e-mails provenant de l'extérieur de votre réseau pour examen. Utilisez un logiciel anti-hameçonnage qui fournit des services tels que le filtrage d'URL et la validation de liens. Utilisez les services d'authentification DNS qui utilisent les protocoles DMARC, DKIM et SPF pour déterminer si un e-mail envoyé à partir d'un domaine spécifique peut être approuvé.

Utilisez un logiciel anti-usurpation d'identité pour identifier les techniques basées sur l'ingénierie sociale qui sont courantes pour chasser les e-mails et les bloquer.

Passer par Incogni pour supprimer vos informations de la base de données des data brokers

Vous pouvez aussi utiliser un service de suppression d'informations personnelles comme Incogni pour empêcher les escrocs d'acheter vos données. Cela réduira la probabilité d'une attaque, le niveau de personnalisation et l'efficacité d'une escroquerie.

Les abonnés à Incogni peuvent actuellement garder leurs données hors du marché des courtiers en données avec un abonnement d'un an avec une remise. L'abonnement est proposé à 6,49 € par mois (50 % de réduction) ou à 12,99 € par an.

Incogni répertorie les courtiers en données susceptibles d'avoir des informations sur les clients (telles que le numéro de sécurité sociale, l'adresse physique, le numéro de téléphone ou l'adresse e-mail). Ces données peuvent être utilisées à des fins de marketing, de recrutement, financières et de santé ou même à d'autres escroqueries et tentatives de whaling.

Cela peut entraîner des publicités indésirables, influencer l'éligibilité aux prêts bancaires ou taux d'assurance et augmenter le risque d'attaques.

Une fois qu'une liste de courtiers en données potentiels est établie, des demandes de suppression de données personnelles sont envoyées automatiquement par le service, qui se charge de tout.

Même après avoir supprimé les informations de l'utilisateur, les courtiers reçoivent régulièrement des demandes de suppression de données, car ils ont tendance à collecter à nouveau les informations de la personne après un certain temps.

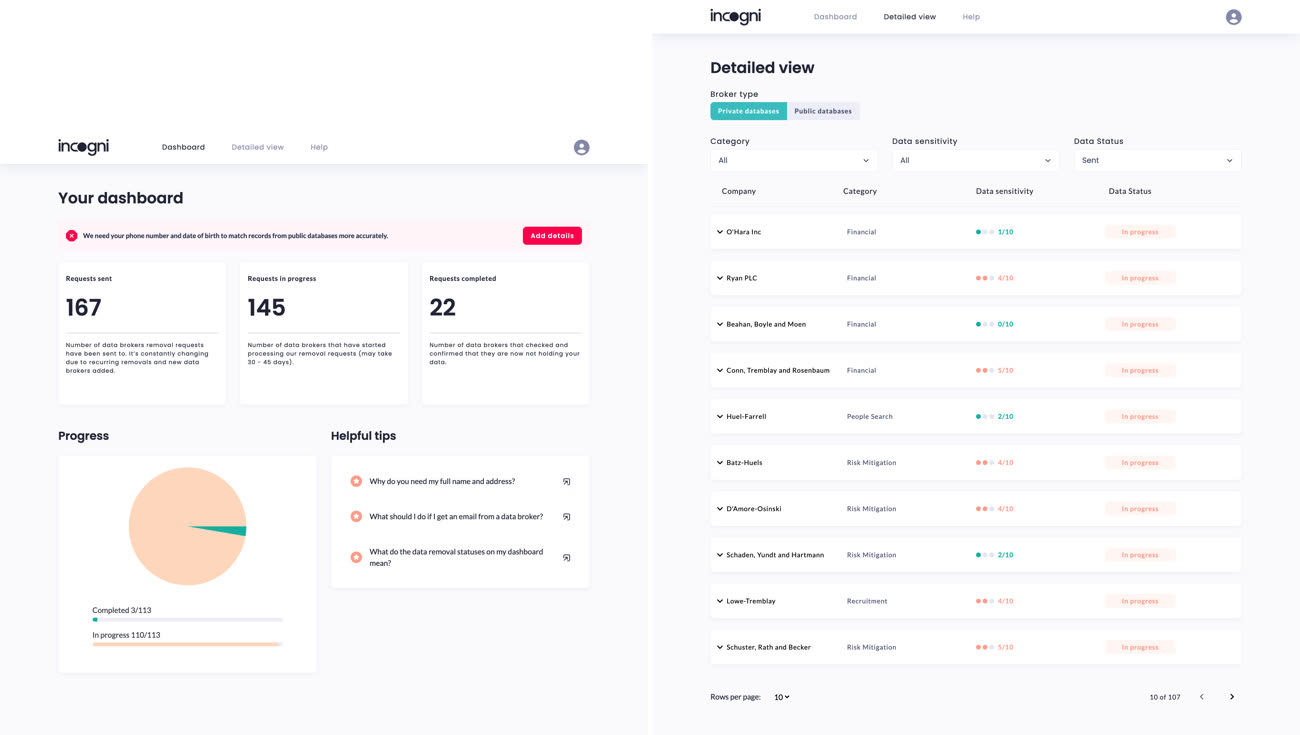

Les utilisateurs peuvent surveiller le processus (bases de données potentielles trouvées, demandes envoyées, demandes complétées) sur leur tableau de bord Incogni.

Si vous désirez tester Incogni, rendez-vous à cette adresse.