Si Chrome et Safari ajoutent déjà la mention « non sécurisé » dans la barre d'URL lorsque l'internaute se connecte à un site HTTP, Google envisage d'aller plus loin. Maintenant que le HTTPS est devenu la norme, la firme de Mountain View prépare une option permettant de bloquer les téléchargements HTTP non sécurisés.

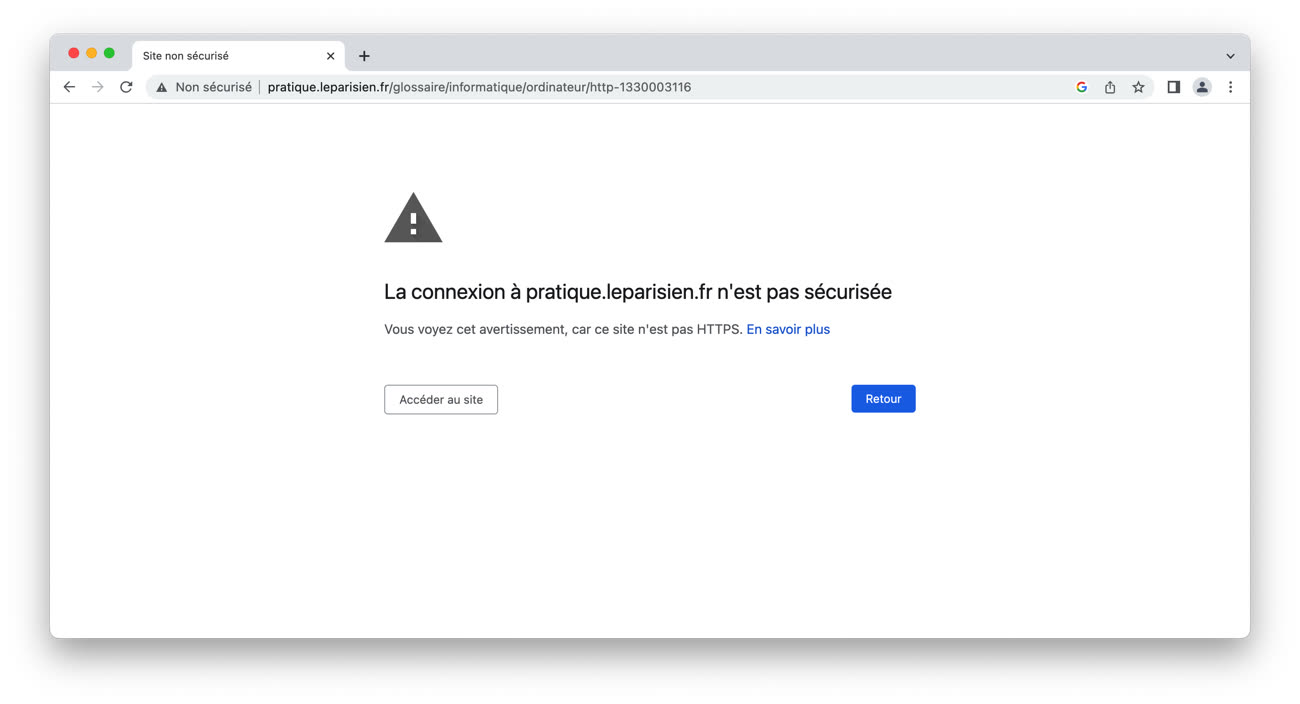

Chrome dispose d'une option (désactivée par défaut) permettant de « Toujours utiliser les connexions sécurisées ». Si l'utilisateur tombe sur un site HTTP, le navigateur va tenter de passer sur sa version HTTPS avant d'afficher un avertissement si celle-ci n'est pas disponible.

À l'avenir, Google va améliorer cette option en bloquant au passage les liens de téléchargement HTTP. Cela devrait offrir une sécurité accrue, par exemple dans le cas où l'on clique sur un lien HTTPS redirigeant vers un serveur HTTP frauduleux. La fonction va également bloquer tous les téléchargements provenant d'un site HTTP. Évidemment, l'utilisateur gardera le choix d'outrepasser l'avertissement et de lancer le téléchargement, mais cela devrait éviter quelques mauvaises surprises aux internautes les moins avancés.

La fonction ne devrait cependant pas arriver tout de suite : il est peu probable qu'elle puisse être testée à grande échelle avant Chrome 111, dont la sortie est prévue en mars 2023. Le déploiement officiel devrait donc se faire plus tard dans l'année.

Source :