C'est au tour de Chrome sur Mac de savoir gérer les passkeys, ces clefs d'identification pour se connecter à un service en ligne en tapant son identifiant, mais sans avoir à saisir ensuite son mot de passe.

Il ne suffit pas qu'un navigateur devienne compatible avec ce système pour ouvrir comme par magie tous les sites requérant une identification. Le responsable du site a sa part à jouer et doit le doter de cette capacité. Nous avions détaillé récemment la manière de procéder avec le site de la banque Boursorama qui utilise les passkeys depuis peu pour son espace client.

Boursorama gère déjà les clés d'identification : plus besoin de mot de passe pour accéder à son compte

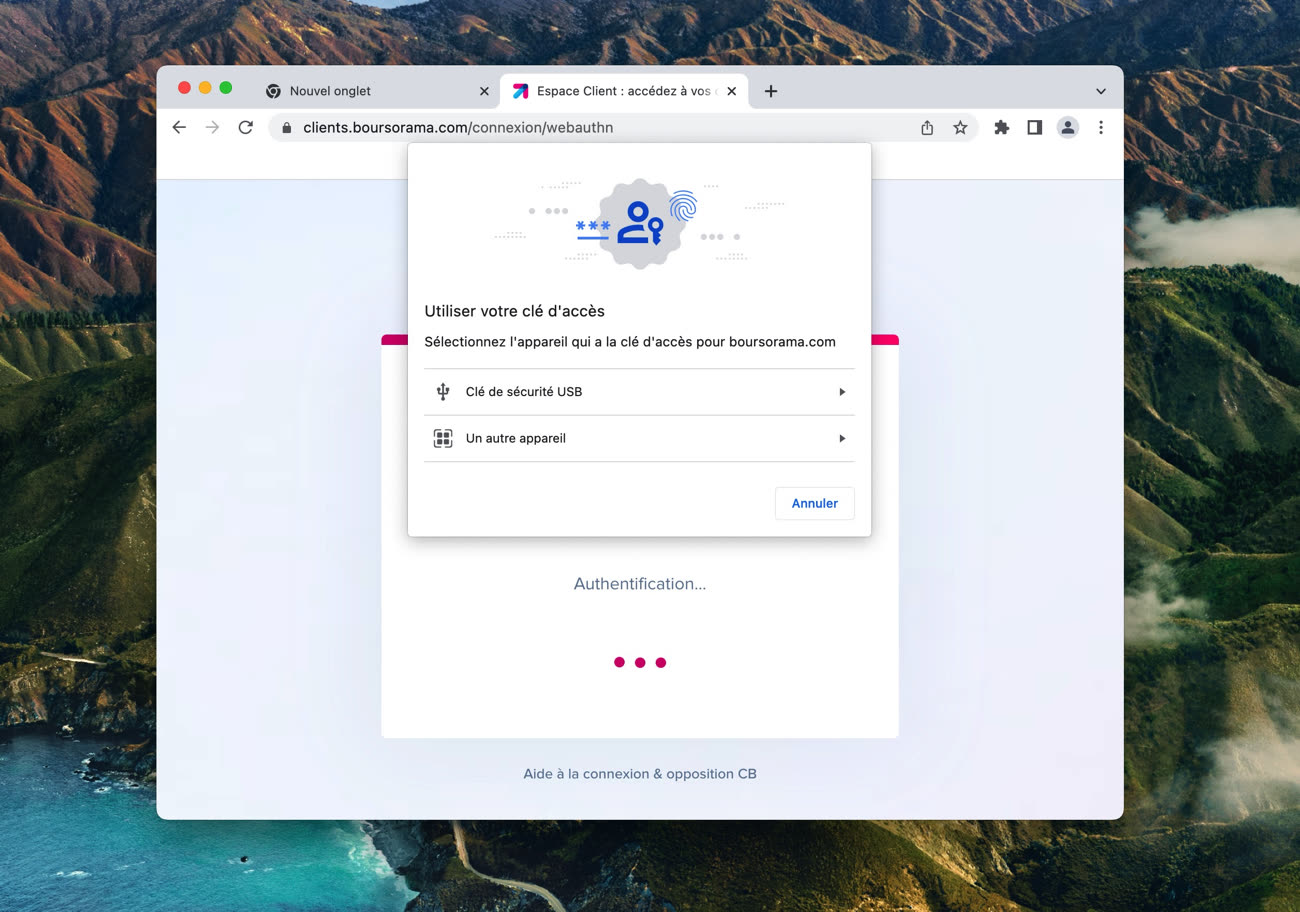

La méthode décrite alors avec Safari est identique — ou presque — avec Chrome. Il faudra au préalable activer cette fonction sur le site qui la propose (Boursorama parle de « clé de sécurité »).

Ensuite, lorsqu'on revient, on saisit son identifiant puis après validation, le site propose de conclure votre identification en utilisant un appareil de confiance qui contient la clef. Cela peut être une clef USB de sécurité, mais aussi, et surtout, votre iPhone, iPad ou votre Mac (équipé d'un bouton Touch ID).

Lorsque votre appareil vous a identifié avec son système biométrique, le site valide votre accès. Vous n'aurez rien eu à taper. Plus de problème en cas de trou de mémoire (la saisie de son mot de passe, comme avant, reste bien sûr possible en dernière extrémité).

Chrome diffère toutefois de Safari en cela qu'il ne se sert pas de Touch ID sur Mac. À la place, le site affiche un QR code que l'on vise avec l'appareil photo de son téléphone. Touch ID ou Face ID sont alors appelés et vous validez votre identité par leur entremise.

Sur iPhone, Chrome fonctionne de la même manière que Safari puisqu'il se repose sur son moteur.

Passkeys : le futur sans mots de passe se conjugue au présent

Source :