On a découvert cette semaine une nouvelle faille de sécurité, surnommée EFAIL. Il s'agit d'une vulnérabilité dans la gestion des deux protocoles de chiffrement les plus utilisés, S/MIME et PGP, pour les mails. Présentée initialement comme une faille des protocoles eux-mêmes, EFAIL est en fait moins dangereuse que cela, même si la situation est critique si vous utilisez certaines configurations.

Qui est concerné ? Que faire en attendant des correctifs ? On fait le point sur cette nouvelle faille !

Qui est concerné ?

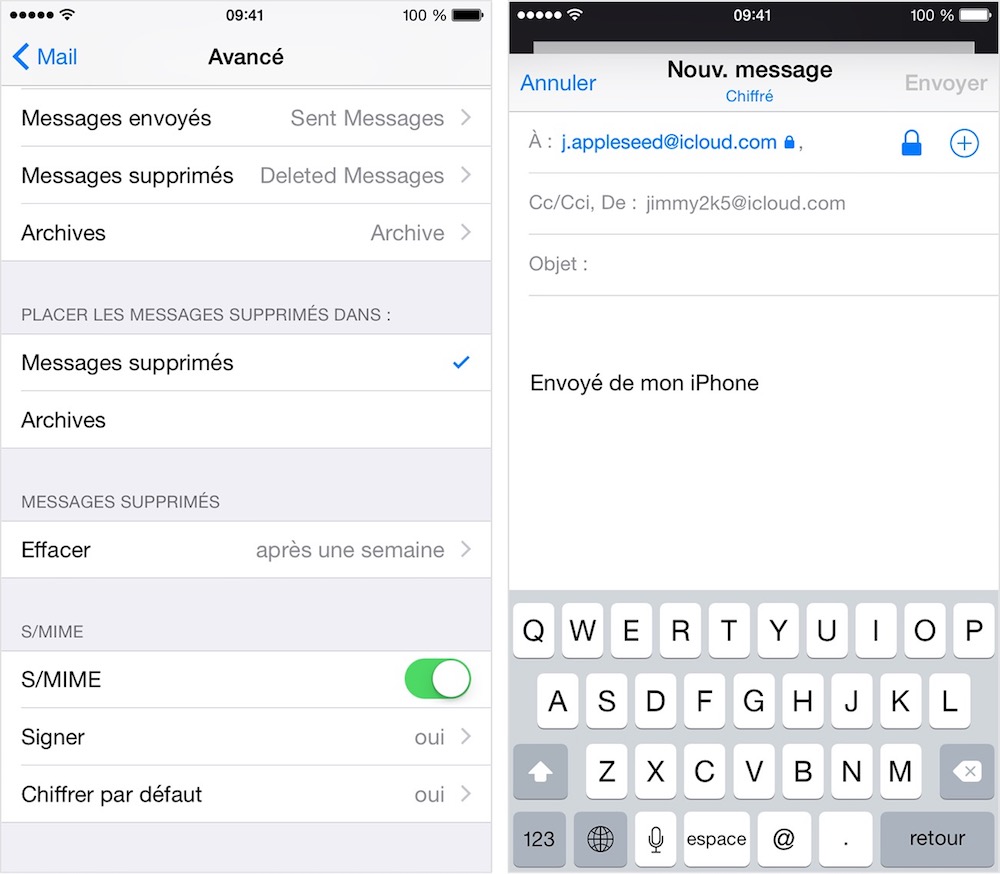

Premier point, seuls les utilisateurs qui échangent des mails chiffrés en utilisant S/MIME ou PGP sont concernés. Le premier est un standard surtout exploité en entreprise, il est disponible nativement dans la majorité des clients mail, y compris dans les apps par défaut de macOS et iOS. Apple affiche un cadenas à côté de l’expéditeur, quand un message est chiffré par cette méthode. Pour en bénéficier, il faut installer un certificat sur l’appareil, ce qui limite son usage pour le grand public.

Le chiffrement avec PGP nécessite en général un module supplémentaire, même s’il existe quelques clients mails qui intègrent directement cette fonction. Sur iOS et macOS, c’est le cas de Canary Mail, par exemple. Par ailleurs, certains fournisseurs de mail peuvent proposer le chiffrement avec ce protocole, le plus connu étant certainement ProtonMail.

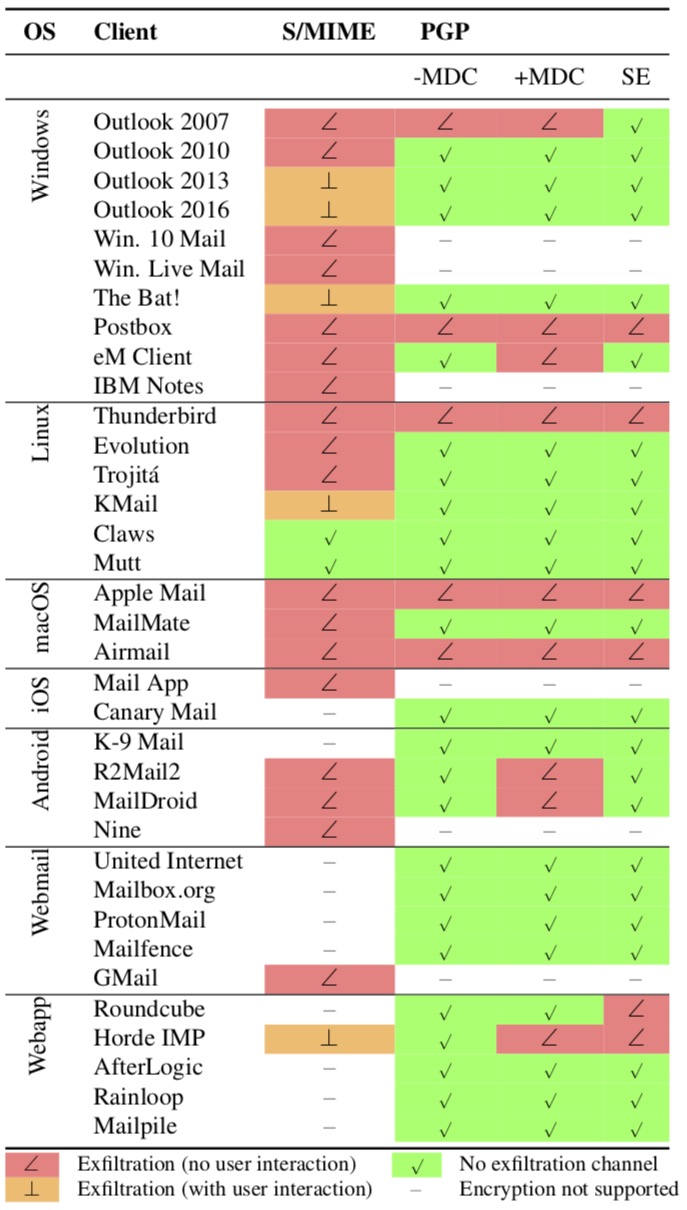

Même si vous avez installé un certificat pour le chiffrement S/MIME, ou même si vous utilisez un client mail avec un module PGP, vous n’êtes pas nécessairement concerné par les failles. Sur les 35 clients et services compatibles S/MIME testés, 25 étaient touchés ; c’est mieux pour PGP, avec 10 clients ou services vulnérables sur les 28 testés. La liste est disponible ci-dessous.

Même si votre logiciel est dans la liste, inutile de paniquer. La vulnérabilité permet, certes, de décrypter des messages à votre insu, mais l’attaquant doit avoir accès à ces messages pour les lire. Il doit posséder une copie des mails chiffrés pour pouvoir les déchiffrer, soit en les récupérant à partir de la copie locale d’un client, soit en les extrayant du serveur qui stocke les mails, soit encore en les captant sur un réseau non protégé. Cette condition préalable limite forcément les applications concrètes d’EFAIL, même si le chiffrement devait justement rendre le contenu indéchiffrable en cas de fuite de données.

Le plus inquiétant, c’est que dans certains cas, les failles existent depuis une dizaine d’années et il n’y a aucun moyen de s’assurer qu’elles n’ont pas été exploitées à votre insu. Les développeurs vont probablement sortir rapidement des correctifs, maintenant que les chercheurs ont publié leur découverte, mais rien ne permet de s’assurer qu’un acteur malveillant n’exploitait pas déjà les vulnérabilités en question.

En quoi consiste la faille EFAIL ?

Cette nouvelle faille de sécurité permet à un acteur malveillant de décrypter des mails chiffrés sans connaître la clé de déchiffrement. Derrière le nom « EFAIL » se cache en fait plusieurs vulnérabilités différentes, en fonction de la technologie de chiffrement utilisée, mais aussi du client ou du service mail. En fonction des cas, la quantité et la nature des données qui peuvent être récupérées varient fortement.

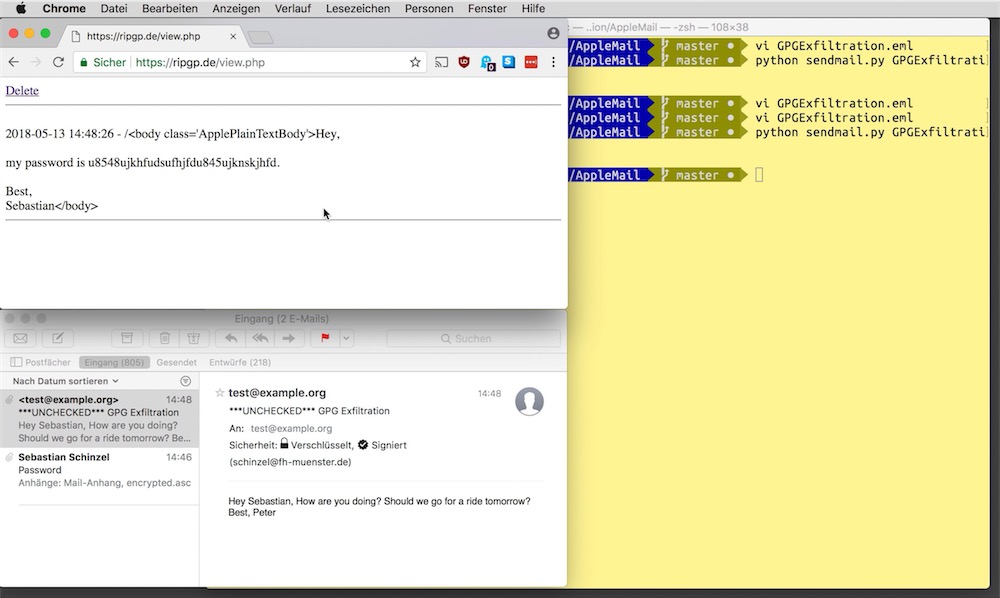

Dans le pire des cas, l’attaquant peut obtenir le contenu d’un mail chiffré en clair, sans avoir la clé de déchiffrement. Cette démonstration réalisée par l’un des chercheurs en sécurité qui a découvert EFAIL montre bien comment cela fonctionne avec Apple Mail. L’attaque permet de déchiffrer le contenu d’un premier mail chiffré, en envoyant un nouveau mail qui contient en apparence un contenu banal, mais en fait une image qui mène à une adresse spécifique. Cette adresse contient le nécessaire pour mener l’attaque et, comme on le voit à la fin de la vidéo, le contenu du premier mail est disponible en clair sur le serveur utilisé pour les besoins de la démonstration.

https://www.youtube.com/watch?v=YWWUbdnHrmQSi les détails techniques vous intéressent, les chercheurs ont publié un document complet sur les méthodes mises en place pour exploiter les vulnérabilités EFAIL. Dans ce cas précis, c’est un code HTML mal formé (plus précisément, une balise image qui n’est pas fermée) qui est utilisé pour forcer le client mail à envoyer le contenu en texte brut du message à un serveur malveillant. Les versions en cours de Thunderbird et d’Apple Mail sont concernées par cette attaque directe et il faudra une mise à jour pour la bloquer. En attendant, il y a des solutions pour s'en prémunir.

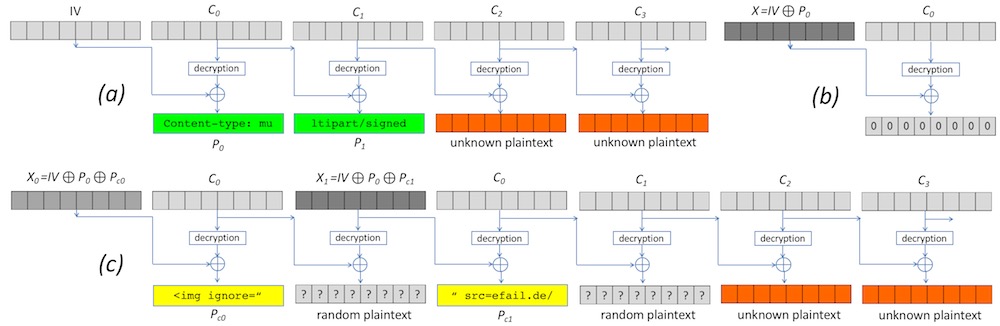

Une autre attaque moins directe est aussi détaillée par les chercheurs, mais elle est plus complexe à mettre en place et à expliquer ici. Disons simplement qu’elle détourne les propriétés de base des chiffrements S/MIME et PGP pour essayer de trouver la clé de chiffrement en modifiant le message chiffré, avec comme point de départ un extrait de texte connu. L’astuce, c’est qu’il n’est pas nécessaire d’avoir un extrait du contenu du mail, l’attaque peut exploiter les en-têtes qui sont souvent identiques.

Cette deuxième faille est nettement plus difficile à mettre en œuvre, même s’il faut noter que c’est plus facile pour S/MIME que pour PGP. Dans ce dernier cas, elle est aussi connue et documentée depuis 1999 et le problème ne vient pas du protocole de chiffrement, mais d’une mauvaise utilisation par les clients. En suivant les recommandations données déjà à l’époque, les créateurs de clients mails peuvent bloquer totalement cette attaque, ou en tout cas rendre son exploitation extrêmement difficile.

De votre côté, vous pouvez suivre ces conseils pour éviter les exploitations de la faille à court terme.

Quels sont les apps ou services touchés ?

Les chercheurs en sécurité ont analysé 35 clients mails et fournisseurs de boîte mail en ligne qui fournissent au minimum un chiffrement S/MIME, voire un chiffrement PGP, avec ou sans module supplémentaire. La faille ne concernant que les mails chiffrés en utilisant S/MIME ou PGP, cette liste est ainsi restée très courte.

Sur ces 35 clients et fournisseurs, certains ne sont pas concernés du tout par les failles EFAIL. C’est le cas notamment de ProtonMail (le webmail, les apps mobiles et le module pour ordinateurs sont tous protégés) et de Mailfence du côté des services en ligne, de Canary Mail iOS du côté des clients. Tous les autres peuvent servir à une attaque, à des degrés divers, comme ce tableau récapitulatif le montre.

Du côté des mauvais élèves, on retrouve Mail.app, le client mail par défaut d’iOS et de macOS. D’après les chercheurs en sécurité, le chiffrement S/MIME est vulnérable sur les deux plateformes, sans aucune interaction de la part de l’utilisateur. Néanmoins, il semble qu’Apple ait corrigé la faille sur la dernière version de High Sierra (macOS 10.13.4), comme le note Eclectic Light. L’entreprise a été informée en avance et les notes de sécurité correspondant à cette mise à jour évoque l’attaque EFAIL. Mail.app macOS est a priori sûr, mais on n’a aucune information pour la version iOS.

Sur le Mac, le module GPGtools pour Mail.app est aussi touché dans tous les cas pour le chiffrement GPG. En restant sur macOS, AirMail dispose aussi d’un module GPG et lui aussi est vulnérable.

Pareil pour Thunderbird, le client mail de la fondation Mozilla, avec le module Enigmail. Les chercheurs ont testé avec une distribution GNU/Linux, mais le risque est le même sur toutes les plateformes où l’app est disponible.

La majorité des services web testés par les chercheurs ne sont pas concernés, mais il y a une exception. Gmail dispose d’une option pour chiffrer les messages en utilisant S/MIME, et le webmail peut lui aussi être attaqué en utilisant les méthodes décrites ici.

Que faire en attendant un correctif ?

Si votre client mail est vulnérable, voici ce que vous pouvez faire pour protéger vos mails chiffrés en attendant une mise à jour.

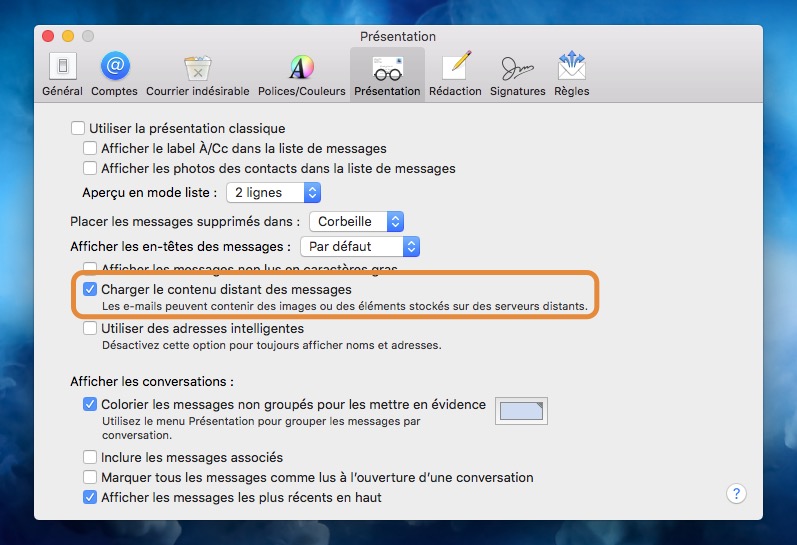

Ne plus charger les images automatiquement : l’une des attaques repose sur la balise HTML qui sert normalement à afficher des images, mais qui est détournée ici pour que le client mail envoie des données à un serveur malveillant. En désactivant le chargement automatique des images, vous pouvez ainsi éviter une attaque à votre insu. Naturellement, elle sera toujours disponible si vous chargez vous-même les images malgré tout.

Désactiver totalement le HTML : l’attaque la plus directe reposant sur du HTML, désactiver totalement l’affichage du HTML est une solution plus radicale. Tous les clients ne le permettent pas toutefois, et cela cassera une bonne partie des messages.

Ne plus utiliser son client mail pour déchiffrer les messages : c’est probablement la meilleure rustine à court terme. Puisque les failles de sécurité exploitent les clients mail, le meilleur moyen de ne pas souffrir d’EFAIL est de ne plus utiliser de client mail. Désactivez le chiffrement, supprimez les certificats associés, désinstallez les modules si vous en avez installé et déchiffrez les mails avec une app tierce. C’est plus contraignant, mais c’est la méthode la plus sûre pour le moment.

Pour terminer, si vous utilisez l’une des apps ou l’un des services qui ne sont pas touchés par la faille de sécurité, vous n’avez naturellement pas besoin de changer vos habitudes. Par ailleurs, rappelons qu’EFAIL s’applique uniquement si l’attaquant possède une copie de vos mails chiffrés, ce qui limite considérablement son impact.