Safari devrait prochainement recevoir quelques correctifs puisqu'il a fait l'objet d'une attention toute particulière de la part de hackers qui ont mis à jour des défauts de sécurité, ces bidouilleurs de talent participaient à la compétition Pwn2Own 2018.

Ces dernières 48h à Vancouver au Canada, ces hackers ont réussi à passer outre les barrières de sécurité de Safari sur macOS, de Firefox, d'Edge, de Windows et de VirtualBox d'Oracle. Les participants devaient exécuter leurs manipulations dans un temps limité de 30 minutes, avec trois essais. Tout était effectué sur du matériel mis à leur disposition, fonctionnant avec des systèmes et logiciels tous à jour. Certains candidats ont d'ailleurs annulé leur participation au dernier moment car les failles de sécurités qu'ils avaient dénichées venaient d'être bouchées.

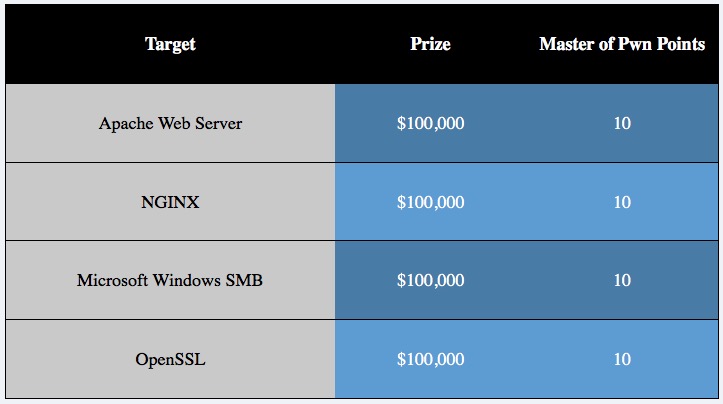

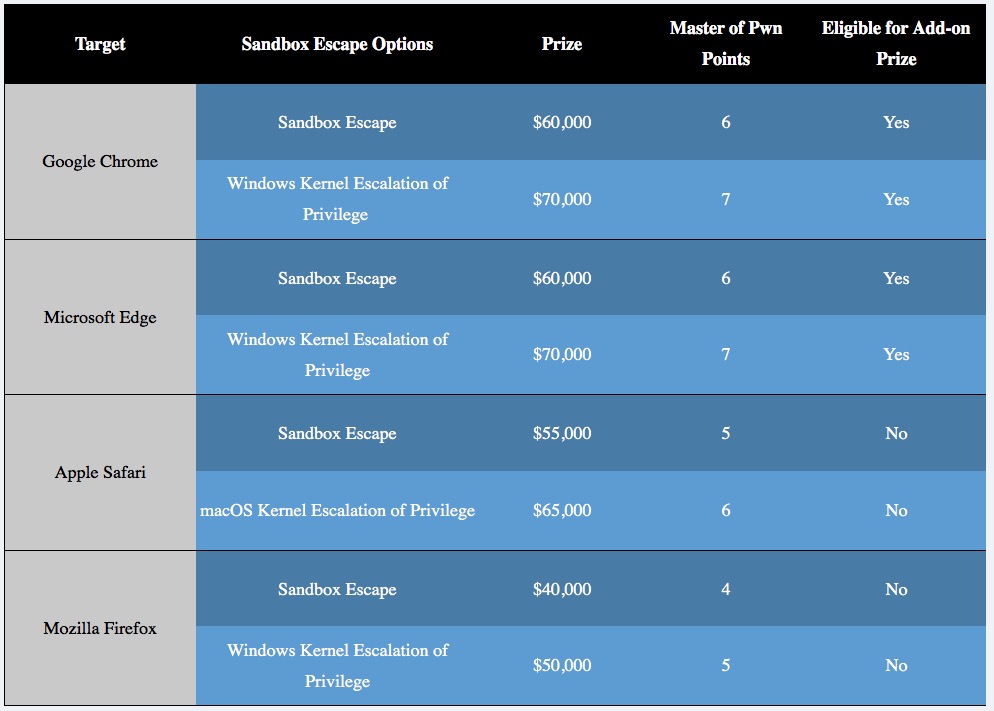

Dans ce concours, chaque réussite est sanctionnée par l'attribution de points et récompensée par une coquette somme dont le montant varie selon l'importance de la cible. Office, Adobe Reader, Outlook ou encore Apache Web Server, étaient par exemple sur la table, mais ils n'ont fait l'objet d'aucune tentative ou alors infructueuses. En plus d'un chèque, les gagnants repartent avec quelques goodies et l'ordinateur qui leur a été fourni pendant l'épreuve (MacBook Pro ou Surface Book 2).

Les failles découvertes sont achetées par l'organisateur Trend Micro qui en transmet les détails aux éditeurs. Cette année, Microsoft et VMware, sponsors de ce rendez-vous, avaient avancé l'équivalent de 2 millions de dollars en argent et en prix divers comme carottes. Toutes les tentatives n'ayant pas été couronnées de succès avec les logiciels soumis aux participants, ce sont finalement 267 000 $ (216 000 €) qui ont été distribués.

Richard Zhu a gagné cette compétition et empoché 120 000 $ en utilisant une faille dans Firefox qui lui a permis ensuite de continuer son chemin jusqu'au kernel de Windows. Il a montré également ses compétences avec Safari mais le temps alloué n'a pas suffi. Idem pour l'équipe de Ret2 Systems qui a exploité une faille dans Safari, toutefois la manipulation n'a fonctionné qu'au quatrième essai. Trend Micro a néanmoins acheté ces bugs.

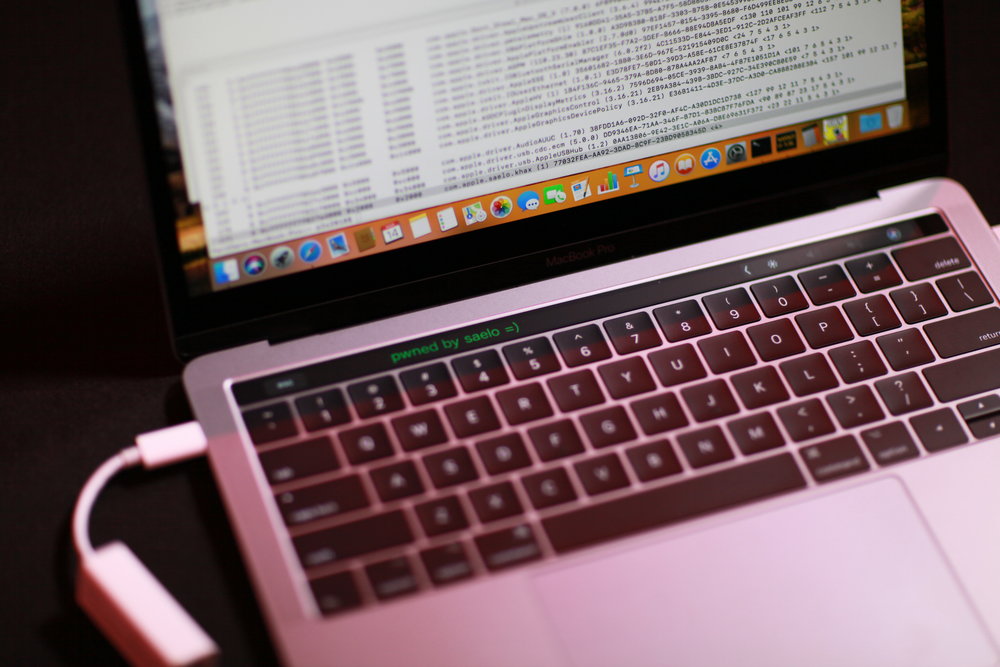

Samuel Groß a réédité son coup de l'année dernière en tirant profit de bugs dans Safari, dans macOS et son kernel. Il a réussi à lancer une application depuis Safari (l'utilitaire Calculette mais ce pourrait être n'importe quoi d'autre, c'est le principe qui compte) et il a pris le temps de signer son exploit en affichant son pseudo dans la Touch Bar. Ce faisant, il a remporté la machine et 65 000 $.

Confirmed! @5aelo used a JIT optimization bug in the browser, a macOS logic bug, & a kernel overwrite to execute code to successfully exploit Apple Safari. This chain earned him $65K & 6 points Master of Pwn points. pic.twitter.com/iLfNFnXzzs

— Zero Day Initiative (@thezdi) 15 mars 2018

Au total, Trend Micro a acheté 5 failles qui seront communiqués à Apple, 4 à Microsoft, 2 à Oracle et 1 à Mozilla.