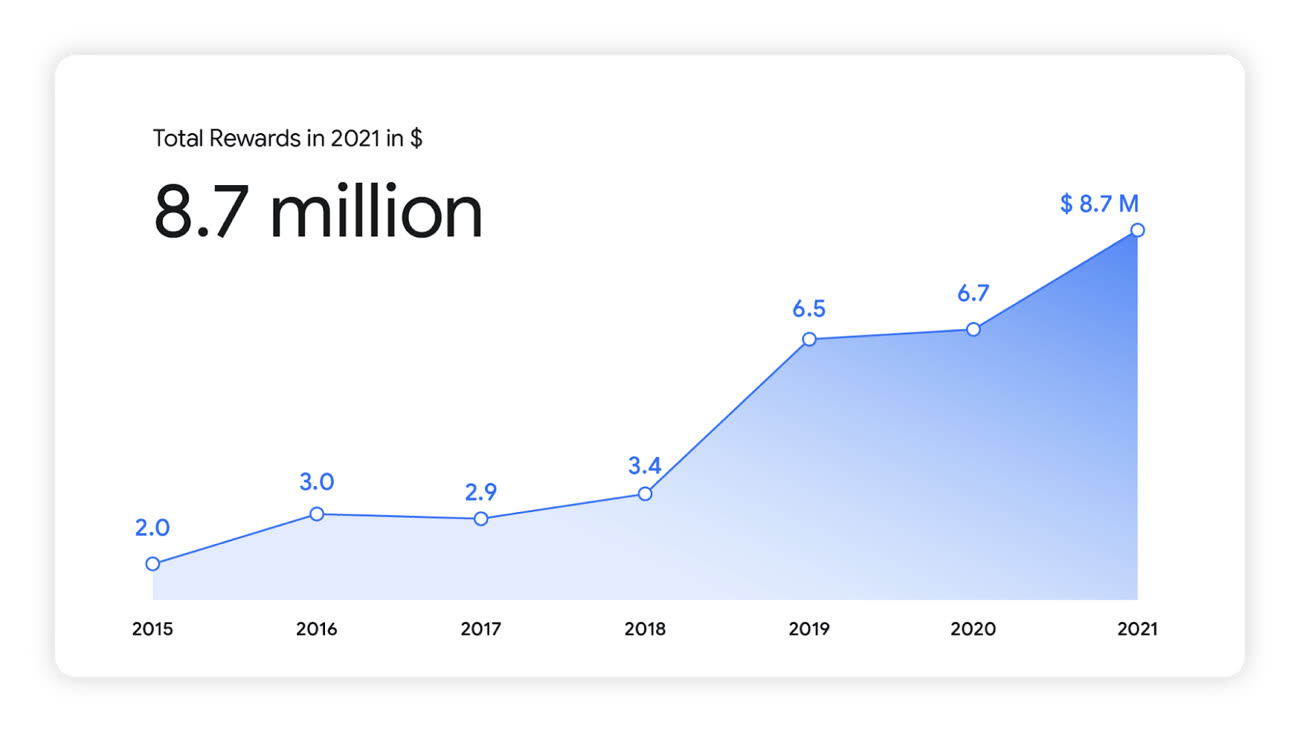

2021 a été une bonne année pour les chercheurs en sécurité qui traquent les failles dans les produits de Google. Non pas que les précédentes aient été mauvaises mais des records de versements de récompenses, sonnantes et trébuchantes, ont été encore atteints.

Dans son bilan de l'année écoulée, Google a rétribué des contributeurs pour un total de 8,7 millions de dollars (7,6 millions euros) contre 6,7 et 6,5 millions de dollars en 2020 et 2019. 696 chercheurs ont été récompensés pour leurs découvertes dans Android, Chrome, Chrome OS, Google Play et autres services ou logiciels. Sur ce montant total, 300 000 dollars sont allés à des oeuvres de charité proposées par les destinataires de ces récompenses.

Certaines failles, plus graves, payent mieux que d'autres. Le signalement d'un défaut en particulier dans Android s'est transformé en un chèque de 157 000 dollars (environ 137 000 euros). C'est 5 % du montant total payé pour les rapports sur la plateforme mobile (un peu moins de 3 millions de dollars en 2021). Autres exemples : pour Chrome la plus belle prime a été de 27 000 dollars et de 45 000 dollars pour Chrome OS.

Le père d'Android a par ailleurs mis en place l'année dernière l'Android Chipset Security Reward Program. Il couvre des vulnérabilités trouvées dans des composants courants dans les smartphones Android. 220 failles ont été isolées et 296 000 dollars versés.

Google se targue au passage d'avoir la récompense la plus importante du secteur : 1,5 million de dollars pour qui mettra en défaut sa puce de sécurité Titan-M présente dans les Pixel (l'équivalent du Secure Enclave des iPhone).

Apple a mis sa barre la plus haute à 1 million de dollars pour un cas avéré d'exécution de code au niveau du noyau — sans intervention de l'utilisateur pour son installation — et sans qu'un redémarrage de l'appareil ne pertube l'intrusion.

Tableau d'honneur et université

Google distingue ensuite certains de ces chercheurs les plus talentueux. Car il y en a de particulièrement productifs. L'un d'entre eux, Aman Pandey, a soumis à lui seul 232 exemples de vulnérabilités dans Android en 2021. Cette mise en avant de Google sert un autre objectif, elle permet à ces personnes de faire valoir leurs compétences et de renforcer leur notoriété.

Google a une approche très différente d'Apple en la matière, ne serait-ce que par la manière dont elle promeut son programme de récompenses et ceux qui y participent. Chez Apple, le programme Security Bounty se limite à présenter son fonctionnement et ses critères ainsi que les récompenses pouvant être attribuées. Y figure également un simple email pour contacter l'équipe de sécurité.

Apple va bonifier son bug bounty pour attirer des chercheurs en sécurité pas très enthousiastes

Google pour sa part a ouvert en 2021 le portail Bug Hunters afin de regrouper en un seul endroit toutes les soumissions de problèmes de sécurité décelés dans ses logiciels et plateformes et pour simplifier leur déclaration.

Ce portail offre toute une série de conseils et d'exemples pratiques — au travers d'une Bug Hunter University — sur la meilleure manière de soumettre une découverte, pour faciliter sa lecture et sa vérification par les ingénieurs de Google. Des explications sur les raisons qui font que des signalements peuvent être écartés complètent ces instructions.

Cet espace affiche également un tableau d'honneur des chercheurs les plus efficaces dans cette traque. Ils pourront y envoyer leurs clients désireux de vérifier leur statut. Les spécialistes les plus aguerris n'auront peut-être pas besoin de ces informations mais ceux qui se lancent dans ce type de chasse seront pris en main et guidés.

Source :