Signal est une messagerie instantanée appréciée de ses utilisateurs pour la confidentialité des échanges (c'est aussi un protocole de sécurité exploitée par bon nombre d'autres messageries). La version macOS de l'application pose cependant un sérieux problème : le contenu des notifications reçues sur Mac continue de s'afficher dans le centre de notifications, même en ayant activé l'option de messages éphémères. Celle-ci supprime les messages lus au bout d'un délai laissé à la discrétion de l'utilisateur.

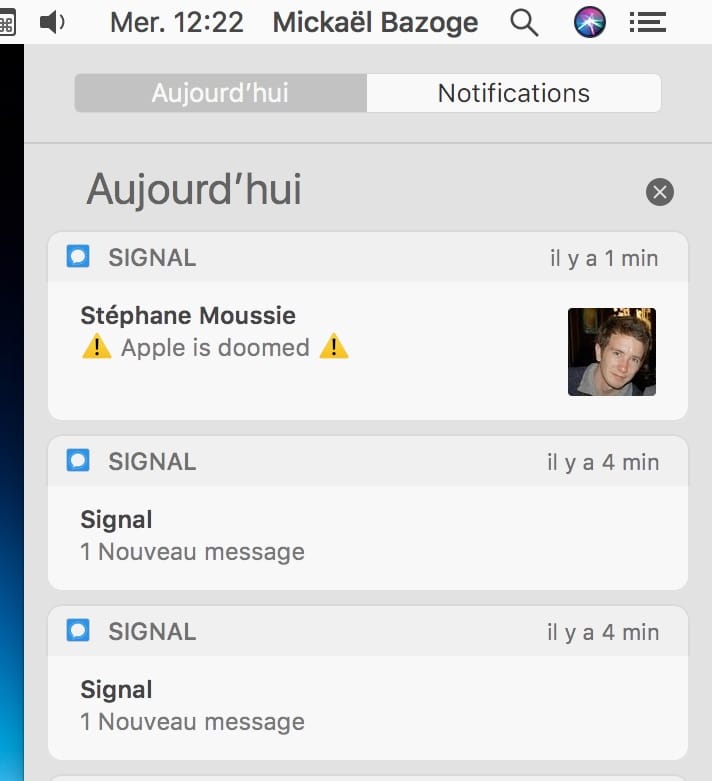

Patrick Wardle, spécialiste en sécurité informatique, a un peu fouillé la question et il confirme que si Signal pour macOS supprime effectivement les messages dans l'application, les notifications demeurent visibles.

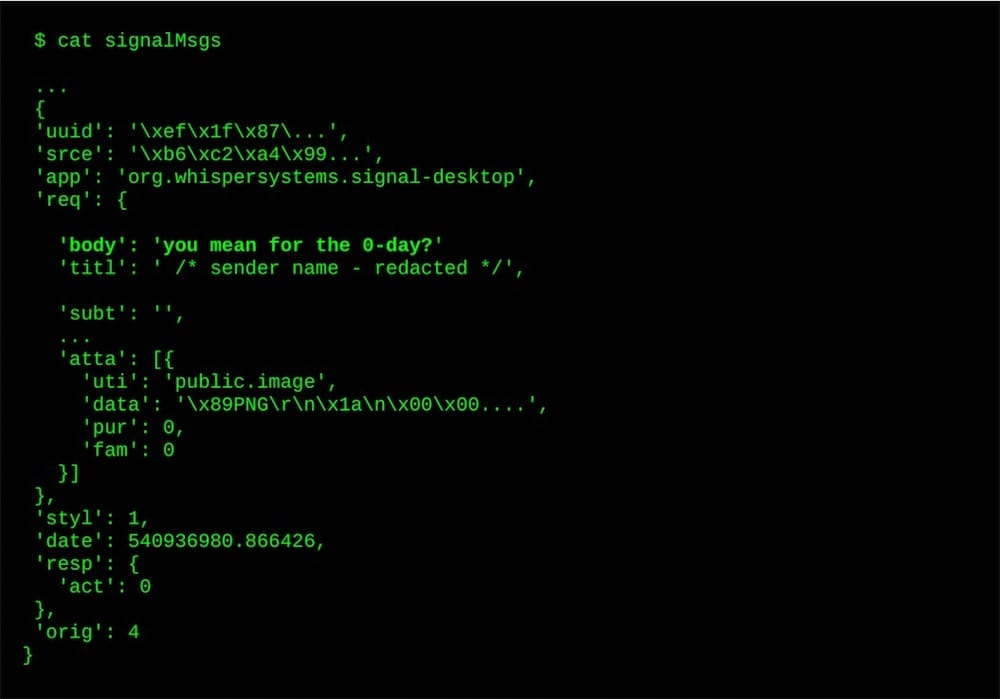

Les messages, même ceux qui s'auto-détruisent au bout d'un certain temps, restent stockés dans une base de données SQLite. Celle-ci est accessible à n'importe qui disposant des permissions utilisateur. En termes de sécurité, ce n'est donc pas génial même s'il faut tout de même avoir un accès physique au Mac et contourner le code de verrouillage. Néanmoins, nul n'est parfait (surtout pas High Sierra) et des failles apparaissent régulièrement.

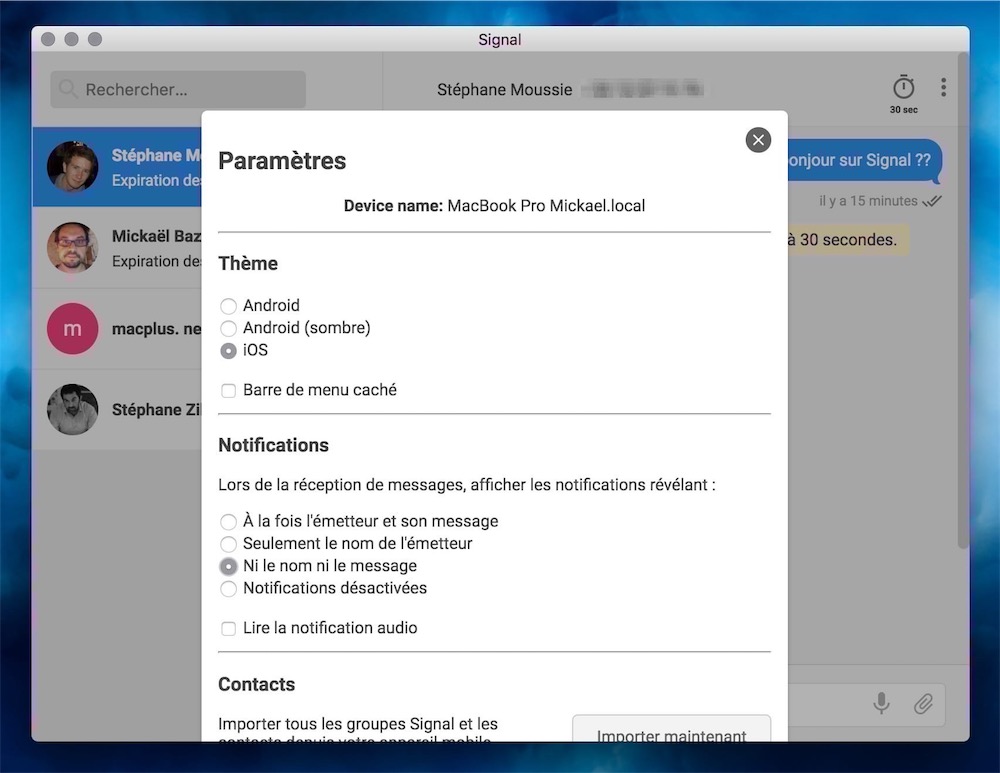

Pour éviter des problèmes, en attendant qu'Open Whisper Systems (l'éditeur de Signal) et/ou Apple bouchent cette faille, il existe une solution simple : désactiver les notifications dans les réglages de l'application, ou se contenter d'une alerte basique sans nom ni message, comme on peut le voir dans la première image de cet article.

Source :