À l'occasion de la conférence PacSec 2012 qui se tient aujourd'hui et demain à Tokyo, le spécialiste en sécurité informatique Paul Sebastian Ziegler a démontré que l'on peut facilement contourner les protections du sandboxing pour concevoir un logiciel malveillant sur OS X. Il a réussi à créer un programme qui enregistre tout ce que l'utilisateur tape au clavier et qui prend régulièrement des captures d'écran tout en respectant les règles du sandboxing et en utilisant un compte utilisateur standard.

Son astuce constitue à exploiter les API d'accessibilité qui facilitent l'utilisation d'OS X pour les personnes ayant une déficience visuelle. Ce spécialiste a ainsi démontré la faiblesse du modèle choisi par Apple, sachant qu'une telle application pourrait théoriquement se retrouver sur le Mac App Store. Pis, son logiciel de démonstration a été capable de récupérer le mot de passe administrateur de la machine, laissant la porte ouverte à des manipulations plus gênantes encore.

Pour l'heure, on ne sait pas si Apple pourra rapidement corriger cette faille de sécurité sans remettre en cause les fonctions d'accessibilité d'OS X. On imagine que le constructeur mettra tout en œuvre pour ne pas laisser cette porte ouverte trop longtemps, il en va de la réputation de son sandboxing et plus largement de la sécurité de son système d'exploitation et de sa boutique.

Sur le même sujet :

- OS X Lion : comprendre le casse-tête du sandboxing

- OS X Mountain Lion : les développeurs, Gatekeeper et le sandboxing

#pacsec Paul Ziegler just pwned OSX app sandbox by key logging, screen grabbing, and mouse recording from app sandbox as regular user.— dragosr (@dragosr) Novembre 14, 2012Son astuce constitue à exploiter les API d'accessibilité qui facilitent l'utilisation d'OS X pour les personnes ayant une déficience visuelle. Ce spécialiste a ainsi démontré la faiblesse du modèle choisi par Apple, sachant qu'une telle application pourrait théoriquement se retrouver sur le Mac App Store. Pis, son logiciel de démonstration a été capable de récupérer le mot de passe administrateur de la machine, laissant la porte ouverte à des manipulations plus gênantes encore.

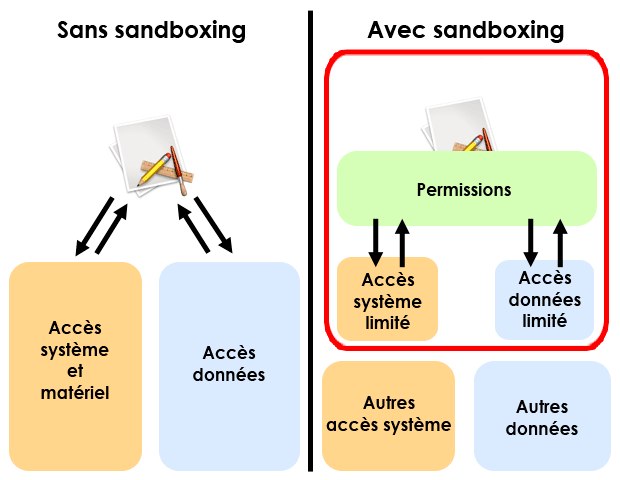

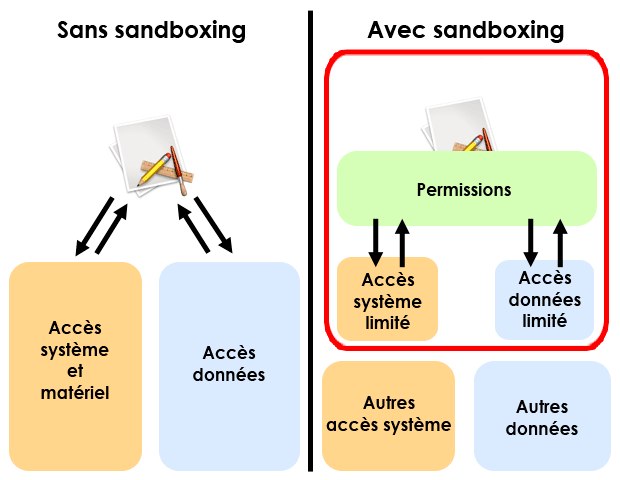

Le sandboxing était la solution d'Apple pour protéger efficacement ses utilisateurs contre les malwares. Manifestement, ce n'est pas suffisant.

Pour l'heure, on ne sait pas si Apple pourra rapidement corriger cette faille de sécurité sans remettre en cause les fonctions d'accessibilité d'OS X. On imagine que le constructeur mettra tout en œuvre pour ne pas laisser cette porte ouverte trop longtemps, il en va de la réputation de son sandboxing et plus largement de la sécurité de son système d'exploitation et de sa boutique.

Sur le même sujet :

- OS X Lion : comprendre le casse-tête du sandboxing

- OS X Mountain Lion : les développeurs, Gatekeeper et le sandboxing