"Ça ne sert à rien de développer pour Java. Plus personne n’utilise Java de nos jours. C’est un boulet". Voilà comment Steve Jobs présentait cette technologie qui appartenait encore à Sun en 2007. Ironie du sort, c’est à l’aide de cette technologie que des hackers sont parvenus à infecter un "petit nombre" de Mac au sein de l’entreprise californienne.

Hier, en fin de journée, Apple a reconnu à son tour avoir été l’objet d’une attaque. La firme de Cupertino s’est voulue toutefois rassurante, expliquant qu’un nombre faible d’ordinateurs avaient été touchés. A priori, selon Apple, aucun élément ne laisse à penser que des données ont été subtilisées.

La ruse mise en œuvre par les hackers est apparemment d’une simplicité déconcertante. Pas d’attaque d’envergure ou de stratagème machiavélique, juste l’exploitation d’une faille Java. Tous les détails ne sont pas connus, mais il semble que les choses se soient passées de la façon suivante.

Les auteurs de cet exploit ont utilisé une tactique dite du "trou d’eau". En cela qu’elle se fait au moyen d’un site vers lequel convergent des personnes de différents horizons. Concrètement, ils se sont "contentés" d’infecter iPhoneDevSdk, un site communautaire qui a connu un certain succès à une époque auprès des développeurs iOS…

Fatalement, un tel site est susceptible d’être visité par les développeurs d’Apple, mais également de Facebook, de Twitter et d’autres grandes sociétés US. À partir du moment où la personne se rend avec son ordinateur sur l’une des pages du site avec le module Java activé, c’est trop tard ! Dans sa brève communication, Apple explique avoir retiré les ordinateurs concernés du réseau dès qu’elle a découvert le subterfuge.

Les responsables d’iPhoneDevSDK ont fait le point sur la situation dans la nuit. Ils ont expliqué que le compte d’un administrateur du site avait été piraté et que de là, le thème du site a été modifié avec l’insertion d’un code JavaScript. Un code apparemment assez sophistiqué et capable d’exploiter une faille jusque-là inconnue sur les ordinateurs visitant ces pages. Le hacker a semble-t-il cessé son activité le 30 janvier dernier.

Il est à noter que dans son billet, iPhoneDevSDK mentionne uniquement Facebook et n’évoque pas le cas Apple. La surprise des responsables de ce forum a été grande, ils ont appris apparemment l’histoire en même temps que tout le monde à la lecture d’un article sur All Things D au sujet du hack du géant du réseau social. Ils sont d’autant plus tombés des nues que pour eux, la sécurité est un enjeu important.

Pour Apple, il s’agit quand même d’un sacré clin d’œil du destin. La firme de Cupertino a toujours été d’un grand laxisme vis-à-vis de Java. Flashback, le premier malware à connaître un certain succès sur notre plate-forme n’aurait jamais défrayé la chronique si Apple n’avait pas traîné des pieds pour sortir un correctif concernant une faille présentée comme critique (lire : Malware : le Mac face à sa première crise majeure ?).

Concernant Java, avec le recul, Apple a sans doute eu raison de ne plus l’inclure par défaut avec son système d’exploitation et de laisser Oracle assurer la distribution de Java SE 7. D’une certaine manière, cette affaire fait penser à la mésaventure qui était arrivée à Google en 2010. Le géant de l’internet avait été l’objet d’une attaque en provenance de Chine. Pour parvenir à leurs fins, les hackers avaient exploité une faille méconnue d’Internet Explorer 6 (lire : Google piégé par une faille d’Internet Explorer).

Cette annonce intervient dans un contexte assez particulier. De nombreuses entreprises américaines ont fait l’objet d’une attaque dernièrement. Ces attaques touchent aussi bien de grands noms de la Silicon Valley comme Apple, Twitter ou Facebook que des médias comme le New York Times, Bloomberg ou encore le Wall Street Journal.

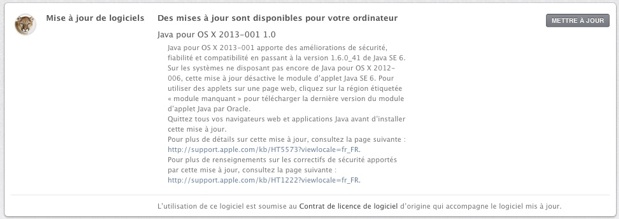

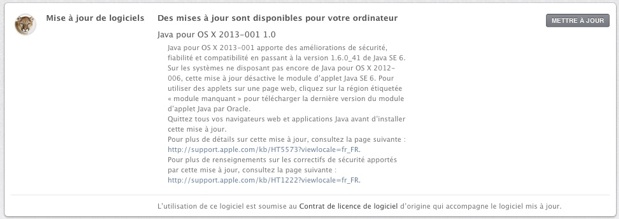

Dès qu’Apple a été au courant de cette attaque, elle est entrée immédiatement en contact avec le FBI de manière à ce qu’elle puisse mener l’enquête. Pendant ce temps, Apple a mis au point un correctif, qu’elle a proposé au téléchargement juste après avoir révélé l’affaire aux médias américains. Cette affaire comme les précédents cas, ont été rendues publiques afin d’attirer l’attention d’autres sociétés qui auraient pu être l’objet d’attaques similaires.

Les cyberattaques sont un enjeu grandissant outre-Atlantique. Juste après son discours sur l’état de l’union où Tim Cook était présent, Barack Obama a signé un nouveau décret présidentiel sur la cybersécurité. Son but ? Faciliter les échanges entre l’administration américaine, les agences d’information et les entreprises privées de manière à renforcer les infrastructures informatiques stratégiques.

Ce décret facilite notamment les attaques dites de prévention. Les agences de renseignement pourront pénétrer les ordinateurs à distance, pour obtenir les informations sur les risques d’attaques potentielles contre les États-Unis, sans que la guerre soit déclarée. Il faudra "juste" l’autorisation du président.

L’idée avec ce décret est également de faire évoluer les relations avec les hackers : plutôt que les mettre en prison lorsqu’ils se font pincer, ils seront invités à rejoindre les agences de sécurité.

Pour en revenir à l’affaire qui nous concerne, cette affaire risque sans doute de créer plus de tort à Java/Oracle qu'à Apple. Depuis quelques mois, la technologie de Sun multiplie les casseroles et les failles de sécurité majeures. Et ce n'est sans doute pas fini. Adam Gowdiak de Security Explorations avait récemment estimé qu'il faudrait deux ans à Oracle pour revoir la question de sécurité de fond en comble dans Java. Cela risque d'accélérer le déclin de cette technologie.

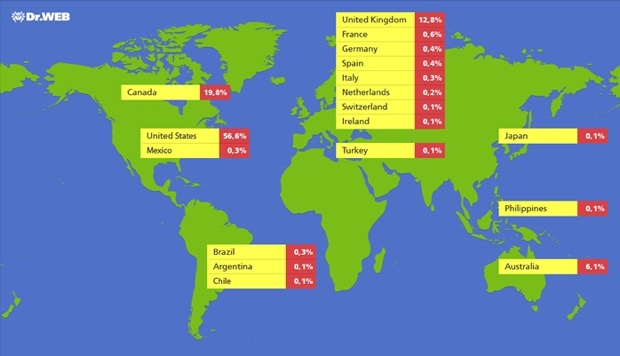

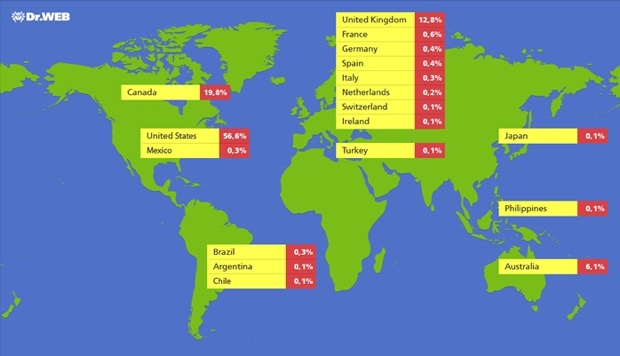

En ce qui concerne l'attaque qu'a subie Apple, tous les regards se sont portés presque machinalement vers la Chine. Aux dernières nouvelles, il semblerait que cela ne soit pas le cas. Selon Bloomberg, qui cite des sources proches du dossier, l’attaque ne viendrait pas de Chine, mais d’un gang de hackers installés en Europe de l’Est et qui cherche à percer les secrets des grandes compagnies américaines. À ne pas en douter, Hollywood ne devrait pas tarder à en faire un film !

Sur le même sujet :

- Vulnérabilités : Kaspersky pointe Adobe, Oracle et Apple

Hier, en fin de journée, Apple a reconnu à son tour avoir été l’objet d’une attaque. La firme de Cupertino s’est voulue toutefois rassurante, expliquant qu’un nombre faible d’ordinateurs avaient été touchés. A priori, selon Apple, aucun élément ne laisse à penser que des données ont été subtilisées.

La ruse mise en œuvre par les hackers est apparemment d’une simplicité déconcertante. Pas d’attaque d’envergure ou de stratagème machiavélique, juste l’exploitation d’une faille Java. Tous les détails ne sont pas connus, mais il semble que les choses se soient passées de la façon suivante.

Les auteurs de cet exploit ont utilisé une tactique dite du "trou d’eau". En cela qu’elle se fait au moyen d’un site vers lequel convergent des personnes de différents horizons. Concrètement, ils se sont "contentés" d’infecter iPhoneDevSdk, un site communautaire qui a connu un certain succès à une époque auprès des développeurs iOS…

Fatalement, un tel site est susceptible d’être visité par les développeurs d’Apple, mais également de Facebook, de Twitter et d’autres grandes sociétés US. À partir du moment où la personne se rend avec son ordinateur sur l’une des pages du site avec le module Java activé, c’est trop tard ! Dans sa brève communication, Apple explique avoir retiré les ordinateurs concernés du réseau dès qu’elle a découvert le subterfuge.

Les responsables d’iPhoneDevSDK ont fait le point sur la situation dans la nuit. Ils ont expliqué que le compte d’un administrateur du site avait été piraté et que de là, le thème du site a été modifié avec l’insertion d’un code JavaScript. Un code apparemment assez sophistiqué et capable d’exploiter une faille jusque-là inconnue sur les ordinateurs visitant ces pages. Le hacker a semble-t-il cessé son activité le 30 janvier dernier.

Il est à noter que dans son billet, iPhoneDevSDK mentionne uniquement Facebook et n’évoque pas le cas Apple. La surprise des responsables de ce forum a été grande, ils ont appris apparemment l’histoire en même temps que tout le monde à la lecture d’un article sur All Things D au sujet du hack du géant du réseau social. Ils sont d’autant plus tombés des nues que pour eux, la sécurité est un enjeu important.

Pour Apple, il s’agit quand même d’un sacré clin d’œil du destin. La firme de Cupertino a toujours été d’un grand laxisme vis-à-vis de Java. Flashback, le premier malware à connaître un certain succès sur notre plate-forme n’aurait jamais défrayé la chronique si Apple n’avait pas traîné des pieds pour sortir un correctif concernant une faille présentée comme critique (lire : Malware : le Mac face à sa première crise majeure ?).

Concernant Java, avec le recul, Apple a sans doute eu raison de ne plus l’inclure par défaut avec son système d’exploitation et de laisser Oracle assurer la distribution de Java SE 7. D’une certaine manière, cette affaire fait penser à la mésaventure qui était arrivée à Google en 2010. Le géant de l’internet avait été l’objet d’une attaque en provenance de Chine. Pour parvenir à leurs fins, les hackers avaient exploité une faille méconnue d’Internet Explorer 6 (lire : Google piégé par une faille d’Internet Explorer).

Cette annonce intervient dans un contexte assez particulier. De nombreuses entreprises américaines ont fait l’objet d’une attaque dernièrement. Ces attaques touchent aussi bien de grands noms de la Silicon Valley comme Apple, Twitter ou Facebook que des médias comme le New York Times, Bloomberg ou encore le Wall Street Journal.

Dès qu’Apple a été au courant de cette attaque, elle est entrée immédiatement en contact avec le FBI de manière à ce qu’elle puisse mener l’enquête. Pendant ce temps, Apple a mis au point un correctif, qu’elle a proposé au téléchargement juste après avoir révélé l’affaire aux médias américains. Cette affaire comme les précédents cas, ont été rendues publiques afin d’attirer l’attention d’autres sociétés qui auraient pu être l’objet d’attaques similaires.

Les cyberattaques sont un enjeu grandissant outre-Atlantique. Juste après son discours sur l’état de l’union où Tim Cook était présent, Barack Obama a signé un nouveau décret présidentiel sur la cybersécurité. Son but ? Faciliter les échanges entre l’administration américaine, les agences d’information et les entreprises privées de manière à renforcer les infrastructures informatiques stratégiques.

Ce décret facilite notamment les attaques dites de prévention. Les agences de renseignement pourront pénétrer les ordinateurs à distance, pour obtenir les informations sur les risques d’attaques potentielles contre les États-Unis, sans que la guerre soit déclarée. Il faudra "juste" l’autorisation du président.

L’idée avec ce décret est également de faire évoluer les relations avec les hackers : plutôt que les mettre en prison lorsqu’ils se font pincer, ils seront invités à rejoindre les agences de sécurité.

Pour en revenir à l’affaire qui nous concerne, cette affaire risque sans doute de créer plus de tort à Java/Oracle qu'à Apple. Depuis quelques mois, la technologie de Sun multiplie les casseroles et les failles de sécurité majeures. Et ce n'est sans doute pas fini. Adam Gowdiak de Security Explorations avait récemment estimé qu'il faudrait deux ans à Oracle pour revoir la question de sécurité de fond en comble dans Java. Cela risque d'accélérer le déclin de cette technologie.

En ce qui concerne l'attaque qu'a subie Apple, tous les regards se sont portés presque machinalement vers la Chine. Aux dernières nouvelles, il semblerait que cela ne soit pas le cas. Selon Bloomberg, qui cite des sources proches du dossier, l’attaque ne viendrait pas de Chine, mais d’un gang de hackers installés en Europe de l’Est et qui cherche à percer les secrets des grandes compagnies américaines. À ne pas en douter, Hollywood ne devrait pas tarder à en faire un film !

Sur le même sujet :

- Vulnérabilités : Kaspersky pointe Adobe, Oracle et Apple