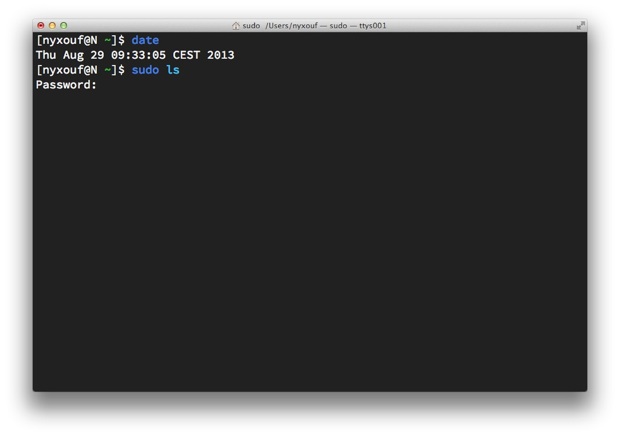

Des chercheurs ont réussi à exploiter une faille de sécurité révélée il y a cinq mois qui concerne la commande

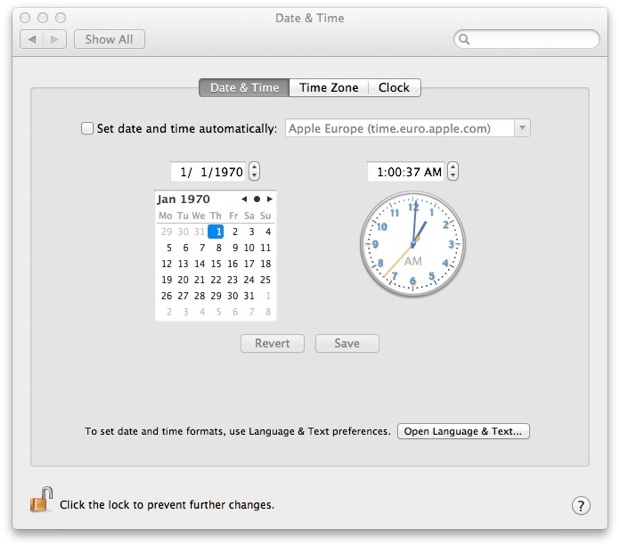

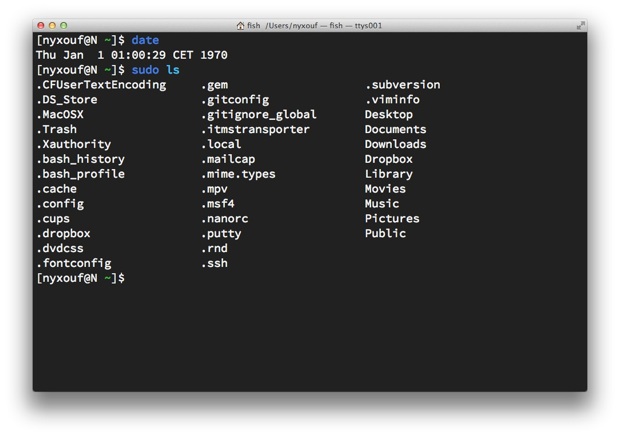

En réglant l'horloge système sur le 1er janvier 1970, il est possible d'avoir tous les droits sur la machine sans le mot de passe maître. Cette date n'est pas due au hasard, elle est considérée comme étant la date de naissance d'Unix. Il s'agit en quelque sorte de l'an 0 du système.

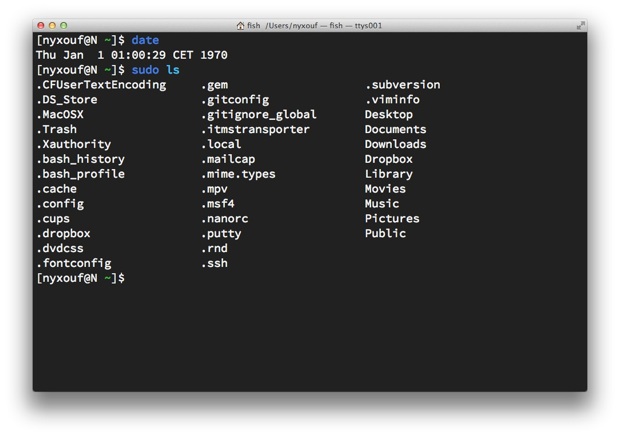

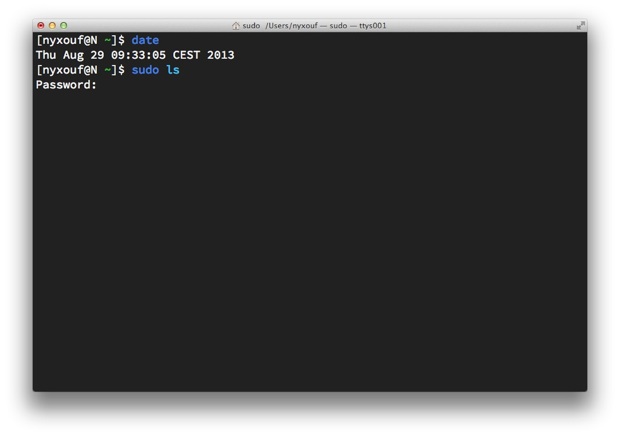

Des développeurs ont récemment mis au point un module, fonctionnant d'OS X 10.7 à 10.8.4, qui permet d'exploiter facilement cette faille. La faille n'est pas béante non plus, elle nécessite une série de conditions pour pouvoir être exploitée. L'utilisateur qui est connecté doit avoir les privilèges administrateurs et doit avoir effectué au moins une fois une commande

Contrairement à OS X, le bug n'affecte pas la plupart des distributions Linux qui requièrent un mot de passe pour modifier l'horloge système.

sudo. sudo est une commande Unix (le système à la base d'OS X) qui permet à l'administrateur système d'autoriser d'autres utilisateurs à exécuter des commandes en tant que super utilisateur.

En réglant l'horloge système sur le 1er janvier 1970, il est possible d'avoir tous les droits sur la machine sans le mot de passe maître. Cette date n'est pas due au hasard, elle est considérée comme étant la date de naissance d'Unix. Il s'agit en quelque sorte de l'an 0 du système.

Des développeurs ont récemment mis au point un module, fonctionnant d'OS X 10.7 à 10.8.4, qui permet d'exploiter facilement cette faille. La faille n'est pas béante non plus, elle nécessite une série de conditions pour pouvoir être exploitée. L'utilisateur qui est connecté doit avoir les privilèges administrateurs et doit avoir effectué au moins une fois une commande

sudo auparavant. Quant à l'attaquant, il doit évidemment avoir un accès, physique ou à distance (grâce à un malware par exemple), à la machine.

Contrairement à OS X, le bug n'affecte pas la plupart des distributions Linux qui requièrent un mot de passe pour modifier l'horloge système.