Jamf, spécialiste de la gestion de parcs d’appareils Apple, a publié un long article sur un nouveau malware identifié dans des copies piratées de Final Cut Pro ainsi que de Logic Pro. Apple a commenté ces recherches auprès de 9To5 Mac pour noter que XProtect, l’anti-malware intégré à macOS, est mis à jour régulièrement et qu’il bloque ces variantes. La pomme veille comme toujours, tant mieux pour les utilisateurs, mais les découvertes de Jamf restent intéressantes. Notamment parce qu’elles témoignent de l’évolution des logiciels malveillants, qui deviennent de plus en plus malins pour se cacher dans les tréfonds du système.

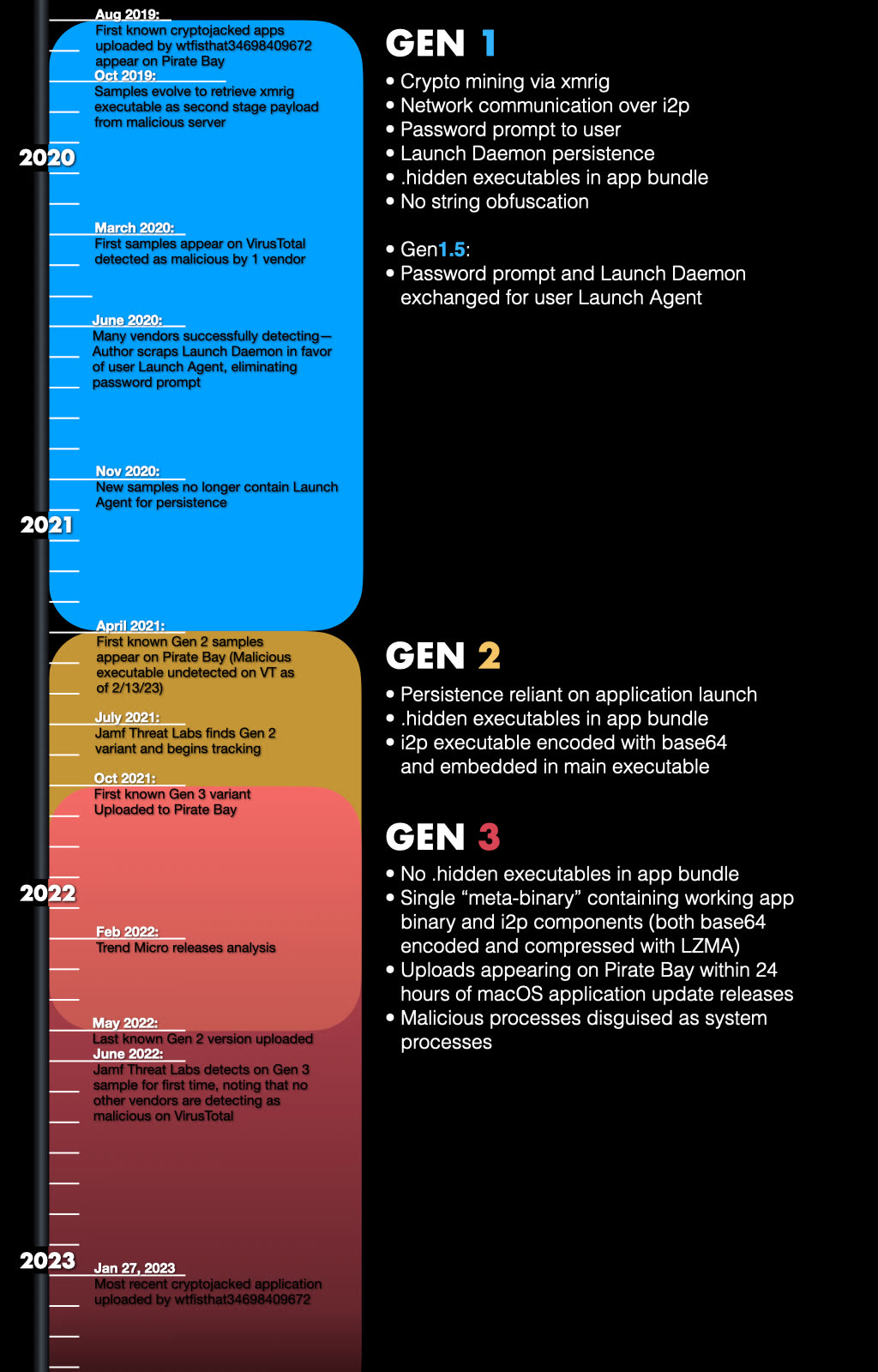

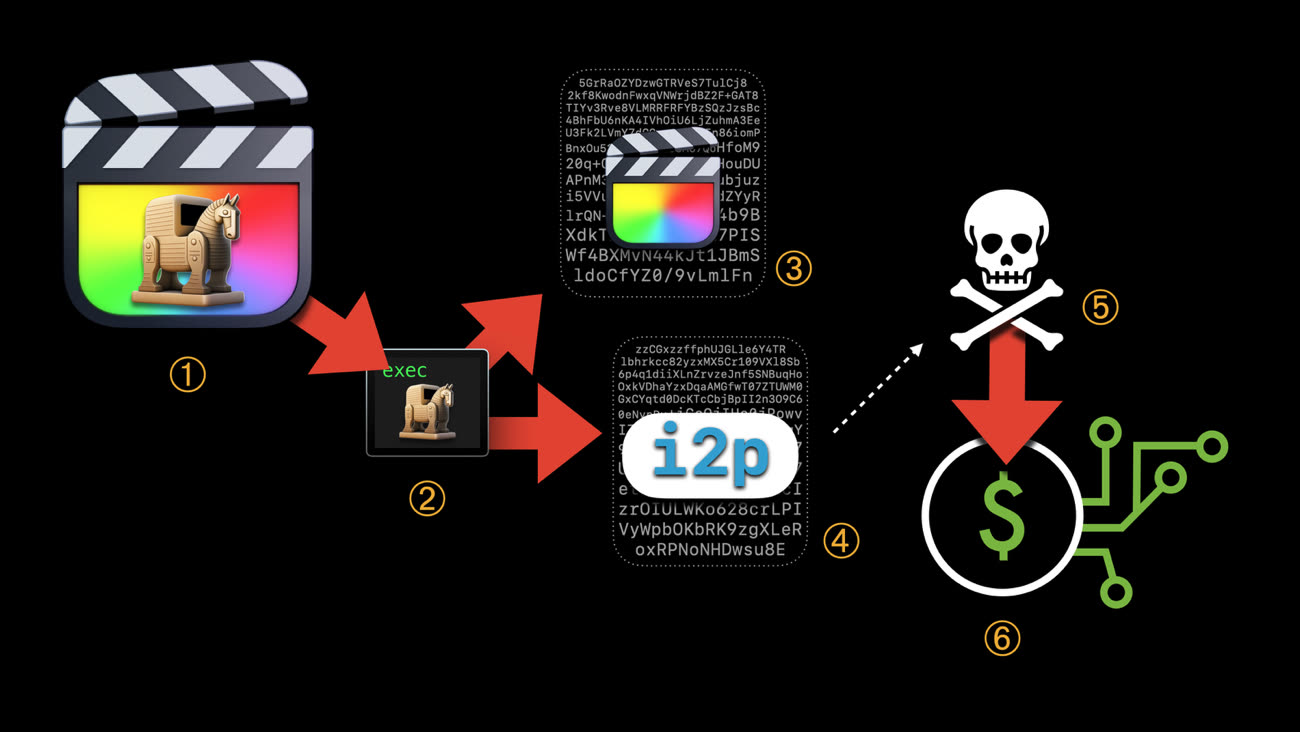

Ce malware a été retrouvé dans des copies piratées de Final Cut Pro, l’outil professionnel de montage vidéo d’Apple1, et il sert à miner des cryptomonnaies à l’insu de l’utilisateur. Jamf a repéré sur un célèbre annuaire de torrents que l’app était proposée par un même utilisateur depuis fin 2021, avec une nouvelle version qui sort régulièrement pour suivre les mises à jour d’Apple. Cela a fourni à l’entreprise la possibilité rare de suivre les évolutions du malware dans le temps et de constater que plusieurs générations se sont succédées, avec à chaque fois une meilleure méthode pour s’installer et se cacher au cœur du système.

Le minage de cryptomonnaie, une opération intensive qui mobilise les ressources d’un ordinateur, se fait grâce à xmrig, tandis que les communications avec le serveur du malandrin sont rendues anonymes grâce à i2p. Ces deux outils sont bien connus dans le monde de la sécurité, car ils sont souvent détournés par des logiciels malveillants, même s’ils sont à la base tout à fait légitimes. Les évolutions dans le temps constatées par Jamf concernent deux aspects différents : l’installation qui gagne en efficacité et surtout les techniques de masquage mises en place au fil du temps.

Ainsi, la première génération installait ses composants malveillants lors de la première ouverture de la copie piratée de Final Cut Pro, mais en demandant un mot de passe administrateur à l’utilisateur. S’il se méfiait et refusait de saisir l’information, l’installation ne pouvait pas aboutir. Par la suite, une nouvelle génération n’installait rien, mais le processus de minage était initié en toute transparence dès que l’app d’Apple était ouverte. Le mot de passe de la session n’était plus nécessaire et cela permettait de masquer l’utilisation du CPU : puisqu’une app gourmande est ouverte, on est moins méfiant si les ventilateurs du Mac se font soudainement entendre.

Une troisième génération a adopté une autre stratégie encore, pour s’installer sur le volume de stockage du Mac et ainsi pouvoir tourner en permanence, mais en le faisant plus discrètement. Sans entrer dans les détails, le fichier téléchargé est un exécutable qui installe et lance Final Cut Pro d’un côté, tout en installant et lançant le malware de l’autre. La technique utilisée permet d’éviter la saisie de mot de passe, le plus important étant toutefois que les créateurs du logiciel malveillant ont gagné en finesse pour masquer leur travail.

Plusieurs techniques de contournement sont mises en place, comme le fait de choisir des noms de processus identiques à ceux de macOS : mdworker_shared et mdworker_local. Cela complique la détection du logiciel malveillant, puisque ces processus sont parfaitement légitimes et ils servent à Spotlight, le moteur de recherche du système. Autre solution de dissimulation, un processus tourne en permanence et surveille si l’utilisateur lance l’app Moniteur d’activité qui est chargée de surveiller tout ce qui est exécuté sur le Mac. Dès que cette app est ouverte, ce processus quitte immédiatement tous ceux qui sont en charge du minage de cryptomonnaie, effaçant toutes ses traces.

Cette solution est particulièrement maligne, car elle complique toute investigation. Si l’utilisateur entend soudainement les ventilateurs de son mac tourner, ou s’il constate que son autonomie fond à toute vitesse, il pourrait suspecter une activité louche, mais ne verrait rien en ouvrant le Moniteur d’activité. Combiné avec les noms de processus qui reprennent ceux d’Apple, cela devient bien difficile de repérer la supercherie. Au passage, Jamf note que les puces Apple Silicon sont des alliées à leur corps défendant des créateurs de malwares : plus puissantes, elles permettent d’agir discrètement et de moins éveiller les soupçons des utilisateurs.

Apple a amélioré la sécurité de macOS Ventura, qui peut ainsi bloquer l’ouverture de ces copies piratées de Final Cut Pro. Ce n’est pas lié à XProtect, il s’agit d’une vérification désormais systématique de la signature des apps connues. Comme cette copie a été modifiée pour intégrer le malware, sa signature est différente et un message d’erreur s’affiche quand on veut la lancer. Une bonne nouvelle… en apparence seulement. En effet, le blocage ne concerne que Final Cut Pro, mais pas le processus d’installation du malware qui a été mené à bien, comme le relève Jamf.

Ces malwares de dernière génération sont de plus en plus pernicieux, car ils s’installent sans action de l’utilisateur et savent de mieux en mieux masquer leurs traces. Même si Apple veille avec XProtect, c’est une réaction face aux logiciels malveillants connus et il est bien difficile d’imaginer des mesures préventives réellement efficaces. D’autant que, comme le note Jamf, l’utilisateur qui télécharge une copie piratée est motivé pour suivre les consignes fournies avec la copie et peut sans le savoir aider le créateur du malware à pourrir sa propre machine.

Le site évoque notamment un fichier d’instructions fourni avec une copie piratée qui suggère de désactiver entièrement Gatekeeper avant de lancer l’app. C’est un très mauvais conseil évidemment, mais les instructions se contentent de donner une ligne de commande à saisir dans le terminal pour ouvrir l’app. Il ne faut pas compter sur le créateur d’un malware pour vous expliquer le rôle réel d’une telle commande, on s’en doute, ni comment réactiver Gatekeeper par la suite…

-

Des copies piratées de Logic Pro ont aussi été infectées d’après le site, même s’il ne détaille pas si le processus est identique. ↩︎

Source :