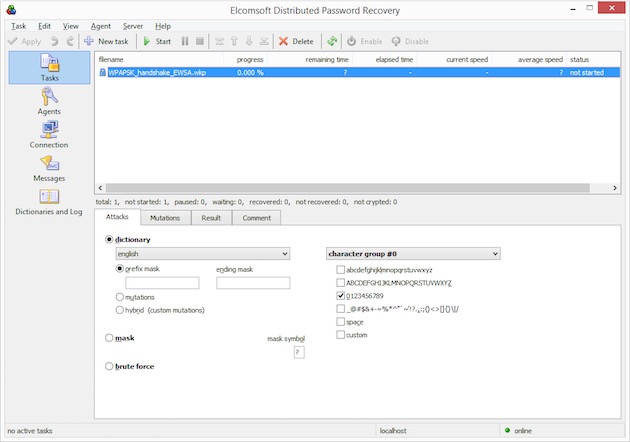

1Password, DashLane, LastPass et KeePass, ces quatre gestionnaires de mots de passe (le quatrième est open source et existe sous différentes versions) peuvent voir leur mot de passe principal mis à jour moyennant un peu de patience et le recours à l'utilitaire spécialisé ElcomSoft Distributed Password Recovery.

Elcomsoft a mis à jour son application pour Windows — qui vise plutôt les professionnels ou les administrations (à partir de 600 € pour une licence 5 postes) — afin de prendre en charge ces gestionnaires dans leurs dernières versions, quelles que soient leurs plateformes Mac, PC, iOS ou Android.

L'utilisation de ces trousseaux s'est démocratisée au fur et à mesure qu'il est apparu compliqué de mémoriser et de stocker de plus en plus de mots de passe de sites et de services en plus des licences de logiciels. Les quatre savent protéger l'accès à leurs bases de données par un mot de passe maître, mais il n'est pas inviolable une fois soumis à des centaines sinon milliers de coups de butoir.

D'autant plus que les utilisateurs ne s'embarrassent pas toujours de formalités pour choisir leur sésame. Un utilisateur moyen a environ 20 comptes en ligne, écrit Elcomsoft mais il n'utilisera que 7 mots de passe différents et encore, il n'y en a que 3 de vraiment uniques, les autres étant des déclinaisons de ce trio.

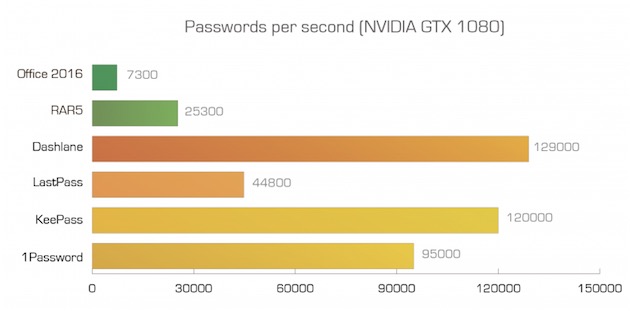

ElcomSoft Distributed Password Recovery utilise des techniques de force brute pour tester autant de combinaisons que possible. L'application s'appuie sur la force de calcul de la carte graphique pour accélérer le processus, car les techniques de protection utilisées par ces gestionnaires vont ralentir plus ou moins fortement cette recherche.

Pour 1Password, décrit comme l'un des plus sûrs du lot avec LastPass, l'utilitaire peut tester 95 000 mots de passe par seconde (avec une carte Nvidia GTX 1080 en renfort), pour Dashlane ça va plus vite, c'est 129 000 par seconde… Et plus ça va vite plus les chances de finalement trouver le bon s'améliorent. Mais tous sont en retrait face à la protection des documents Office 2016, leur chiffrement plus complexe fait fondre cette moyenne à 7 300 combinaisons par seconde. Ce qui fait dire à l'éditeur qu'un fichier Excel bien protégé n'est pas un mauvais moyen non plus pour stocker ses précieuses données.