Le trousseau de macOS affiche ses mots de passe en clair

macOS High Sierra n’est pas disponible depuis quelques heures qu’une faille de sécurité assez sérieuse est déjà connue. Un chercheur en sécurité qui a travaillé pour la NSA a présenté sur Twitter la preuve que le trousseau d’accès du système n’est pas aussi sécurisé qu’il devrait l'être. Cet utilitaire est chargé de stocker les mots de passe des sites web, les clés de sécurité des réseau Wi-Fi, mais aussi les numéros de vos cartes de paiement.

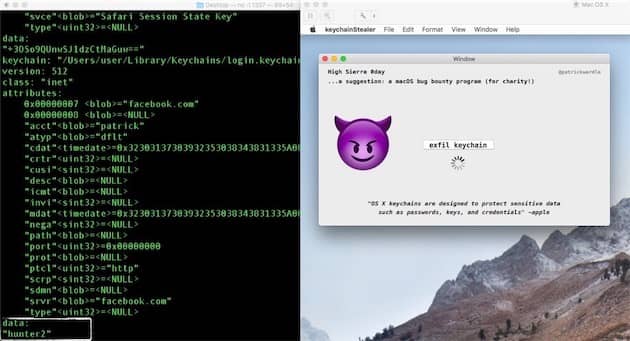

Autant dire qu’il contient des informations sensibles qui devraient rester chiffrées tant que vous ne voulez pas les utiliser. Pourtant, ce chercheur a déniché une faille qui lui a permis de créer une app capable de diffuser les données en clair. En passant ensuite par le terminal, il peut afficher tous les mots de passe en texte et certainement toutes les données sensibles enregistrées dans le trousseau d’accès de macOS.

Ce qui est particulièrement inquiétant, c’est que cette faille de sécurité est exploitée sans les autorisations root, c'est-à-dire sans avoir à autoriser le programme avec le mot de passe d’un administrateur sur le Mac. keychainStealer, l’app créée pour la démonstration, peut être lancée directement et elle fait son travail dans les limites de sécurité imposées par le sandboxing.

En théorie, une app ne devrait pas avoir accès au trousseau d’accès. Et même si c’était le cas, elle ne devrait pas pouvoir lire les données sans le mot de passe maître, car elles devraient être chiffrées. C’est une faille très sérieuse qui a été dénichée ainsi et Apple va probablement la régler très rapidement.

L’auteur de cette découverte n’a pas publié de code qui permettrait d’exploiter la faille, laissant ainsi à Apple le temps nécessaire pour réagir et la corriger avec une mise à jour. Cela fait quelques années que macOS améliore ses sécurités contre ce genre d’apps malveillantes, mais il est difficile d’éliminer avec certitude toutes les failles de sécurité.

Notons au passage que le système est configuré par défaut pour ne pas lancer des apps comme keychainStealer, qui ne sont pas signées avec un certificat développeur fourni par Apple. Seule la nouvelle version de macOS est a priori touchée, mais puisque le code source n’a pas été fourni, peut-être que les anciennes versions souffrent de la même faille de sécurité.

[MàJ 25/09/2017 22h48] : la faille de sécurité n’est pas spécifique à High Sierra. Inutile de reporter une mise à jour donc, et espérons qu’Apple corrige la faille au plus vite.

@domsware :

Probablement.

Mais il y a beaucoup de gens qui ne tiennent pas compte de cet avertissement.

Et si le code est inséré dans une application certifiée, comme ça a été récemment le cas avec un malware injecté dans la version officiel de CCleaner téléchargeable sur le site de l'éditeur ? Certes ce scénario est assez parano...

@macam

Ce n'est pas du tout un scénario parano.... on a deja connu, récemment, plusieurs cas de malwares utilisant le certificat d'un developpeur identifié, voire diffusés directement depuis l'appStore.

3 semaines que cette faille a été révélée publiquement (et Apple a sans doute été informée depuis plus longtemps encore), et ce n'est toujours pas corrigé!

@remy :

En effet, j'avais oublié ces autres situations, en particulier celui où l'on se contente simplement de détourner un certificat.

Le fait qu'Apple mette tant de temps à apporter un patch de sécurité, combiné à la facilité avec laquelle ce chercheur a contourné les garde-fous de macOS, est plutôt inquiétant car ça laisse à penser qu'il s'agit d'une grosse faille du système.

@macam

Et bien justement non dans ce cas : le code n’est pas inséré dans une application certifiée.

De plus comme je l’ai écrit cette faille ne fonctionne que lorsque l’utilisateur affaibli volontairement le niveau de sécurité de l’OS : c’est une action utilisateur qui l’ouvre.

Malgré cela ce comportement ne doit pas être possible et Apple doit corrigé cela au plus vite.

@Domsware

L'application développée par ce chercheur n'est qu'une démonstration de ce que permet la faille.

Rien n'empêche de développer un malware sur la base de ce code, soit en signant l'application avec la signature subtilisée d'un developpeur identifié, soit en insérant le code dans une application diffusée via le Mac AppStore (ces 2 méthodes ont été deja plusieurs fois utilisées et encore récemment). Dans les 2 cas, sans baisser le niveau de protection de MacOS, GateKeeper laissera passer et comme en plus cette faille ne nécessite pas de mot de passe administrateur, le code peut s'exécuter sans la moindre action de l'utilisateur.

Un article sur theregister.co.uk critique la politique de sécurité d'Apple... Des chercheurs ont montré que certains outils qu'elle a développé sont des leurres, comme la protection du noyau en contrôlant les modules .kext (l'article est très critique contre High Sierra rebaptisé Cry Sierra). Pour eux cette politique "sécuritaire" aurait pour but de pousser les développeurs indépendants à passer par le coûteux mac AppStore.

Cette faille m'etonne à moitié vu les stratégies d'enfermement mises en œuvre par Apple.

@DarthThauron

« coûteux AppStore » !! Le coût de l’AppStore est de 90 euros par an, quelque soit le nombre d’applications en vente !

La commission demandée par Apple est une commission qui ne coûte rien au développeur : c’est un manque à gagner par rapport à une vente – hypothétique – hors AppStore qui demanderait en théorie moins de frais.

Les jérémiades concernent les sociétés qui souhaiteraient « récupérer » la commission de 30 % demandée par Apple , une fois les ventes effectuées. Eh bénéficier ainsi des services de l’AppStore sans frais.

@Domsware

Jérémiades ? Relis ta phrase, il manque des trucs, elle ne veut pas dire grand chose... cela ne sont pas des jérémiades. L'appStrore est coûteux...

Oh tant qu'on garde les gif caca animés les mots de passe ça c'est pour les geek nostalgiques de Steve Jobs

[MàJ 25/09/2017 22h48] : la faille de sécurité n’est pas spécifique à High Sierra. Inutile de reporter une mise à jour donc, et espérons qu’Apple corrige la faille au plus vite.

Néanmoins, il signale bien plus haut qu'il n'a testé son PoC que sur HS et pas les autres macOS.

Ça fait peur... Et tous nous disent d'aller dans leur Cloud mettre nos données et autres photos, vidéos...?

Phil Schiller va rapidement sortir une excuse de son chapeau pour expliquer la faille qui n’en sera pas une...

Phil : « Nous trouvons que les gens oublient et tapent trop de mots de passe, nous avons donc pensé que le trousseau pourrait servir de post-it de rappel »

Tim: « c’est amazing, du jamais vu auparavant »

J'espère que tu sais qu'il est possible depuis toujours de visualiser les mots de passe dans le trousseau.

La nouveauté c'est de ne pas avoir besoin de mot de passe admin, car il est depuis bien longtemps possible de lire les mots de passe enregistrés dans le trousseau.

@ altcmd

Heureusement !

Pages