Mac OS X : le mot de passe est mal protégé

En matière de sécurité, l’équipe de développement de Mac OS X doit avoir beaucoup de travail ces temps-ci. Après la découverte d’une faille dans l’implémentation d’IPv6, des chercheurs ont trouvé un moyen d’obtenir assez facilement le mot de passe d’un utilisateur à condition d’avoir un accès à la machine.

Lorsque vous vous identifiez sur votre Mac, Mac OS X à l’aide du processus loginwindow.app vérifie votre identifiant et votre mot de passe. Une fois la vérification effectuée, il se charge, si votre ordinateur est configuré par défaut, de déverrouiller votre trousseau et de faire le nécessaire avec FileVault si vous l’avez activé. Une fois que tout cela est fait, le processus est censé supprimer ces deux informations. Or, pour une raison inconnue, ces deux paramètres ne sont pas détruits. Ainsi, en faisant une image du contenu de la mémoire vive de votre Mac lorsque vous êtes identifiés, il est possible de retrouver assez facilement votre code secret. Cette méthode pourrait même marcher en théorie après la fermeture de la session.

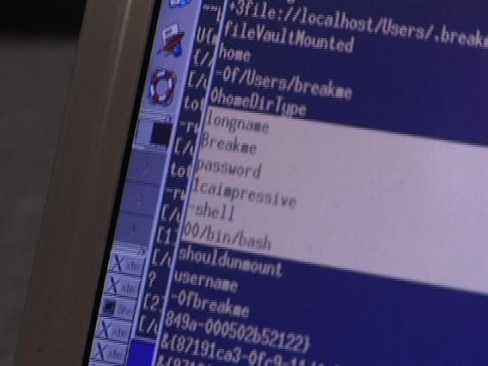

CNet a confié un MacBook à Jacob Appelbaum, qui en quelques minutes, a trouvé le mot de passe de la machine comme le montre la photo.

loginwindow.app étant un processus hérité de NeXTSTEP qui n’a pas forcément beaucoup évolué depuis les années 80, il est fort possible que de nombreuses versions de Mac OS X soient concernées par ce problème. Chez Apple, on reconnaît l’importance de la faille et on assure qu’un correctif sera prochainement disponible au téléchargement.

Lorsque vous vous identifiez sur votre Mac, Mac OS X à l’aide du processus loginwindow.app vérifie votre identifiant et votre mot de passe. Une fois la vérification effectuée, il se charge, si votre ordinateur est configuré par défaut, de déverrouiller votre trousseau et de faire le nécessaire avec FileVault si vous l’avez activé. Une fois que tout cela est fait, le processus est censé supprimer ces deux informations. Or, pour une raison inconnue, ces deux paramètres ne sont pas détruits. Ainsi, en faisant une image du contenu de la mémoire vive de votre Mac lorsque vous êtes identifiés, il est possible de retrouver assez facilement votre code secret. Cette méthode pourrait même marcher en théorie après la fermeture de la session.

CNet a confié un MacBook à Jacob Appelbaum, qui en quelques minutes, a trouvé le mot de passe de la machine comme le montre la photo.

loginwindow.app étant un processus hérité de NeXTSTEP qui n’a pas forcément beaucoup évolué depuis les années 80, il est fort possible que de nombreuses versions de Mac OS X soient concernées par ce problème. Chez Apple, on reconnaît l’importance de la faille et on assure qu’un correctif sera prochainement disponible au téléchargement.

Chouette je me souvenais plus de mon mot de passe :D

Tiens un sujet idéal pour lancer un sondage. C'est quoi votre mot de passe d'ouverture de session ?

En lisant l'article original je constate que les chercheurs n'hésitent pas à utiliser du Nitrogen liquide pour tester la sécurité des ordis : "To extend the life of stored bits with the power removed, the temperature should be dropped below -60 degrees C. Such cooling should lead to weeks, instead of hours or days, of data retention."

Il s'agit de bits stockées dans les mémoires vives.

Je trouve quand même étonnant qu'Apple ne se soit pas rendu compte de ce problème avant : ça semble si évident et si simple.

Mince alors,

Depuis des années que je prêche la sécurité des OS Apple vs Windows, mes amis commencent à switcher depuis 1 an assez franchement et là, on commence à trouver des failles de sécurité en pagaille dans OS X!!! (et pas petites pour le coup).

Attention, Steve, Innovation et Design ne sont que 30% de ce qui me/nous fait utiliser des Macs. La Stabilité de l'OS des Appli et la Sécurité vis à vis des Virus et autres joyeusetés.

En tout cas c'est bien de reconnaitre le problème.

Un peu de transparence ne fait pas de mal.

Si il faut un accès à la machine, il n'y a qu'à fermer sont appartement à clé !!!

Et si on a activé la mémoire virtuelle sécurisée, cela change quelque chose ?

Ou c'est la swap ?

Attention ! Gros problème de sécurité de Mac OS X découvert !

Pas besoin d'être un geek, ni d'utiliser le terminal !

Un DVD d'installation de Mac OS X suffit à réinitialiser les mots de passe...

Pourquoi faire des trucs compliqué...

tines 30% comme le montant pour les iPhones...

tiens, ca n'a rien a voir avec la news,

tiens , je sors !

J'ai peur !

Hypothèse 1 : quelqu'un a mon mot de passe, il peut s'identifier sur mon ordinateur et flasher ma mémoire vive pour trouver mon mot de passe.

Hypothèse 2 : quelqu'un attend que j'allume mon ordi et que je parte aux toilettes pour flasher ma mémoire vive.

Eureka : c'était ça le mec dans le placard...

De toutes manières, une fois qu'on a accès à la machine, le simple CD de Leo posé à coté de nos mac permet de reinitialiser les MDP, alors...

Oui enfin il faut quand même avoir accès à la machine et qu'elle ait été démarrée aupréalable par le propriétaire.

On a trouvé une autre faille si un intrus regarde par dessus votre épaule il se paut que votre mot de passe reste coincé dans une série de ses neurones que LoginWindow.app n'efface pas quand vous vous retournez...

Désolé, mais quand je vois le b.... que me mets un antivirus comme norton sur XP quand il arrive a expiration, je préfère une fissure comme celle ci sur mon mac...

Il intéressant de voir que quasiment toutes les failles trouvées sur OSX nécessitent un accès physique à la machine et pour une large majorité un accès physique loggé... Je peux aussi avec un tournevis ouvrir la machine et piquer le DD, ou bien mettre un DVD d'install et changer le mot de passe.. et la je vous garantis que j'aurais accès a toute votre machine sauf si votre compte est en Filevault..

GillesB

Tout ça ne serait pas arrivé si Amelio avait été subjugué par Gassée plutôt que par Jobs... et sa vieille merde de NeXTStep, lourd, lent, et incroyablement bordélique... Je mets ma main à couper que certaines parties de l'OS n'ont pas été retouchées depuis des plombes parque les gars qui les ont écrites il y a 20 ans doivent être morts ou bien loin d'Apple...

Truc donné par Apple (en anglais, je ne sais pas si j'ai bien traduit) :

Il suffit de déclipser les touches du clavier une à une et de les remettre en place aléatoirement.

@ Feroce : Entre Windows NT et Be OS, je préfère quand même NeXT...

@ kubernan

Nitrogen = Azote en français (symbole "N" dans le tableau de Mendeleev)

:-)

C'est vrai que ça semble assez simple à corriger et assez incroyable que ça n'ait pas été détecté/modifié avant.

Mais comme le remarque NoNo_01 et Louhac, la meilleure protection c'est de ne pas laisser l'accès physique à la machine, qui plus est loggée, à n'importe qui. Comme toujours quand on s'occupe de sécurité, on remarque que tout le monde se focalise sur les hackers, les failles dans Quicktime etc., mais laisse trainer ses papiers confidentiels sur son bureau le soir en partant avant l'arrivée des nettoyeurs, employés inconnus d'un sous-traitant non contrôlé, voire note le code de l'alarme dans son agenda papier perso.

Maintenant, se protéger contre le démarrage depuis le CD d'installation, c'est très facile à faire avec le programme Open Firmware Password qui se trouve sur le DVD d'insatallation de Leopard. Attention, le bougre est invisible et il faut d'abord rendre visible tous les fichiers avec un utilitaire type TinkerTool, Cocktail,... On se demande d'ailleurs bien pourquoi il est rendu invisible par Apple.

Enfin, en plus de l'Open Firmware Password, il reste FileVault à activer sur tous les portables si facilement perdus ou volés par les commerciaux en voyage.

@McRoger

Merci, je me suis cru un moment dans une mauvaise adaptation française d'un film américain...

Oh, mon DIEU!!!!

D'après l'article:

~

~ Apple has confirmed a security glitch that, in many

~ situations, will let someone with physical access to

~ a Macintosh computer gain access to the password

~ of the active user account.

~

Si quelqu'un peut accéder physiquement à une machine, alors il a déjà gagné: il suffit de booter en single user mode... Dans le pire des cas, l'attaquant peut repartir avec le disque dur dans la poche...

nona

ce genre de techniques ("je te vole ta ram illico pour l'analyser, haha tu as rien vu, c'est parce que je suis discret moi et ma glacière") marche à plusieurs niveaux sur windows et linux. vu que vous ne pouvez pas réalistement espérer que l'ordinateur va traiter votre mot de passe sans le .. heu.. traiter en ram.

de plus, en considérant toutes les techniques d'obfuscation, ce que vous tapez au clavier passe quelque part. suffit de voler ce quelque part et de l'étudier. Le système doit oublier le + vite possible, mais le risque théorique existe toujours.

--

enfin, pourquoi se prendre la tête ? un ptit virus dans votre ordi, et hop je reçois le mot de passe que vous tapez par le net. depuis mon salon, au chaud sans glacière.

accessoirement, donnez moi votre ordi, même le plus délirant unix de la nsa, j'obtiens ces données. ho si vous avez tout crypté, ca prendra son temps, mais j'aurais ses données. d'ailleurs j'aurais jeté l'ordi et gardé juste le disque dur.

enfin bon bref, oui les ordis ça craint :)

[quote]Depuis des années que je prêche la sécurité des OS Apple vs Windows, mes amis commencent à switcher depuis 1 an assez franchement et là, on commence à trouver des failles de sécurité en pagaille dans OS X!!! (et pas petites pour le coup).

[/quote]

Il y a des trucs aussi honteux sur les autres OS. La dernière en date permettait à n'importe quel utilisateur de passer root sur linux avec un kernel 2.6 ...

La différence c'est que la plupart du temps sur unix, ces failles sont uniquement exploitable en local, alors que ce qui a fait la renommé de windows, c'est le même type de faille mais exploitable à distance (donc causant bcp de dégats).

@Feroce : NeXTStep une vieille merde bordélique et lente ! Navré mais si aujourd'hui Apple est de nouveau en haut de l'affiche c'est grâce à Jobs et à NeXTStep. Je connais bon nombre d'amoureux de Mac (entreprises, chercheurs, etc...) qui comme moi ont zapé sur NeXT dès le début et sont revenus ensuite à Mac dès l'apparition d'OSX, copie conforme et fabuleuse de ce que certains ont connu et pratiqué pendant des années avec des stations NeXT.

Je souhaite à beaucoup d'être capable de sortir des vieilles merdes comme ça…

@free00,

Le principe du sondage étant d'être basé sur un QCM, on connaît par avance le résultat d'une question aussi explicite que "Quel est votre mot de passe ?"

...

Autre : 100%

Et si un fou s'amusait à prévoir toutes les réponses possibles..... Ce serait le plus long sondage jamais lancé par MacGé, je pense très boulimique en bande passante, en mémoire et surtout en longueur de pages... :p

Pas la peine de vous exciter comme des puces, ce sont des dizaines de failles qui sont trouvées tous les jours sur les SE et applications ...

http://www.frsirt.com/bulletins/

Les SE et applications d'APPLE inclus..

@Grossman :

Evidemment, cela coule de source. Ils complètent d'ailleurs ce conseil en proposant de crypter les touches à l'aide d'un marqueur noir !

En passant, les experts informatiques en sécurité on toujours de ses têtes de champions ...

Pour le sondage, perso, je serai intéressé par un sondage du type :

Quel type de mot de passe utilisez vous ?

- aucun, c'est trop saoulant

- le même que le login

- un mot du dictionnaire

- un truc abscons , mais mémo-technique

- un mot de passe généré aléatoirement, il m'a fallu 15 jours pour le retenir !

Pour le coup de changer le mot de passe avec le cd d'installation, les conséquence ne sont pas les mêmes : ça ne donne pas accès aux données du trousseau d'accès, ni aux données stockées avec fileVault.

Et perso, les données que j'ai dans mon trousseau, ça m'embêterai vachement que quelqu'un y ait accès !

Donc, je suis pour une correction rapide de ce problème (comment ? Ha, comme tout le monde dites-vous. C'est probable, effectivement ...)

Mais qu'est ce que tu raccontes Feroces, tu parles de quoi là, t'es tous fou ou quoi? Si seulement t'avais utiliser réellement NextStep, t'en serais pas là a raconter n'importe quoi.....

Concernant cette faille, c'est quand même tirée par les cheveux, en fait cette new n'est pas nouvelle car dans la publication des mêmes auteurs sur le cassage des systèmes de protection des données sur le disque, ils avainent fait remarquer ce problème sur OS X.

Mais il faut soit avoir accés à la machine pour pouvoir la forcer à bien vouloir démarrer en netboot ou sur un autre disque pour executer le programme d'extraction de la mémoire ou il faut avoir accés directement aux modules de mémoire vive et après être encore suffisament rapide pour en extraire le contenu avant que les cellules se déchargent complétement ce qui se fait en à peu près une minute (ou alors il faut trouver un moyen de les refroidir à -60 ºC!!!)

Sa fait quand même pas mal de choses pour pouvoir réussir cela, et c'est surement pas évident de mettre en oeuvre cette opération. Après si on est vraiment parano, il est facile de se protéger contre l'attaque via le redémarrage en désactivant la possibilité de démarrer en netboot ou de démarrer sur un autre disque.

http://docs.info.apple.com/article.html?artnum=106482

Mais bon je suis d'accord, Apple doit corriger le fait que le mot de passe login se trouve trop longtemps en mémoire, par contre cette faille n'est pas si grave car elle est difficile à exploiter.

"Si quelqu'un peut accéder physiquement à une machine, alors il a déjà gagné: il suffit de booter en single user mode"

Non si tu le décides, cf:http://docs.info.apple.com/article.html?artnum=106482.

Encore une fois pour les parano de la sécurité......

Pour comparaison, il existe des logiciels qui savent craquer la sécurité de windows SANS utiliser le mot de passe.

On installe le logiciel et on navigue dans les dossier crypté, on peut y récupérer ce qu'on veut etc...

Ceci fonctionne sur tous les comptes sous Windows XP et Vista.

A comparer, je préfère qu'on doive me piquer la RAM (ce hack est d'ailleurs aussi valable pour LINUX et WINDOWS et pas seulement Mac OS X).

Il y a pire chez le concurrent. c'est le principal. Nous voilà donc rassurés !

Pas la peine de patchez, Steve ! c'est bon !

Non sans déconner, regarde la procédure : en quelques minutes il craque la sécurité _ET_ récupère le mot de passe !

Et ce correctif, il va pouvoir s'appliquer à toutes les versions d'OS X, ou juste à 10.5 ?

Il suffie donc que quant un programme vous demande l'autorisation de s'installer sur votre machine, de vérifier ci il s'agir d'une manipulation dont vous êtes à l'origine. Sans oublier le fait que la récupération du mots-de-passe est encore plus dure sur Leopard, vue que sont Coupe-feu indique quant un programme essaye d'envoyer du trafique sortant de votre machine.

Comprends pas... avec Mac0SX il est super simple d'accéder au contenu d'un ordi qui n'est pas le sien: via firewire en mode "target"...

So what's up avec cette question de mot de passe???

Y'a plus simple, quand l'écran est en veille avec mot de passe, il suffit de mettre un cd pour que l'écran se réveille et que les fenêtres apparaissent. Après ça, facile d'aller chercher le mot de passe.

@joKer : "Un DVD d'installation de Mac OS X suffit à réinitialiser les mots de passe... Pourquoi faire des trucs compliqué..."

Parce que ça ne marche pas à tous les coups : si ton "home" directory est crypté avec FileVault, tu ne pourras pas lire le contenu même avec une réinit des mots de passe.

En entreprise, sur un Mac ou PC en réseau vous pouvez bootez depuis un CD/DVD, ne parlez plus de sécurité.

Il est parfaitement possible d'empêcher le boot d'un Mac depuis un disque autre que son disque interne avec Open Firmware.

Tiré de http://docs.info.apple.com/article.html?artnum=106482

"When turned on using an Intel-based Mac, Open Firmware Password Protection:

* Blocks the ability to use the "C" key to start up from an optical disc.

* Blocks the ability to use the "N" key to start up from a NetBoot server.

* Blocks the ability to use the "T" key to start up in Target Disk Mode (on computers that offer this feature).

* Blocks the ability to use the "D" key to start up from the Diagnostic volume of the Install DVD.

* Blocks the ability to start up a system in Single-user mode by pressing the Command-S key combination during startup.

* Blocks a reset of Parameter RAM (PRAM) by pressing the Command-Option-P-R key combination during startup.

* Blocks the ability to start up in Verbose mode by pressing the Command-V key combination during startup.

* Blocks the ability to start up in Safe Boot mode by pressing the Shift key during startup.

* Requires the password to use the Startup Manager, accessed by pressing the Option key during startup (see below)."

Sans être parano, pour celui qui se déplace beaucoup avec son portable, c'est pas idiot de l'installer, ce d'autant que l'éventuel voleur sera vraiment emm... s'il pensait à une revente toute facile ou à une utilisation perso.

"Un DVD d'installation de Mac OS X suffit à réinitialiser les mots de passe... Pourquoi faire des trucs compliqué..."

"En entreprise, sur un Mac ou PC en réseau vous pouvez bootez depuis un CD/DVD, ne parlez plus de sécurité."

Je sais pas sur pc mais sur mac ces affirmations sont fausses. Certe Apple permet à ses utilisateurs de pouvoir initialiser son mot de passe avec le disque d'instalation de Mac OS X, mais si les l'utilisateurs le souhaitent il est possible de ne pas permettre le démarrage sur un cd, externe, sur un disque externe, sur un réseau, en mode single user, en mode Target, etc ...en imposant un mot depasse firmware pour éffectuer ces taches.

Pour la nième fois, lisez cette page http://docs.info.apple.com/article.html?artnum=106482.

Donc toute entreprise ou utilisateurs ayants des données sensibles sur leur(es) machine(s) peuvent interdire tout démarrage autre que sur le disque interne sans mot de passe. Le firmware demande de fournir un mote de passe lors du boot si un utilisateur essaye de démarrer autrement que sur le disque interne.

Je suis quand même surpris que beaucoup de gens ne connaissent pas cette fonction, et je suis surpris que des gens pensent réellement qu'il serait possible de booter sur un cd externe ou d'initialiser le mot de passe login sans qu'Apple fournisse un moyen de protection pour les utilsateurs qui ont besoin d'un maximum de sécurité.

Et encore une fois cette méthode permet de se protéger contre le moyen le plus probable de cette attaque (accés à la mémoire en redémarrant en netboot ou sur un disque extern, la démo parvient à récupérer le mot de passe en bootant le portable sur netboot). D'ailleurs je suppose que toutes les personnes/entreprises ayant des données hyper sensibles sur leurs portables ou ordinateurs de bureau doivent déjà utiliser cette méthode de protection par mot de passe dans le firmware, et c'est pour cette raison que je pense que cette faille n'a pas vraiment d'impacte dans la réalitée....

At Hak,

Merci de me répéter.

Il y en a qui n'ont visiblement pas essayé le lien

http://docs.info.apple.com/article.html?artnum=106482

et qui craignent encore de se faire démarrer leur Mac via le CD/DVD d'installation.

Perso, j'ai les salaires de la boîte sur mon MacBook, mais il est protégé par OpenFirmware et FileVault. En plus tous nos IT guys internes sont XP spécialistes, alors je pense qu'ils ont peu de chances de craquer mon disque.

Sic:

"Perso, j'ai les salaires de la boîte sur mon MacBook"

Rien que pour ce non respect de sécurité élémentaire, dans ma boite je vous aurais viré...!

Oui, mais mon patron est plus intelligent.

Il s'est dit que mon portable bien sécurisé était une meilleure garantie (même si pas totale certes) que le fichier sur le serveur accessible à tout le dpt informatique.

Il faut dire qu'il a vécu une fois un chantage d'un gars de l'IT, chantage du type, si tu ne me paies pas XXX, vu que tu ne veux pas que je reste, alors je donne ta liste de clients à ton concurrent et je dévoile les bonus à tout le perso.

Depuis, il est bien content que les salaires et bonus ne soient pas accessible aux gentils IT guys.

@Mac1978

Annoncer sur un blog que dans son portable on a des données sensibles.

Croire que son portable est sécurisé

Je n'ose imaginer la politique de sauvegardes régulières des données [i]sensibles[/i]

Toutes les données sensibles ne sont pas obligatoirement accessibles à tout le SI

Votre patron est peut être intelligent mais surtout très imprudent.

Donc, si j'ai bien compris, ils analysent le contenu de la ram pour retrouver les mots de passe.

Oubliez ça, par défaut, la mémoire virtuelle est encryptée, on peut décocher dans les préférences système sous Security > Use secure virtual memory

Donc bug, oui, mais pas fonctionnel à moins d'avoir joué dans les settings utilisateur.

Ya rien à voir, circulez!!

@Feroce: est ce que au moins tu as déjà VU un NeXT autrement qu'en photo ?

Apple donne la solution dans http://docs.info.apple.com/article.html?artnum=106482

…

3. Restrict physical access to the computer. Place the computer in a locked room, and lock the cover latch or use the security lock port.

…

En même temps, confier un MacBook à Jacob Appelbaum(Apple Boum?) fallait pas s'attendre à autre chose non plus...

Si avec celle-là je suis pas dans le prochain Zapping des Lecteurs, je vire mon prof de blagues...

@Féroce

Si tu veux découvrir un NeXT et voir sa proximité avec OS X, j'ai une station à vendre, avec imprimante NeXT, lecteur, doc complète et CD…

[quote=Mac1978]Il s'est dit que mon portable bien sécurisé était une meilleure garantie (même si pas totale certes) que le fichier sur le serveur accessible à tout le dpt informatique.[/quote]

Alors ça, c'est du grand n'importe quoi. Un ordinateur portable, ça se pique : au bureau, dans la voiture, au métro. Ca tombe des fois aussi.

Faites vous piquer le portable et ensuite, allez expliquer à l'assurance que les données stratégiques de l'entreprise sont sur ce portable. Ils vont bien rigoler pour l'indemnisation : je ne parle pas de l'indemnisation du portable, c'est peanuts, mais de l'indemnisation de la perte dûe à la disparition de ces données.

[quote=Mac1978]Depuis, il est bien content que les salaires et bonus ne soient pas accessible aux gentils IT guys.[/quote]

Faut arrêter d'aller recruter dans les bars louches aussi. Et pourquoi il aurait plus confiance en vous qu'aux gars de l'informatique ?

Ce n'est pas sûr sur le serveur central parce que toute l'informatique y a accès ? Et les solutions de cryptage de fichiers, vous y avez pensé ?

[quote=Brewenn]En entreprise, sur un Mac ou PC en réseau vous pouvez bootez depuis un CD/DVD, ne parlez plus de sécurité.[/quote]

Avant, on bootait sur disquette, donc la sécurité n'a pas changé.