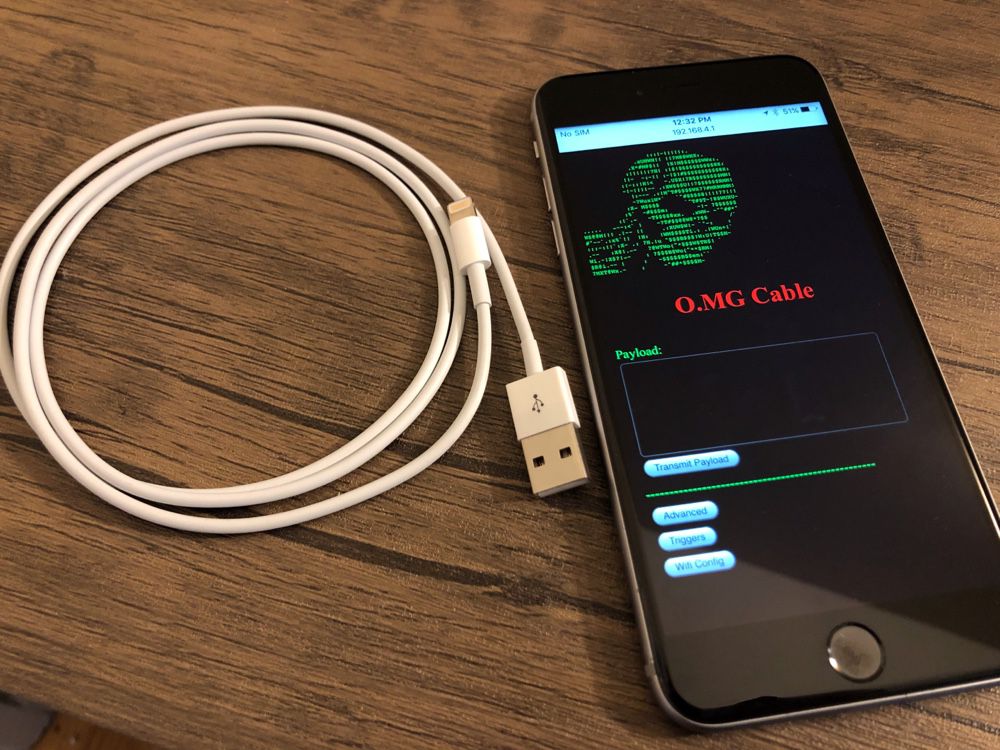

O.MG Cable : un câble Lightning qui pille le Mac

Quoi de plus banal et innocent qu'un câble Lightning ? Regardez-le ce petit câble, on lui donnerait le bon dieu sans confession. Mais gare ! Derrière cet air angélique se cache peut-être un démon capable de hacker votre Mac ! Le chercheur en sécurité et bidouilleur de génie MG a mis au point un implant qui, au terme d'une petite opération chirurgicale, s'intègre dans des câbles Apple légitimes.

Une fois le bricolage terminé, ils deviennent des O.MG Cable, sans toutefois se démarquer dans leur design. Lorsque la victime le branche à son Mac, il fonctionne comme un câble Lightning tout ce qu'il y a de plus standard : on peut y recharger un iPhone, transférer des données avec iTunes, etc.

Mais en douce, l'implant crée un réseau Wi-Fi auquel le malandrin peut se connecter : après avoir entré une adresse IP, le navigateur du vaurien peut lancer à distance des commandes dans le Terminal du Mac… et faire à peu près n'importe quoi. Il y a même un « kill switch » permettant de désactiver l'implant une fois le forfait accompli.

OMG! 2 months + 8 devs + O•MG Cable = malicious wireless implant update!

— _MG_ (@_MG_) April 12, 2019

This update brought to you by the chaos workshop elves: @d3d0c3d, @pry0cc, @clevernyyyy, @JoelSernaMoreno, @evanbooth, @noncetonic, @cnlohr, @RoganDawes

More info: https://t.co/kkhUppsqiC#OMGCable pic.twitter.com/fIzOaKJSxL

Le résultat est impressionnant. Il y a cependant deux écueils : d'une part, il faut que la canaille se trouve à moins de 90 mètres de sa victime. D'autre part, il faut créer une « diversion » au moment de lancer la commande dans le Terminal, afin de ne pas susciter de suspicion. Cela peut simplement être l'envoi d'un message sur son iPhone, comme on le voit dans la vidéo ci-dessus.

Il est cependant possible d'accéder au Mac visé de beaucoup plus loin, pour peu que l'implant soit configuré pour accrocher une connexion internet. MG vend ces câbles en tant qu'outils de sécurité, à 200 $ pièce. Le constructeur Hak5, spécialisé dans ce type de produits, va également produire ses propres câbles, équipés de cet implant.

Le genre de news qui fait péter un câble !

Bientôt des câbles low cost vérolés made in China bientôt sur Amazon ?

@darkjl

Qui te dis que ce n'est pas déjà le cas ?

@darkjl

Made in China comme ton précieux

La sécurité de l’iphone est bien fragile!

@pagaupa

Non ce n'est pas la sécurité de l'iPhone qui est en jeux mais celle du Mac.

@phil3

Pas mieux...

Inutile de nous bassiner avec cette sécurité quand le port lightning est une vraie passoire.

@pagaupa

Non la véritable passoire souvent dans ces problèmes de sécurité c’est l’utilisateur 🙂

@pagaupa

On parle de Mac ici..... t'as lu la news au moins ?

@Mrleblanc101

Mac mais pompage de l’iphone...

@pagaupa

Non

@pagaupa

En fait le câble sera reconnu comme un clavier par l’ordinateur, et il enverra à la vitesse de l’éclair une combinaison de touches pour réaliser son but, comme par example lancer le terminal pour y taper une commande, puis fermer le dit terminal en espérant que l’utilisateur ne se soit aperçu de rien.

@dodomu

Merveilleux! On n’arrête pas le progrès!

@pagaupa

Si c'est pour troller à chaque fois, ça ne sert à rien.

Dans un système, le risque zéro n'existe pas. Sur Android, c'est même plus simple de se faire pirater vu les accès autorisés.

@victoireviclaux

Le troll est sa passion , il faut l'ignorer. Il cherche l'attention des gens sûrement pour compenser.

@victoireviclaux

+1000

Vendu en tant qu’outil de sécurité 🤔

Je pense que le problème majeur du lightning c’est cette puce d’identification.

Si Apple n’avait pas créé cette "mode", les câbles ne seraient que des câbles et rien d’autre.

@MarcMame

En quoi c'est un problème ? Tu pourrais avoir des problèmes encore plus grave avec des câbles non certifié

@Mrleblanc101

C'est bien tu appris la com de la pomme. C est juste faire de l'argent autour des devices.

@en ballade

il a raison ça n’a aucun rapport.

Pour connaître des personnes bossant dans la sécurité, il ont fait la même chose que ce câble avec une clé USB. Il « suffit » d’émuler un clavier et lancer un réseau wifi puis le tour est joué. Vu la démo devant moi ;-)

Le clé est vue comme une banale clé USB. Elle peut même déjouer les PC donc le port USB est verrouillé car elle se présente au système comme un clavier.

@Mrleblanc101

"En quoi c'est un problème ? Tu pourrais avoir des problèmes encore plus grave avec des câbles non certifié"

Ce que tu ne comprends probablement pas c’est que si un cable n’était juste qu’un assemblage de fils électrique (et rien d’autre) il n’aurait pas besoin d’être certifié.

Un simple cable ne serait pas en mesure de hacker quoique se soit tout seul.

@MarcMame

Wow vraiment, quelle réponse débile, et qu'est ce qui te garantie qu'il n'y a que des fils (et pas de puce malicieuse) sans programme de certification ???

@Mrleblanc101

"Wow vraiment, quelle réponse débile"

Oui. Bonne soirée à toi aussi.

@MarcMame

Parce que vous croyez qu'il n'y avait pas d'électronique dans les câbles SCSI, Parallèle ou autre "non certifiés" qui permettrait ce genre de chose?

Même un câble analogique peut servir le besoin de "pirater" de l'information. Nixon likes that ;-)

@xDave

"Parce que vous croyez qu'il n'y avait pas d'électronique dans les câbles SCSI, Parallèle ou autre "non certifiés""

Non il y en avait pas.

Les câbles SCSI utilisaient des terminaisons passives ou active qui ne sont que des résistance pour éviter les phénomènes de réverbération.

@MarcMame

Si tu avais bien lu, même un câble analogique peut être modifié pour te b...

@xDave

"Si tu avais bien lu, même un câble analogique peut être modifié pour te b..."

J’ai parfaitement lu mais tu ne m’as pas compris.

2 fois de suite.

Le point faible ici c'est USB, on ne devrait pas pouvoir brancher un clavier comme ça, sans qu'il soit authentifié, Apple va peut-être le faire via sa puce T2 ?

Je connaissais déjà ce produit : https://shop.hak5.org/products/usb-rubber-ducky-deluxe le reste de la boutique est sympa aussi ;(

Comme ça ils pourront exclure tout autre câble que ceux acheté chez Apple ( avec le prix Apple bien sûr) sous prétexte de notre sécurité?

@debione

« Comme ça ils pourront exclure tout autre câble que ceux acheté chez Apple ( avec le prix Apple bien sûr) sous prétexte de notre sécurité? »

Bien vu...

@debione

La sécurité, ça se paie.

Au prix cher si on te pique toute ta vie et qu’on l’usurpe.

À moindre coût si c’est le fabricant du matos d’origine qui te la vend.

Remarque que je n’ai pas cité de nom car ce qui arrive à l’un pourrait arriver aux autres... encore plus souvent.

Bref. Choisis ton camp, camarade !

@tbr

Je l'ai choisi ! Je ne mets pas ma vie dans un smartphone... 😋

Et hop !

https://arstechnica.com/tech-policy/2014/05/photos-of-an-nsa-upgrade-factory-show-cisco-router-getting-implant/

La NSA doit pouvoir sans trop de peine refaire le film autour d'une boite de iPhone

Je pense que personne ayant commenté n’a regardé la vidéo. Ou alors d’un œil très distrait. N’avez-vous pas vu qu’il faut rentrer le code administrateur ? Donc le détournement est bien pensé, mais la faille ici chest l’homme et uniquement l’homme. Il n’y a rien qu’Apple ou qui que ce soit puisse faire contre un gars qui donne son mot de passe administrateur. Le câble ne sert que de décor à cette révélation, il ne peut rien pirater....

@Nesus

« N’avez-vous pas vu qu’il faut rentrer le code administrateur ? »

Pour entrer dans sa session, bien sûr, c’est pas la question.

Le truc, c’est que ce câble permet de t’espionner pendant que tu bosses.

Bon, faut pas être loin.

Il faut quand même un paquet de "si" pour mettre en œuvre un hack avec cette méthode.

Entre le câble à refourguer, la proximité, la diversion etc…

Cela donne raison à Apple de vouloir supprimé toutes les entrées...

Plus de jack , “suppression du bouton Home “.

Diminution de l’importance ITunes, voir à devenir inutile.

Rechargement par induction...

On vas vers une suppression du câble lightning

Et donc vers une suppression du port lightning.

🤓

C’est moins compliqué de demander au proprio son mot de passe et de partir avec le Mac...

Je trouve ça vraiment fort!

Lorsque je trouve mon Mac sur l’écran de verrouillage j’appuie toujours sur ESC pour voir si c’est un vrai écran. Mais je me suis toujours demandé si c’était vraiment efficace de faire ça.

Quelqu’un pourra sûrement me le dire... quoi qu’il en soit l’habitude est prise.

Bon, que découvre-t-on qu’on avait pas déjà pressenti ?

Qu’aucun système n’est parfaitement sécurisé : question d’opiniâtreté et de temps.

Reste maintenant aux utilisateurs lambda, nous, à ne pas céder aux affaires soi-disant bonnes et achetons les produits Apple.

Ce ne sont pas quelques dizaines d’euros, et encore, qui nous feront perdre la tête mais toutes nos données volées pour avoir fait des économies de bout de chandelles.

Bref, bien fait pour la g*** de celles et ceux qui se seront fait berner !

@tbr

Donc tu dis qu’il faut acheter les produits Apple pour leur sécurité ? (Sans ironie)

@UraniumB

Oui, tout en ayant bien conscience qu’aucun système n’est parfait.

De mon point de vue personnel, en tenant compte des qualités et défauts de chaque os, iOS ou Android, j’ai bien plus confiance en Apple eut égard à son paradigme, son leitmotiv sur les données personnelles, leur sécurité (donc la tienne, la mienne) et comment elles sont traitées, encapsulées dans une puce, qu’en celle d’Android donc de Google dont le but est de les vendre.

Alors oui, tout le monde peut se sentir mieux chez l’un comme chez l’autre et chacun jurera qu’il a raison... donc que l’autre a « tort » mais on verra bien qui sera tranquille entre les possesseurs de matos tournant sous iOS ou sous Android.

Il suffirait d'une alerte sur l'OS de type Autoriser l'activation du clavier usb OUI/NON et fin du problème.

Merci pour cette présentation. Cela me donne une idée de comment bricoler mon câble de l'adaptateur hdmi péritel vue recassent sur ce site bientester.com . Mais je doute quand même sur mon niveau de bricolage

Il y a des versions usb-c-usb-c, ça contient un serveur web complet, un keylogger jusqu'à 650000 caractères, un récepteur wifi performant (déclenchable jusqu'à 2km avec une antenne d'émission directive), il peut s'auto-détruire (j'imagine effacer tout) selon certains critères (par ex s'il est déplacé hors d'atteinte wifi), executer du code, démarrer automatiquement quand par ex. il atteint un certain wifi, programmable en python ... apparemment plutôt destiné à pirater des téléphones mais bon le keylogger ... coût de $139 à $179 ...

Le plus rigolo de l'histoire c'est que la même boite vend le testeur de cable pour vérifier si un cable est "inerte" ou contient ce genre d'appareillage. C'est comme créer le virus et ensuite le vaccin :-)

Une des seules parades que je vois c'est de marquer ses cables de façon indélébile et difficilement reproductible !