macOS Big Sur : Apple ne respecte pas les extensions réseau et les VPN pour ses apps

Le nouveau mécanisme d’extensions exécutées dans l’espace utilisateur imposé par Apple ne permet plus de garantir que la configuration réseau des Mac et appareils iOS, et notamment la configuration d’un serveur VPN, est toujours utilisée par les apps système. C’est ce qui apparaît au fur et à mesure que les extensions de noyau traditionnelles (kexts en anglais) sont remplacées par leurs remplaçantes dans le cadre de DriverKit.

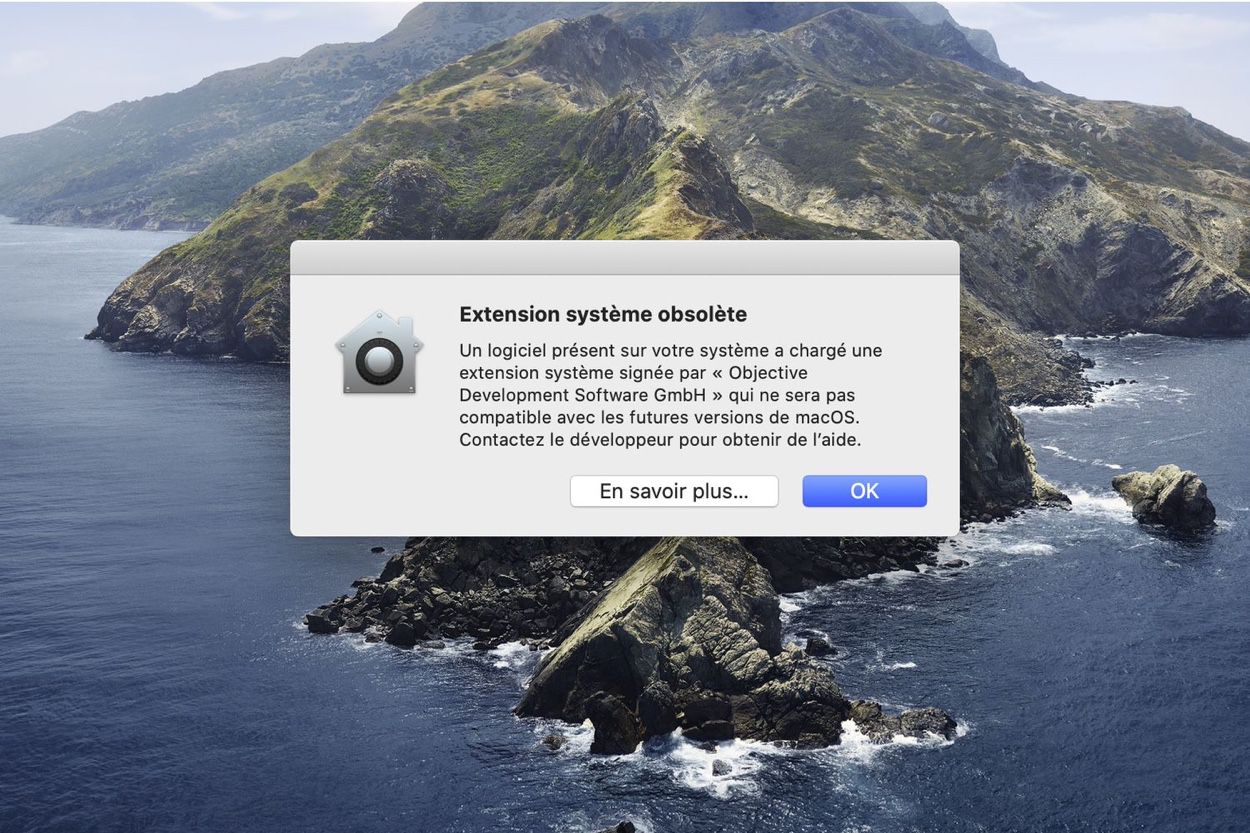

C’est un changement lancé par Apple il y a plusieurs années. macOS High Sierra a commencé par bloquer par défaut les extensions du noyau, puis macOS Catalina a ajouté DriverKit, un nouveau mécanisme pour offrir des extensions dans la session de l’utilisateur. Depuis macOS 10.15.4, un message d’alerte signale que les anciennes extensions sont désormais obsolètes et seront bloquées dans une future mise à jour du système.

Les développeurs n’ont pas le choix, ils doivent basculer sur le nouveau système qui est censé éviter tout problème d’instabilité et réduire les risques en matière de sécurité. En installant et exécutant des extensions dans la session de l’utilisateur, Apple opte pour une approche qui fonctionne à un niveau moins bas dans la hiérarchie du système. C’est positif pour les raisons que l’on vient d’évoquer, mais cela veut aussi dire qu’il est désormais techniquement possible de contourner une extension.

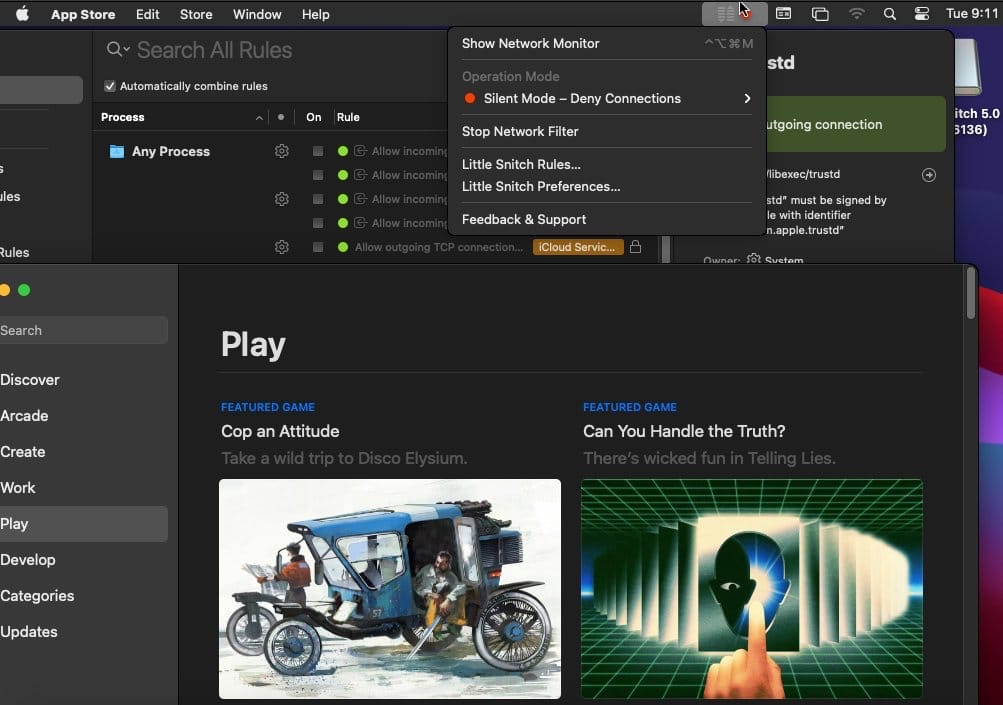

C’est ce que fait Apple avec ses propres apps pour les configurations liées au réseau. Comme l’a noté initialement le développeur @mxswd sur Twitter, puis confirmé par le chercheur en sécurité Patrick Wardle et par le développeur de l’app TripMode, 56 apps et services d’Apple ne respecteront pas les extensions de réseau installées par l’utilisateur à partir de macOS Big Sur. Si vous configurez un VPN, ces apps ne l’utiliseront pas pour leurs communications. Et si vous avez une app comme Little Snitch qui surveille le réseau et fait office de pare-feu, ces apps ne seront pas identifiées et filtrées.

Cette liste de 56 apps et services n’est pas nouvelle, elle était déjà définie dans macOS Catalina. Mais jusque-là, Apple n’utilisait pas cette exception accordée à ses propres apps et c’est la nouveauté de macOS Big Sur. Dans le lot, on retrouve le Mac App Store, le système de mises à jour de macOS, FaceTime, le service de notifications, l’app Musique ou encore Plans. Toutes ces apps pourront accéder à internet même si elles sont bloquées par un pare-feu, une app ne pourra pas visualiser leur trafic et la configuration VPN ne sera pas utilisée.

C’est un problème sur le plan de la sécurité, mais aussi pour une app comme TripMode qui surveille l’utilisation d’internet de chaque app pour éviter de vider son forfait trop rapidement quand on utilise un smartphone en mode modem. Avec macOS Big Sur, l’app ne pourra plus surveiller ni bloquer les 56 apps et services d’Apple, ce qui veut dire notamment que les mises à jour du système pourront être téléchargées à votre insu. Il est toujours possible de désactiver le téléchargement à l’arrière-plan dans les Préférences système, mais TripMode permettait de conserver ce comportement par défaut tout en le bloquant en mode modem.

Si vous comptez sur ces fonctions, vous pouvez l’indiquer à Apple en utilisant l’app Feedback Assistant sur votre Mac, un appareil iOS ou via le site web. Le développeur de Trip Mode encourage à citer le radar FB8808172 pour indiquer à Apple que c’est un problème qui touche beaucoup de monde.

@Scooby-Doo

Bon, le pi n'est pas bien lourd ! Et les câbles, aujourd'hui avec du matériel Apple... Il faut en trimbaler pour pouvoir brancher ce que l'on veut !

Et pour le pi, un câble Ethernet et une petite alim.

😜😀🐈😀😜

@jcp25

J’ai un MacBook Pro de 1,4kg

Avec j’ai une sacoche avec 500g de câbles, hub, dd externe, adaptateur, alimentation(s)... rajouter un pi c’est encore 150g de matos.

J’ai un Mac pour son OS, mais c’est parfois un peu déprimant.

Lorsque je suis en déplacement chez des clients ou que je m’installe au bureau (chez moi ou l’entreprise) il me faut bien 5 minutes pour tout brancher, c’est long pour un portable. Si on doit encore rajouter le branchement d’un pi lorsqu’on en a besoin, ne serait ce que pour un firewall supposé fiable ...

@pacou

Je suis dans le même cas que toi !

C'est pour cela que le "poids" d'un Ordi m'a toujours fait rire. Une fois ajouté tout le bordel...

D'un autre côté, en clientèle le serveur VPN...

C'est plus en déplacement et là, il faut "limiter".

Mais en lisant ce matin, j'ai regardé mon petit (taille d'un paquet de clopes) routeur GLI qui me sert à me créer mon propre WiFi à partir d'un wifi ou d'un câble Ethernet ou de mon iPhone branche dessus en direct et je me suis aperçu que je pouvais mettre un VPN juste en récupérant les fichiers ovpn chez le fournisseur de VPN.

Donc pas de poids supplémentaire !

De pire en pire chez la pomme. Moi qui défendais cette marque pour sa qualité, sa fiabilité et le juste équilibre entre facilite d’utilisation du système et ouverture d’un système UNIX, je n’arrête pas d’aller de déconvenue en déconvenue.

Entre des appareils vendus 1200 balles (« respect de la vie privée c’est ça l’iPhone... » 🤫) qui tiennent même pas 2 ans (en comparant à mon iPhone 4 je pleure... ne parlons même pas de la tr(o/a)nche des iPhones 12 qui posent fièrement dans les stores chinois depuis même pas 3 jours « vous avez dit 1159€ c’est bien ça ? »), des systèmes pas foutus d’être stable avant leur V.2 voir .3, des matériaux incroyablement mauvais (coucou les coques silicone de zoubia vendues 50€ « mainonvounerevezpas » 🤗), des vendeurs qui se moquent royalement de vous en magasin pour vous changer ce même matériel, et maintenant on ne se cache même plus de se foutre ouvertement de la gueule du client en contournant les pu🤭ains de règles qu’on impose à tout le reste du monde au nom de la sacro sainte sécurité ☝️🤓

Il est loin le temps du « je fais ce que je veux avec mon mac, contrairement à ta daube de windause ».

Après c’est vrai que ça reste leur propre système, et même si on a pu cracher des années sur Microsoft quand ils se comportaient a peine comme ça à la fin des 90s, on pourra toujours rétorquer : on n’est pas obligé d’utiliser macOS après tout ?

Moi qui pensais attendre la sortie des mac ARM avant d’envisager une bonne retraite à mon vaillant MacBook de 2012, je crois que je vais surtout attendre rien d’autre que celui-ci meurt (si ça arrive un jour, le plus tard possible🤞🏻) avant d’aller voir les progrès réalisés du côté des distrib Linux.

Ça devient mais vraiment n’importe quoi à Cupertino, je sais pas ce qu’ils s’enquillent mais ça doit être de la bonne pour en arriver à un tel niveau de médiocrité... Changez pas les gars, vous êtes parfaits 😙

Signé : Un utilisateur finalement très heureux de ne pas pouvoir faire la migration vers cette bouse de BigSur👨🏻

@cdrey,

« ... »

Vous grognez !

Vous grognez à juste titre !

J'entends vos grognements !

...

Apple, j'ai de gros doutes qu'elle vous entende ! Malheureusement...

😉

@Scooby-Doo

« Apple, j'ai de gros doutes qu'elle vous entende ! Malheureusement... »

En effet, à notre grand désespoir... 😒

Apple a la fâcheuse habitude de faire la sourde oreille... Et surtout, elle reste obstinément hermétique aux critiques, et semble ne pas se soucier des attentes et/ou besoins de ses clients ! 😕

Il y aurait pourtant un moyen efficace de changer la donne ; d'attirer l'attention d'Apple, afin de la ramener à la raison...

Mais pour cela, il faudrait que la "Communauté d'Utilisateurs " soit solidaire ! En cessant, tous !, d'acheter les produits ... (Provisoirement, bien sûr... 😜😅)

C'est sans doute la meilleure (voire la seule ?) méthode pour nous faire entendre, et faire vaciller Apple de son piédestal...

Malheureusement, c'est plus compliqué qu'il n'y paraît...

Avec la petite armée de Fanboys inconditionnels, toujours prompts à surgir (l'écume au bord des lèvres, et les œillères sur la tête... 😏) à la moindre critique, pour défendre les intérêts d'Apple au détriment des leurs (et des nôtres)... 🙄

Enfin bref ! On n'est pas sortis de l'auberge... 😕

@cdrey

« Entre des appareils vendus 1200 balles (« respect de la vie privée c’est ça l’iPhone... » 🤫) qui tiennent même pas 2 ans (en comparant à mon iPhone 4 je pleure... » respect de la vie privée oui et qui tiennent même pas deux ans ??? C’est une blague j’espère 🤞🤣

« ne parlons même pas de la tr(o/a)nche des iPhones 12 qui posent fièrement dans les stores chinois depuis même pas 3 jours « vous avez dit 1159€ c’est bien ça ? »), »

Donc vous faites d’un cas une généralité ? Ne serait-ce pas mieux d’attendre pour en savoir plus ?

« des systèmes pas foutus d’être stable avant leur V.2 voir .3 » je suis sous iOS14 depuis le début et niveau bug rien à signaler mais ça c’est propre à chacun je pense.

« et maintenant on ne se cache même plus de se foutre ouvertement de la gueule du client en contournant les pu🤭ains de règles qu’on impose à tout le reste du monde au nom de la sacro sainte sécurité ☝️🤓 »

Ça dépend des points de vue de chacun. Perso j’aime bien avoir plus de sécurité sur ma machine, c’est un plus. Et SURTOUT c’est une bêta.

"et qui tiennent même pas deux ans ??? C’est une blague j’espère 🤞🤣... Ne serait-ce pas mieux d’attendre pour en savoir plus ? " J'en suis à mon 4ème iPhone depuis 12 ans, plus protégé à chaque nouvel achat (quand on passe du 3G à 400€ au XS à 1200€ on renforce les protections) et je peux affirmer que la qualité est de pire en pire. Mais comme vous dites, propre à chacun. Lisant régulièrement macg, j'ai vu que leur 12 mini / pro max ont été "(profondément) rayé" sur une simple manip en quelques heures, je ne sais pas si c'est de la simple parano de ma part...

"je suis sous iOS14 depuis le début et niveau bug rien à signaler mais ça c’est propre à chacun je pense." J'en suis à tvOS 14.2, et ils ont encore été foutu de nous foutre les liens bluetooth en l'air, va falloir à priori attendre la 14.3. => https://discussions.apple.com/thread/252007442

Quand on utilise son Apple TV comme récepteur AirPlay branchée sur un video projecteur, c'est tout simplement devenu inutilisable.

Si seulement ce genre de chose était un cas d’exception.

Voila voila....

"Perso j’aime bien avoir plus de sécurité sur ma machine, c’est un plus".

On parle pas d'avoir plus de sécu, on demande à ce que les grands défenseurs de la vie privée, affiché en 4 par 3 dans le métro respectent EUX aussi leur propres règles. Si j'ai un VPN sur mon poste, c'est pas pour faire joli, et si Apple se permet de contacter leurs serveurs en se foutant des règles que je mets pour ME protéger, oui, pour moi ça s'appelle se foutre ouvertement du monde.

J'ai des gros doutes pour qu'entre la bêta de fin octobre et la finale (pour ceux qui ont réussit à la télécharger......) il y ait eu un changement sur le point soulevé par l'article. Cela dit je peux complètement me tromper.

Pour rappel, comme moi, de nombreux dev ont choisi l'écosystème Apple pour développer grâce à un confort et une souplesse alléchante de MacOS X dans les années 2010, sans pour autant mettre la sécurité de côté. La sécurité pour l'utilisateur lambda a en outre été assez renforcée ces 5 dernières années pour en rediscuter.

Avec la bascule sur Sillicon mais surtout une politique à la iOS (et un iphone n'est PAS un mac, ils l'ont assez répété comme ça) on va être nombreux à quitter le navire. J'étais septique quant au passage au M1, impliquant tout de même bcp d'impacts (parfois pas le choix, certains progiciel ne sont développés que sous Windows). La Keynote de la semaine dernière et les premiers retours sont rassurants, voir même enthousiasmants, quitte à devoir s'adapter. En revanche me retrouver avec un iPad non tactile entre les mains, même survitaminé vs un mac Intel, ça m'intéresse beaucoup moins.

@cdrey :

Itou pour moi : On a toujours le choix à un moment donné, quand les choses se gâtent : ne PAS faire et ne pas suivre. Càd ignorer Big Sur et les restrictions imposées par Pompomme et sa Kommandatur. Je suis utilisateur d'un VPN et de Little Snitch. Donc raté, je ne suivrais pas cette année. D'ailleurs je n'ai même plus installé la dernière beta Big Sur tellement cet OS me déplait à l'utilisation (I/F).

Êtes-vous sûr que c'est définitif ?

Pour rappel, macOS BigSur est toujours en version beta.

De plus, les développeurs vous confirmeront que DriverKit n'est pas prêt, entre autres parce qu'il contient des bogues très ennuyeux. Par exemple, parfois il provoque une consommation CPU délirante alors qu'on a juste inscrit une extension système qui ne fait rien.

@marc_os

C’est ce que je me dis mais certains se prennent pour la sainte vérité

Ce problème est-il remonté dans le guide de MacOS Big Sur (qui pour le coup, parait un peu prématuré, non?)

Ça a l’avantage de ne pas surcharger les VPN des entreprises, lorsque leurs employés ont des Macs, avec le streaming de leur musique, de leur films, ou la mise à jour de leurs app, etc.

wow tres mauvaise nouvelle si c'est confirmé !

Mais je doute que cela reste en l'état.

Beaucoup d'entreprises utilisent des Mac (dont IBM, petite PME locale), j'imagine mal Apple empêcher des utilitaires comme des VPN ou des firewall de fonctionner correctement.

Je pense plutôt qu'il existera un moyen pour ce genre d'appli de travailler a un niveau systeme plus bas. l'inverse est tout simplement inconcevable dans une entreprise.

Comme j'interviens assez souvent sur les macs, les problèmes systèmes liés à la mauvaise utilisation d'outil comme litle snitch sont courants. Pour le commun des mortels c'est un soucis de moins. Pour l'utilisateur un peu informé c'est inacceptable !

Pages