Passware parvient à trouver le mot de passe des Mac T2 par force brute

La société Passware, qui s'est fait une spécialité des solutions de déverrouillage des Mac et des PC par force brute, est parvenue à « craquer » la puce T2. Mais attention, le processus nécessite de 10 heures à… plusieurs milliers d'années, en fonction du mot de passe et de sa longueur. Mais cela reste possible grâce à une vulnérabilité exploitée par l'entreprise, dont les clients sont principalement les forces de l'ordre mais aussi des entreprises.

Passware savait déjà récupérer les mots de passe de Mac plus anciens (sans puce T2) et déchiffrer les volumes protégés avec FileVault avec une technique de force brute : grâce à l'accélération GPU, le logiciel pouvait tester des dizaines de milliers de mots de passe par seconde, ce qui lui permettait de pénétrer rapidement par effraction sur les machines.

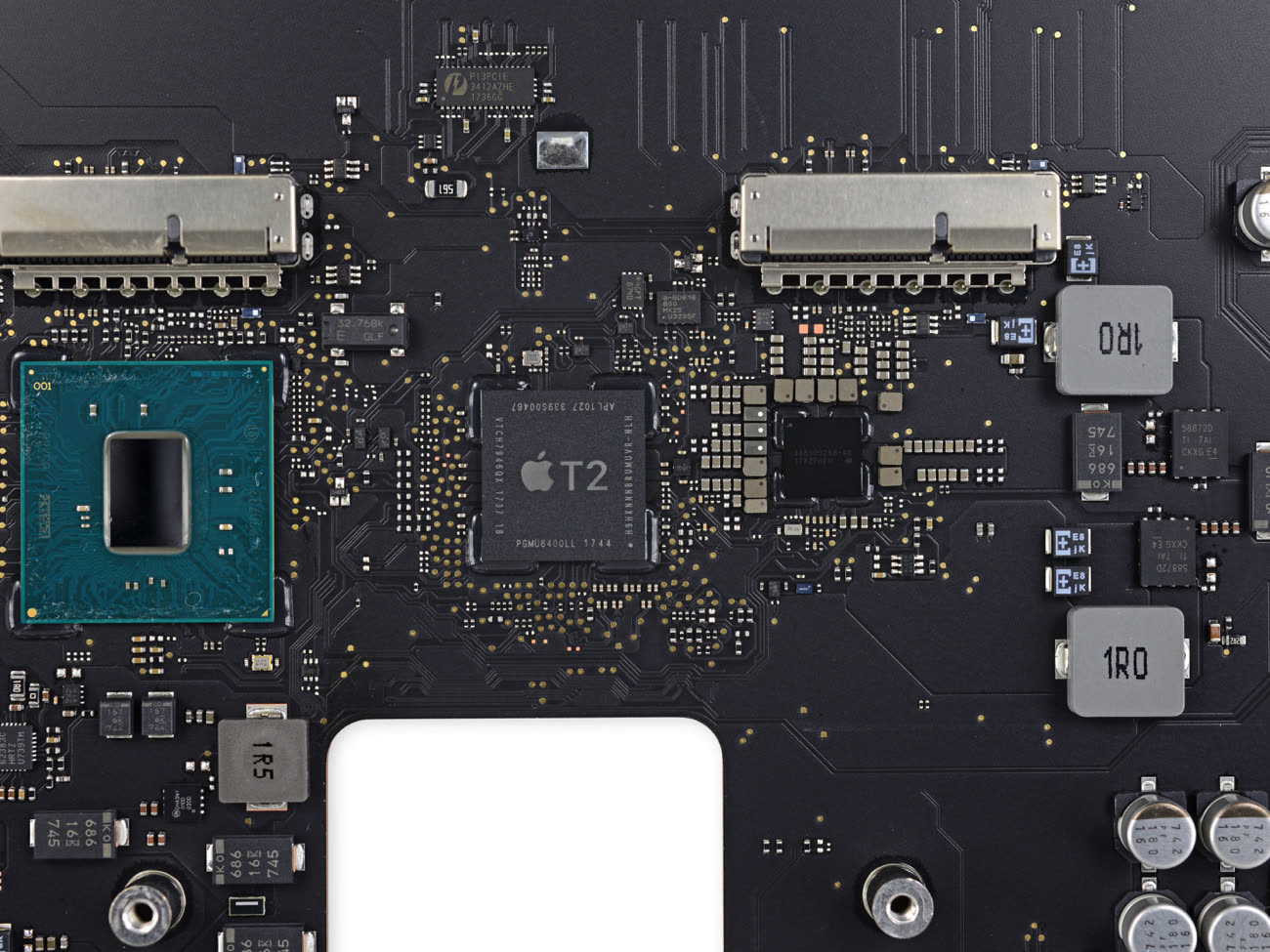

La puce T2 inaugurée en 2018 (et qui est toujours à l'œuvre dans les derniers Mac Intel au catalogue) a rendu les choses plus difficiles. Son enclave sécurisée conserve le mot de passe du Mac, alors qu'auparavant il se trouvait dans l'espace de stockage de l'ordinateur. Par ailleurs, la puce limite le nombre de tentatives de saisie de mots de passe, avec des délais d'attente de plus en plus importants (lire le livre blanc sur la puce T2).

Test de l’iMac Pro 2017 : tout ce que vous n’avez jamais voulu savoir sur la puce T2 et Secure Boot

Selon 9to5Mac, Passware a mis au point un moyen de contourner ces protections censées empêcher l'utilisation de la force brute. Les détails techniques sont inconnus, néanmoins le processus est beaucoup plus lent : une quinzaine de tentatives mots de passe par seconde. Pour les Mac T2 protégés par des mots de passe de 6 lettres, le malandrin peut espérer un résultat dans les dix heures.

L'éditeur précise que ce nouveau module de déverrouillage par la force n'est proposé qu'aux gouvernements et aux entreprises qui fournissent une justification valable. Une sécurité bien maigre… Il faut noter que l'outil de Passware ne peut fonctionner qu'avec un accès physique au Mac. Pour se prémunir de ce genre d'attaque, on peut opter pour un mot de passe long qui n'utilise pas de mots communs que l'on peut trouver dans les dictionnaires, et y inclure des caractères spéciaux. Plus facile à dire qu'à faire !

@Yves SG:

Ils ne le sont que dans le cas d'attaque de force brute. Dans le cas de base de données corrompues, ils ne servent à rien. Et quasi tous les hacks de db dont j'ai entendu parlé ces derniers mois (et il y a en a des tonnes c'est ahurissant) se sont fait suite à une base de données corrompue. Si j'en crois ce site:

https://www.security.org/how-secure-is-my-password/

Mon code à 15 caractère qui protège mon Mac tiendrait 600 millions d'années (bon à moins que ce soit la dernière solution trouvée.... ;) )

Après c'est sur que si on bosse pour la DGSE cela à plus de sens que pour moi....

@ debione

> Dans le cas de base de données corrompues, ils ne servent à rien.

Euh... ne peut-on pas dire la même chose d'absolument tous les mots de passe ?

En ballade vient d’acheter un ordinateur. Il l’allume et celui-ci lui demande :

-Veuillez créer votre mot de passe :

carotte

-Désolé, votre mot de passe doit faire plus de 8 caractères.

carottegéante

-Désolé, votre mot de passe doit contenir au moins un chiffre.

50carottesgéantes

-Désolé, votre mot de passe ne doit pas contenir de caractère accentué.

50putaindecarottesgeantes

-Désolé, votre mot de passe doit contenir au moins une majuscule.

50PUTAINdecarottesgeantes

-Désolé, votre mot de passe ne doit pas contenir deux majuscules consécutives.

50PutainDeCarottesGeantesQueJeVaisTeMettreAuCulSiTuNeMedonnesPasImmediatementUnAcces!

-Désolé, votre mot de passe ne doit pas contenir de caractère de ponctuation.

AttentionMaintenantJeVaisAllerTeTrouverEtTeMettreVraimentLes50CarottesGeantesdansletrouducul

-Désolé, ce mot de passe est déjà utilisé.

@TrollMan06

J’adore, on dirait les réponses de certains sites voulant jouer les pros, comme la sncf 🤣

🤣😂🤣

@TrollMan06

Excellent !

@TrollMan06

😅

@ TrollMan06

Tu rigoles, mais hier je me suis battu avec ce genre de truc dans ma boîte.

Je devais créer un nouveau mot de passe, et soit-disant il ne respectait pas les critères.

Au final j'ai choisi un mot de passe plus simple et il a été accepté.

(Au final je crois que le jeu de caractères "spéciaux" exigés n'est pas exactement le même en US et en français, d'où peut-être l'embrouille.)

Donc c'est une vulnérabilité de Apple qui laisse passer le brut force ?

Parce que normalement le temps d'attente entre les mauvais mots de passe doit vite augmenter pour justement éviter qu'on puisse trop en tester.

@ thierry37

> Parce que normalement le temps d'attente entre les mauvais mots de passe doit vite augmenter

Je crois que tu devrais relire l'article, car visiblement tu n'as pas vu ce passage :

« Par ailleurs, la puce limite le nombre de tentatives de saisie de mots de passe, avec des délais d'attente de plus en plus importants »

De plus, je confirme en tous cas que si FileVault est actif, quand tu ton mot de passe de login est refusé trop de fois, tu passes à une minute d'attente, puis à cinq, puis à quinze...

J'en ai fait l'amère expérience cette semaine grâce au logiciel Intelligent Hub installé par ma boîte et qui a tout flingué sur mon Mac de travail : Keychain remise à zéro, idem pour les mdp dans Safari, TouchID, la totale. Même mes sauvegardes TimeMachine ne sont plus reconnues.

Une vraie plaie Intelligent Hub. Bref.

Machin qui en plus enregistre un client Endpoint Security et surveille toutes les ouvertures de fichiers. Pour ce qui en est de ce que j'ai pu voir.

« de 10 heures à… plusieurs milliers d'années »

10h pour les mots de passe « toto » ou « 123 »

Combien d’années (de dizaines, centaines) pour « J’aime m@nger 3 p0mmes par jour ! » ?

N’oublions pas que cette communication provient du service marketing d’une société qui cherche… À vendre ses services 😉

La bonne vieille technique d’une copine.

Prendre une phrase d’un livre ou d’une chanson qu’on aime, ou une citation.

Définir un pattern. Par exemple prendre chaque première ou seconde ou dernière lettre de chaque mot de la phrase. Choisir quelles lettres sont remplacées par un caractère spécial.

Tadaaaaaa ! Un mot de passe infaillible, long, facilement mémorisable qui ne se trouve dans aucun dictionnaire. Et si on l’oublie, il suffit de retourner sur le livre, la chanson ou la citation en question.

La faiblesse de cette technique c'est que pour chaque site on doit se rappeler quel livre, quelle chanson,... on a choisit. Résultat, on choisit le même pour tous les sites et on a un mot de passe complexe, mais unique ce qui est très dangereux en cas de fuite de ce mot de passe dans la nature.

@r e m y |

Il faut bien faire certaines différences. Genre, qu'est-ce que j'en ai à battre que mon mot de passe sur MacG soit corrompu? Ben rien. Avec l'histoire de Macg, ça doit être la dixième fois que ce mot de passe que j'utilise sur tous les sites "non dangereux pour moi" est corrompu. Je ne l'ai jamais changé, et jamais un vilain n'est venu s'exprimer à ma place sur aucun site ou j'utilise ce mdp.

Par contre, j'utilise un mdp fort pour les rares endroits ou cela pourrait m'être préjudiciable. Mon mail principal par exemple et le déverrouillage de mon Mac.... et ben en fait nul part ailleurs.

Ce que je remarque, c'est que les gens ont du mal à hiérarchiser les dangers et a agir préventivement, cad ne pas laisser n'importe ou des infos sensibles. Ou sont mes infos sensibles la il faut bien protéger, mais dans le 90% des cas, il n'y a aucune info sensible dans ce que je laisse.

@ debione

> qu'est-ce que j'en ai à battre que mon mot de passe sur MacG soit corrompu?

Ce n'est pas tant ton mot de passe le problème mais le fait que ton email soit dans la nature.

Pour ma part je crée plusieurs alias de mon adresse mail, en gros un par site grand public. Comme ça, en cas de problème, je peux le zapper et côté serveur, tout ce qui arrivera sur cette adresse partira dans le nirvana.

@marc_os

"Ce n'est pas tant ton mot de passe le problème"

Attention tu oublies un peu vite que beaucoup de monde utilise le même mdp sur divers sites 😉

Donc 99,99% des utilisateurs de Mac ne risque rien, vu qu'il faut un accès physique, a moins d'être un criminel ou de vivre dans une dictature....

@leto13:

Le danger principal réside dans le vol du MAC pour les particuliers.

Mais je vous rejoins, dans le 99% des cas, les vilains ne voudront que revendre le matériel, et cela que l'on aie un Mac, un Pc ou que sais-je.

Après vu le prix des macs, clairement qu'ils sont en tête de liste des objets à voler. Le voleur sera moins enclin à prendre des risques pour un eeePC.

Corollaire: Vous êtes moins à l'abri d'un vol en ayant un Mac qu'un vulgarus PC.

@marenostrum justement le chiffrage empêche de changer de puce, donc à moins que le Mac ne soit pas protégé par un mot de passe, changer une puce ne sert a rien 🤣🤣🤣

Société "israélienne" "qui a tous les codes sources" ou purée un sachant.

@marenostrum donc le fondateur de passware est Dimitry Sumin et la société est basée a Talinn en Estonie....

@leto13

« donc le fondateur de passware est Dimitry Sumin et la société est basée a Talinn en Estonie.... »

Talinn… Talion et sa loi… citée dans la Torah, coïncidence ? Duplicité ! Aigrefinisme ! Malandrinisme ! #NousSachons

@h-de-pierre non c'est celui qui crée le mot de passe qui la plupart de temps est un idiot.

Bonjour,

> Pour se prémunir de ce genre d'attaque, on peut opter pour un mot de passe long qui n'utilise pas de mots communs que l'on peut trouver dans les dictionnaires, et y inclure des caractères spéciaux.

Oui et et non.

C'est la taille du mot de passe qui importe bien plus que les caractères utilisés.

Il vaut donc mieux un mot de passe à 4 ou 5 mots du dictionnaire (ce qui fera facilement entre 20 et 25 caractères) que l'on retiendra très facilement, plutôt qu'un mot de passe à 12 caractères avec des symboles.

Un peu de documentation à ce sujet:

- https://en.wikipedia.org/wiki/Password_strength#Guidelines_for_strong_passwords

- https://xkcd.com/936/.

@Alexandre.H

"Il vaut donc mieux un mot de passe à 4 ou 5 mots du dictionnaire (ce qui fera facilement entre 20 et 25 caractères) que l'on retiendra très facilement"

La limite de cette pratique est que l’association de mot produite par un cerveau humain est bien moins aléatoire que l’on ne peut le croire 😉

Effectivement, je n'ai pas parlé de la méthode de génération, seulement de la qualité du mot de passe en lui-même, pour laquelle la longueur est bien plus importante, vous faites bien de rappeler cet aspect !

C'est pour cela qu'il faut utiliser un générateur de mot de passe aléatoire. Par exemple, celui de 1Password permet de choisir le nombre de mots que l'on veut. Plus artisanal, il suffit de prendre un dé, et de tirer par exemple 3 fois le dé pour avoir un numéro de page dans un dictionnaire, prendre un mot au hasard dans la page, puis répéter l'opération jusqu'à avoir choisi 4 ou 5 mots.

Combien de temps pour un mot de passe de 12 caractères et qui n'est pas au dictionnaire ?

@ magic.ludovic:

300 ans selon ce site. https://www.security.org/how-secure-is-my-password/

Je n'arrive toujours à comprendre pourquoi la technologie actuelle ne permet pas d'empêcher ces attaques "brute force" en empêchant de trop nombreux essais dans un laps de temps trop bref.

@Avenger

"Je n'arrive toujours à comprendre pourquoi la technologie actuelle ne permet pas d'empêcher ces attaques "brute force" en empêchant de trop nombreux essais dans un laps de temps trop bref."

Parce q’il est toujours très difficile de produire un code sans l’ombre d’une faille.

Tout est fait en théorie pour empêcher les attaques par force brut (Réduction de la fréquence d’essais, blocage définitif ou pour une longue durée du code …) mais cela peut finir par être contourné ce qui semble en partie le cas ici 😉

@ YetOneOtherGit,

Merci pour ces informations ces explications. Finalement, c'est un peu comme les cadenas ;-)

Au final, j'ai l'impression que les techniques pour sécuriser les données rendent surtout plus compliquée la vie de leurs propriétaires légitimes que celle des personnes malveillantes :-(

@Avenger

Même du travail fait par des monstres de programmation peut contenir des failles permettant de contourner les objectifs de se travail 🥸

@Avenger

"Au final, j'ai l'impression que les techniques pour sécuriser les données rendent surtout plus compliquée la vie de leurs propriétaires légitimes que celle des personnes malveillantes :-("

Là sécurité a toujours un prix en terme d’expérience utilisateur et c’est un de ses frein.

Beaucoup de travail vise à trouver le meilleur compromis possible entre niveau de sécurité et confort d’usage.

Les gestionnaires de mdp en son un exemple, comme les systèmes biométriques, les outils d’identification à deux facteurs, le chiffrage transparent des supports de stockage…

Mais à titre d’exemple dans des environnements professionnels où les enjeux de sécurité sont fondamentaux: les ports USB des machines sont inutilisables ce qui a évidemment des conséquences en terme de contraintes.

@ Avenger

En relisant l'article, tu tomberas sur ceci :

« Par ailleurs, la puce limite le nombre de tentatives de saisie de mots de passe, avec des délais d'attente de plus en plus importants »

Pages