Test de l’iMac Pro 2017 : tout ce que vous n’avez jamais voulu savoir sur la puce T2 et Secure Boot

Parce qu’il a bien failli remplacer le Mac Pro, parce qu’aucun autre Mac n’est aussi puissant, parce qu’il ne vaut pas moins de 5 499 €, l’iMac Pro mérite un traitement particulier. Avant de vous livrer notre avis général, nous vous proposons d’étudier certains aspects de l’iMac Pro, pour mieux comprendre cette machine très spéciale et mieux informer votre éventuelle acquisition. Quatrième article de cette série, que vous pouvez suivre avec le mot-clef « Test iMac Pro 2017 », consacrée à la puce T2 et Secure Boot.

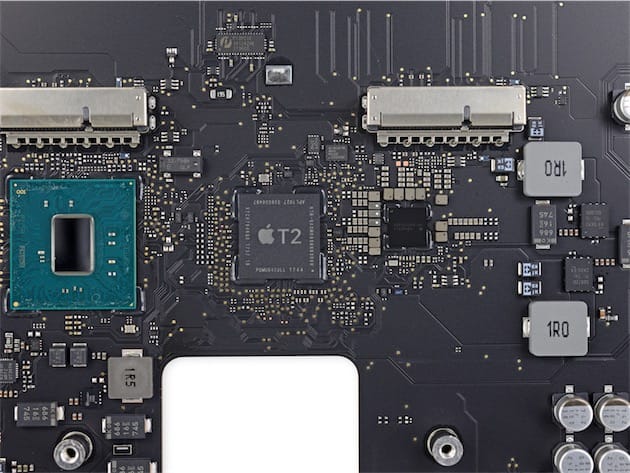

L’iMac Pro n’est pas le premier Mac moderne doté d’un coprocesseur ARM, cet honneur revenant au MacBook Pro, mais on peut dire qu’il s’agit du premier Mac doté d’un coprocesseur x86. De la même manière qu’elle occupe une place centrale sur la carte-mère, la puce T2 occupe une place centrale dans le fonctionnement de l’iMac Pro.

La puce T2 est le véritable cerveau de l’iMac Pro, le centre névralgique sans lequel la machine ne peut fonctionner. Plus encore que la puce T1, la puce T2 fait figure de « super-contrôleur », et remplace plusieurs composants :

- le contrôleur de gestion système, qui gouverne les aspects les plus basiques du matériel, comme les deux ventilateurs et le capteur de luminosité ;

- le contrôleur audio, responsable du fonctionnement des haut-parleurs et des quatre microphones ;

- le contrôleur SSD, qui doit coordonner deux modules pour former un volume ultra-rapide ;

- et le processeur d’images, chargé du traitement du signal de la caméra FaceTime HD, de la détection des visages à l’exposition en passant par la réduction de bruit.

La puce T2 n’a pas absorbé tous les contrôleurs. Les ports Thunderbolt 3 et Ethernet 10 GbE, l’affichage, ou encore le logement pour carte SD sont gérés par des puces dédiées. Mais la puce T2 n’est pas qu’une simple évolution de la puce T1. Physiquement comme conceptuellement, tout l’iMac Pro a été conçu autour de ce processeur ARM 64 bits, qui semble dériver de l’A10 Fusion de l’iPhone 7.

Appuyez sur le bouton d’allumage, et le firmware de l’iMac Pro, qui forme le premier maillon d’une « chaîne de confiance », est chargé avec la puce T2. La machine suit alors une procédure de « démarrage sécurisé » :

- la signature du bootloader est vérifiée ;

- l’intégrité du système d’exploitation installé sur le disque de démarrage est validée ;

- si le système n’est pas reconnu ou que la validation échoue, l’iMac Pro se connecte aux serveurs d’Apple pour télécharger la version la plus récente des données d’intégrité, propres à chaque machine ;

- s’il ne parvient pas à joindre les serveurs d’Apple, l’iMac Pro vous invitera à vous connecter à un réseau ou à choisir un autre disque de démarrage ;

- s’il parvient à télécharger les données d’intégrité mais qu’elles ne permettent pas de valider le système installé, vous ne pourrez pas démarrer l’iMac Pro sur ce système, et un message vous indiquera la marche à suivre pour installer un système valide ;

- si le système est reconnu et son intégrité validée, la puce T2 passe la main au processeur Intel, et la procédure traditionnelle de démarrage de macOS passe la main.

Dans l’esprit, ce « SecureBoot » est similaire à la procédure de démarrage d’un appareil iOS, qui impose les mêmes vérifications cryptographiques du bootloader et du système. Mais un iPhone exécute iOS et uniquement iOS, alors qu’un Mac peut exécuter macOS ou d’autres systèmes d’exploitation. SecureBoot prend en charge Windows 10 à partir de la Creators Update de l’automne dernier, à condition qu’il ait été installé avec Boot Camp depuis un support signé par Microsoft.

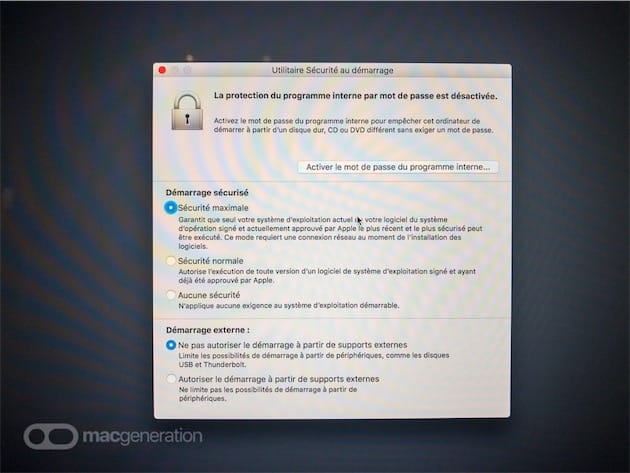

Dans le même temps, SecureBoot vous empêchera d’installer une distribution GNU/Linux ou BSD. Mais cela ne pose qu’un problème temporaire : alors que la séquence de démarrage sécurisé d’un iPhone est immuable, les vérifications de SecureBoot peuvent être détendues, voire relâchées. La partition de restauration, toujours accessible avec le raccourci ⌘R au démarrage, contient un nouvel utilitaire « Sécurité au démarrage ».

En plus de la protection du programme interne par mot de passe, il intègre les réglages de SecureBoot. Le réglage de démarrage sécurisé par défaut, Sécurité maximale, empêche l’exécution d’un système dont l’intégrité n’a pas été validée. N’espérez pas contourner le problème avec un système de secours installé sur un disque externe : par défaut, le démarrage depuis un périphérique USB ou Thunderbolt est interdit.

Si vous ne pouvez pas le faire, un attaquant ne pourra pas le faire, mais il pourra toujours exploiter le mode cible qui n’est pas bloqué par SecureBoot. Et si vous ne pouvez pas le faire, un réparateur ou un administrateur système ne pourra pas le faire non plus, du moins pas sans choisir l’option Autoriser le démarrage à partir de supports externes.

Or il ne pourra pas sélectionner cette option si l’iMac Pro sort tout juste du carton, puisque le lancement de l’utilitaire Sécurité au démarrage demande le mot de passe d’un compte administrateur, qu’il faut donc créer au préalable. Comme il est visiblement impossible de restaurer une image NetInstall sur un iMac Pro (nous n’y sommes en tous cas pas parvenu), il faudra probablement recourir à DEP pour configurer une flotte de machines.

SecureBoot peut donc compliquer la tâche des administrateurs système, qui devront accélérer les procédures de validation et d’intégration des mises à jour sous peine de buter contre une éventuelle invalidation des signatures après une faille de sécurité par exemple. Mais il peut aussi la faciliter, puisqu’il garantit qu’un simple utilisateur ne pourra pas démarrer sa machine avec un système personnel installé sur un support externe.

Mais revenons au réglage du démarrage sécurisé. Si vous sélectionnez Sécurité normale, la séquence décrite un peu plus haut s’arrête à la vérification du bootloader. L’iMac Pro ne se connectera pas aux serveurs d’Apple et pourra démarrer sur un système qui n’a pas été validé, à condition qu’il ait été validé par le passé et soit signé. L’installation de tout autre système demande la désactivation complète de SecureBoot, en choisissant l’option Aucune sécurité.

SecureBoot ajoute un étage dans l’édifice sécuritaire d’Apple : l’intégrité et l’identité de l’ensemble du système, du bootloader aux applications en passant par le noyau et les pilotes, sont désormais vérifiées. Le système de quarantaine, GateKeeper, SIP et maintenant SecureBoot peuvent être désactivés, mais l’intention est bien qu’ils le soient et réduisent la surface d’attaque du Mac à peau de chagrin.

Que le contrôle du matériel et du logiciel repose sur la puce T2 montre comment Apple poursuit son travail de consolidation des plateformes autour d’un jeu de composants stratégiques, et son travail de développement des modèles de sécurité autour d’une politique unique. La Secure Enclave joue le même rôle de coffre-fort cryptographique (réputé) inviolable dans l’iPhone que dans l’iMac Pro, et le moteur de chiffrement AES protège les fichiers de l’iPad comme il protège la partition du Mac.

Dans cette optique, les noms de code choisis par les ingénieurs d’Apple sont évocateurs. La puce T2 est un pont : elle fait tourner un système minimal baptisé BridgeOS, et contrôle des composants concentrés par un hub USB interne identifié comme l’iBridge. Un pont qui s’élance vers un nouvel horizon : les tréfonds du système font référence à un système de plug-ins Multiverse exécutés directement par la puce T2. Pourraient-ils remplacer les extensions de noyau, qu’Apple compte déprécier à brève échéance ?

Après le processeur Intel Xeon W, le système de refroidissement, ainsi que le stockage et l'écran, le prochain épisode de cette série vous proposera de mesurer votre machine actuelle à l'iMac Pro.

Très bon titre

La vache... ça va être compliqué de pirater un Mac... ça va être compliqué de récupérer son Mac si n n’oublie le mot de passe

En revanche, ça me parait la fin des hackintosh

@XiliX

Les Macs sans processeur ARM recevront encore des mises à jour pendant de longues années avant d’être mis au rebut.

La majeure partie de la gamme n’en disposant pas encore (iMac, MacBook, MacBook Air, MacBook Pro sans TB, Mac Pro, Mac mini), on n’est pas prêt de voir un système forçant l’utilisation d’un co-proc ARM.

@minipapy

En fait Apple peut aller tres vite dans cette mise au rebus des Mac classiques.

D'une point de vue commercial le Mac represente pas grand chose pour Apple: plus ou moins 15 millions de Mac vendus par ans contre pres de 300 millions d'appareils iOS.

Une grosse part de professionels ont deja migré sur Windows ou Linux, et une bonne partie de ceux restant sur MacOS est contraint d'utiliser des hackintosh (c'est au point que des revendeurs se sont specialisés pour offrir des hackintosh aux professionnels, dont ceux qui ne peuvent se passer de GPU Nvidia). Il reste donc qu'une majorité du marché du Mac c'est du particulier qui en a majoritairement une utilisation proche d'un appareil iOS...

Avant l'exercise de contrition publique de Cook pour excuser Apple d'avoir produit le Mac Pro, il etait certain qu'Apple voulait mettre fin au Mac a moyen terme. Aujourd'hui on peut se poser la question meme si l'iMac Pro reprend et empire les tares du Mac Pro poubelle de Ive.

Si l'iMac Pro constitue l'avenir du Mac, il est clair que ce qui restait de pro va finir de partir. On est face a une machine absurde qui aux tare du Mac Pro qui a degouté tant de productifs et creatifs, il rajoute une censure qui n'existait plus depuis la fin des mini-ordinateurs des annees 70. Les cles de demarages et dongles sont remplacés par des processeurs Tx et Ax collés a iCloud, mais dans les faits c'est similiaires a ces mini des annees 70.

Il faut aussi rajouter que pour l'iMac Pro, comme le reste des Mac actuels, ses processeurs sont tous affectés par les backdoor Spectre. Comment investir aujourd'hui dans une machine de ce prix qui dispose d'un tel goufre et dont la limitation des risques va degrader les performances de maniere d'autant plus importante qu'il y a de core...

Parce que ce n'est pas tres clair pour tout le monde, mais pour limiter les risques de ses failles la seule solution c'est de degrader le mecanisme d'optimisation d'exploitation des core... donc plus il y a de core, plus les performances seront degradées...

Au moins cette fois on peut pas dire, Apple a bien fait les choses.

C'est très utile et pratique MAIS facilement désactivable de façon graphique.

Non.

Les "protections" ne sont que partiellement débrayables et cela est temporaire.

Il faut juste prendre les exemples du Mac App store, de SIP ou précédemment la suppression des fonction d’administration des bornes Airport...

On voit que systematiquement Apple supprime les possibilités de controle par l'utilisateur, exclu des soft et durcit son controle.

Avec l'iMac pro on a tout ce qu'il faut pour que l'utilisateur non seulement ne puisse plus administrer sa machine, mais en plus dispose d'une machine ultra-specifique, quasi unique, totalement verrouillé et contrôlé par Apple. Le plus grave c'est que lorsque iCloud sera sous le controle d'un pirate, alors tous les iMac Pro seront sous son controle.

On a le pire de ce que l'industrie informatique peut faire.

@ C1rc3@0rc : « Les "protections" ne sont que partiellement débrayables et cela est temporaire. »

Tel que c’est indiqué dans l’article, elles sont totalement débrayables, et rien n’indique que ce ne soit que temporaire.

Pour les personnes ayant boot camp et par exemple des sauvegardes de type Winclone j’ai l’impression que cela ne marchera pas si on « restore » une image Windows 10 sous Winclone

Non ?

Quel cinéma :-)

Inviolable mais pas longtemps... toujours une parade... mais il faut bien justifier le prix !

@lulubotine

L’enclave sécurisé lancé il y a 5 ans avec l’iPhone 5S tient toujours bon.

«L’enclave sécurisé lancé il y a 5 ans avec l’iPhone 5S tient toujours bon.»

Plus ou moins et surtout parce qu'elle ne sert a pas grand chose.

Quel serait l'interet de la pirater: il y a toutes les failles et backdoor pour prendre le controle de l'OS et sortir les données et iOS 11 en rajoute en plus, sans meme a avoir besoin d'evoquer Spectre...

Et le gros probleme c'est surtout que l'OS sur le T2 et son comparse c'est iOS, donc avec les memes failles et backdoor que celles sur l'iOS de base et que cela se rajoute aux failles qui pullulent dans MacOS.

Bref Apple fait de l'Apple en terme de securité: construire une tour d'ivoire posée sur de la glaise...

@C1rc3@0rc :

Si tu le dis....

Usine-a-gaz.com

La première pierre de la "sécurisation" du Mac, peu à peu il vont mettre ce genre de puces sur les autres machines et améliorer le système pas à pas (pour qu'on s'habitue) et à terme ce sera comme l'iPhone: impossible de mettre un autre système, d'installer des logiciels hors Apple Store (ca se verrouille déjà de plus en plus) et comme l'iPhone ce sera dernière version de Mac OS X et pas une autre avec impossibilité de revenir en arrière. Le chemin est tout tracé sous le prétexte (facile) de la "sécurisation"

@jojo5757

"La première pierre de la "sécurisation" du Mac, peu à peu il vont mettre ce genre de puces sur les autres machines et améliorer le système pas à pas (pour qu'on s'habitue) et à terme ce sera comme l'iPhone: impossible de mettre un autre système, d'installer des logiciels hors Apple Store (ca se verrouille déjà de plus en plus) et comme l'iPhone ce sera dernière version de Mac OS X et pas une autre avec impossibilité de revenir en arrière. Le chemin est tout tracé sous le prétexte (facile) de la "sécurisation""

Mais si tu as le choix, le choix de choisir de rester sur OS X ou non. Comme avec iOS...

L’un voit la sécurisation comme prétexte pour s’en fermer, d’autres voient la fermeture comme sécurisation. C’est un choix...

@XiliX

Pour considerer la securité il faut le faire en contexte.

Disposer d'un chateau fort a l'epoque des arcs et des fleches c'etait de la securité, mais lorsque le canon s'est generalisé le chateau fort est devenu obsolète. Pire encore, le chateau fort face a des strategies de siege est devenu un mouroir pour ceux qui s'y etaient refugiés...

Un logiciel et un materiel ouverts et audités sont ce qu'on peut considerer comme le plus securisé aujourd'hui, alors que les systeme proprietaires et fermés ne font que demontrer des pires choses en terme de securité.

Et puis il y a les bases et la coherence du systeme a respecter. On sait qu'un Unix dont les bases sont respectées offre des principes de securité fiables et eprouvés. Or Apple ne respecte pas ces base et on en voit la consequence face a des imbecilités comme l'acces root sans mot de passe ou la presentation du mot de passe dans l'aide...

La securité ce sont des principes, des bases, des méthodes, une philosophie et surtout une existence qui s'integre dans l'environnement... Se cloisonner et s'isoler peut paraître sécurisant mais ça ne l'est pas.

@ C1rc3@0rc : « On sait qu'un Unix dont les bases sont respectées offre des principes de securité fiables et eprouvés. Or Apple ne respecte pas ces base »

Ben si, pourtant.

« et on en voit la consequence face a des imbecilités comme l'acces root sans mot de passe »

Ça n’a rien à voir.

« ou la presentation du mot de passe dans l'aide... »

Ça n’a rien à voir non plus.

@XiliX

J'ai déjà choisi. J'ai un Mac mini 2012. C'est le dernier un peu ouvert et ce sera le dernier. Un Mac Pro ancienne génération ou la ram n'est pas soudée et ce sera le dernier. Et un Mac Book air que j'adore et qui sera le dernier car Apple va abandonner la gamme et hors de question que je paye une blinde pour un Mac Book avec un seul port. "Avant" je disais que je garderais quand même l'iPhone mais je n'ai pas changé depuis l'iPhone 6 et je regarde de plus en plus vers les xiaomi et autres meme si j'ai du mal avec Android. La aussi plus envie de payer une blinde pour un téléphone complètement fermé ou on te harceles pour mettre le dernier système qui ralentit tout sans possibilité de revenir à un autre si ca ne va pas. L'Apple actuel me dégoûte et je ne m'y retrouve plus du tout. Dont acte

Merci Anthony pour cet article très intéressant !

Merci pour cet inquiétant article.

L’informatique avait mis beaucoup de temps à se libérer mais le libre perd du terrain à nouveau.

Où est-ce que se trouve encore l’esprit des Steve qui voulait de l’informatique partout pour tous? Au lieu d’éduquer les gens à la sécurité on les enferme de plus en plus dans des prisons dorées qu’ils payent à prix d’or.

Oh non le libre a gagne presque partout. Quasi aucun OS aujourd'hui ne peut se vanter d'utiliser aucun code libre, encore moins de logiciels...

Les composants T2 et l'Ax de l'iMac Pro, comme MacOS sont massivement construit avec du libre.

Par contre Apple a une strategie de mise en captivité de l'utilisateur, ça c'est une evidence. Ici on parle de serialisation de la machine et de son logiciel, on pourrait meme parler d'immatriculation tellement cela peut aller vers un produit unique et controlé par une autorité arbitraire.

Quand a l'essence d'Apple selon les principes de Jobs, ils sont des souvenirs qui persistent dans les machines conçues a son epoque, mais qui ont totalement ete eradiqué des machines conçues depuis 2012. On est plus aujourd'hui dans l'esprit d'une boite comme Oracle ou l'hydre Wintel des annees 90 que l'Apple que a cree le Lisa ou l'iPad... et encore plus loin de ce qui a mis au jour le NeXT et son extraordinaire pouvoir creatif.

On dirai que Apple installe de plus en plus de coprocesseurs qui soulage le processeur centrale , mais à therme n avoir que plusieurs coprocesseurs spécialisés ne serait-il pas plus efficaces?

@picozorus

C'est la demarche qui a eu lieu au milieu des annees 80, au moment ou les processeurs CISC avaient atteint leur apogée et etaient entrés dans une stagnation totale.

On a alors compris qu'il etait plus efficace d'avoir des coprocesseurs specialisés et limités en fonctions qu'un processeur generaliste polyvalent qui tentait de tout faire, et le faisait de plus en plus mal. C'est aussi a ce moment que les processeurs RISC ont pris leur essort parce qu'ils permettaient a la fois d'optimiser plus le code a la compilation et qu'ils offraient une grande souplesse de collaboration avec des coprocesseurs de plus en plus adaptés.

C'est aussi ce qui a permis d'avoir l'essor des GPU, qui mine de rien sont des ordinateurs dans l'ordinateur...

Un processeur central polyvalent est une ineptie, ça on le sait depuis l'echec des CISC, et aujourd'hui il n'y a plus de vrai CISC, mais plutot des SoC qui integrent des moteurs RISC et des coprocesseurs ultra-specialisés.

Si on prend l'escroquerie qu'est l'Intel X86, c'est en fait un processeur RISC, qui fait tourner une machine virtuelle CISC en distribuant les taches aux coprocesseurs (unites vectorielles, unités de cryptogrpahie, unités de traitement de signal, unite de gestion d'alimentation, ordonanceurs pour attribuer les core, unités graphiques...) et qui collabore avec les ordinateurs que sont les SSD et les composants de gestion des réseaux,...

Si on prend les smartphones et tablettes, ce sont des ordinateurs composés d'ordinateurs, sauf que l'integration reuni une bonne partie de ce monde sur un SoC, qu'on peut confondre avec un processeur...

Jobs avait introduit un principe qui allait encore plus loin, pour lui il fallait non plus considerer l'ordinateur mais un environnement informatique autour de l'utilisateur ou ce sont les ordinateurs qui sont limités en fonctions mais optimisés et qui collaborent... c'est que qui a conduit a l'invention de l'iPhone et l'iPad et meme de l'Apple TV.

On voit par contre que la vision de Ive, a la tete de la concetpion aujourd'hui c'est la vision archaique des annees 70 ou les machines doivent etre le plus polyvalentes possibles quitte a ce qu'elles se concurrencent mutuellement et desintegrent le principe d'ecosysteme informatique.

@C1rc3@0rc

Ça allait et j’étais très d’accord jusqu’au passage sur Ive. Il est aux commandes du design, pas des choix technologiques.

Il serait plus pertinent de pointer les moins médiatiques Dan Riccio ou Johny Srouji qui sont en charge de la partie Hardware (ces gens, comme Ive, ne font QUE diriger une équipe et sélectionner leurs membres, ils ne produisent pas directement), et peut-être Craig Federighi à citer également car il a la partie Soft sous la main.

Si je ne partage pas la vision apocalyptique de l’informatique que toi et d’autres développent ici (la solution ici me parait même un bon compromis d’ouverture et de protection), pour moi les changements apparus chez Apple ne sont pas liés à la disparition de Jobs en soit (même si cela l’est en corolaire puisqu’il n’est plus là pour choisir les VP), mais bien le départ de Bob Mansfield (Hardware) et de Bertrand Serlet pour OS X (à l’époque) voir Scott Forstall pour la partie iOS.

Faire une fixette sur Ive est assez peu pertinent...

Cela n’est que mon avis bien sûr...

Merci MacG pour cette série sur l’iMac Pro, c’est bien plus intéressant que des tests de performances et autres... belle approche.

Tiens, petit aparté : je constate avec satisfaction qu’Apple a conservé le port SD au dos de l’imac Pro. Les utilisateurs pourront donc continuer à jouer à leur jeu favori, « trouver le port SD » (le jeu « trouver le port jack » est sympa aussi). On dit merci Johny!

Dans le titre vous avez oublié "Sans jamais oser le demander"

Je vois que les rageux spécialistes de tout et de rien sont de sortie pour tout critiquer ...pitoyable

« Mais il peut aussi la faciliter, puisqu’il garantit qu’un simple utilisateur ne pourra pas démarrer sa machine avec un système personnel installé sur un support externe. »

Bof.

De ce point de vue, ce Secure Boot n’apporte rien de plus que ce qu’on a avec le mot de passe OpenFirmware (puis EFI) depuis 20 ans.

Merci Apple maintenant le même dans une boite plus large avec de la place pour passer les mains pour changer les composants, sans écran miroir, ni puce T2 et à un prix humain même pour du xeon et on verra. Et bien sur avec les prochaines gen de proce en raison des soucis spectre et consorts.