Pwned Passwords : votre mot de passe fait-il partie de ces 500 millions qui ont fuité ?

Régulièrement, on apprend que telle ou telle entreprise a laissé fuiter des milliers voire des millions de mots de passe dans la nature. Dans le pire des cas, ces mots de passe ne sont pas chiffrés et viennent enrichir les bases de données de vilains hackers… et de Pwned Passwords.

Ce service vous permet de vérifier si vos mots de passe ne sont pas compromis. Troy Hunt, un expert en sécurité qui travaille pour Microsoft, a mis en ligne cette semaine la v2 qui porte à plus de 500 millions le nombre de mots de passe recensés et qui améliore son fonctionnement.

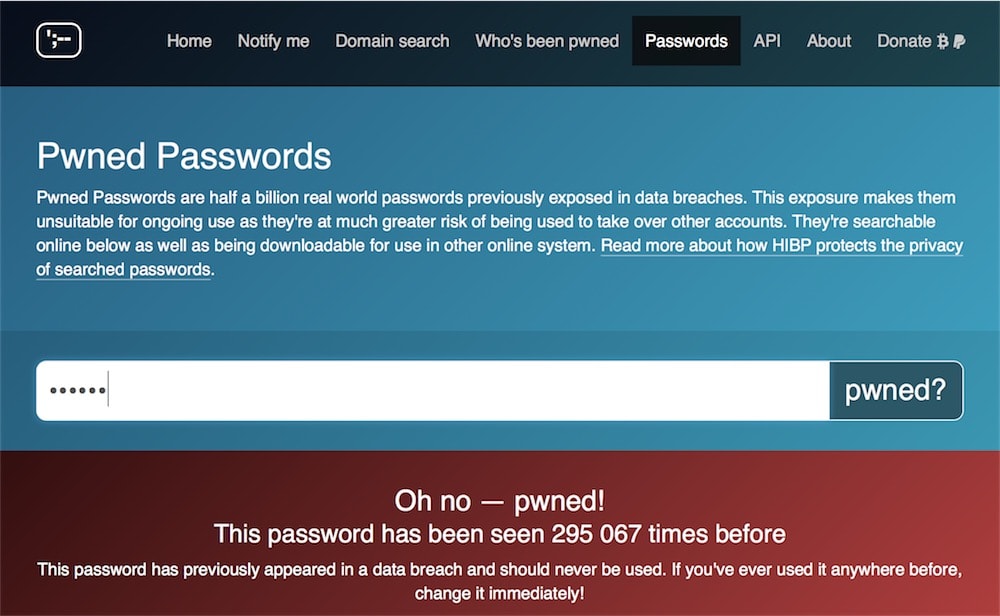

L’utilisation est simplissime : vous tapez un de vos mots de passe dans le champ et vous cliquez sur « pwned? ». Si c’est rouge, votre sésame fait partie d’une fuite de données et il faut le changer. Le nombre de fois où il apparaît dans les sources est spécifié.

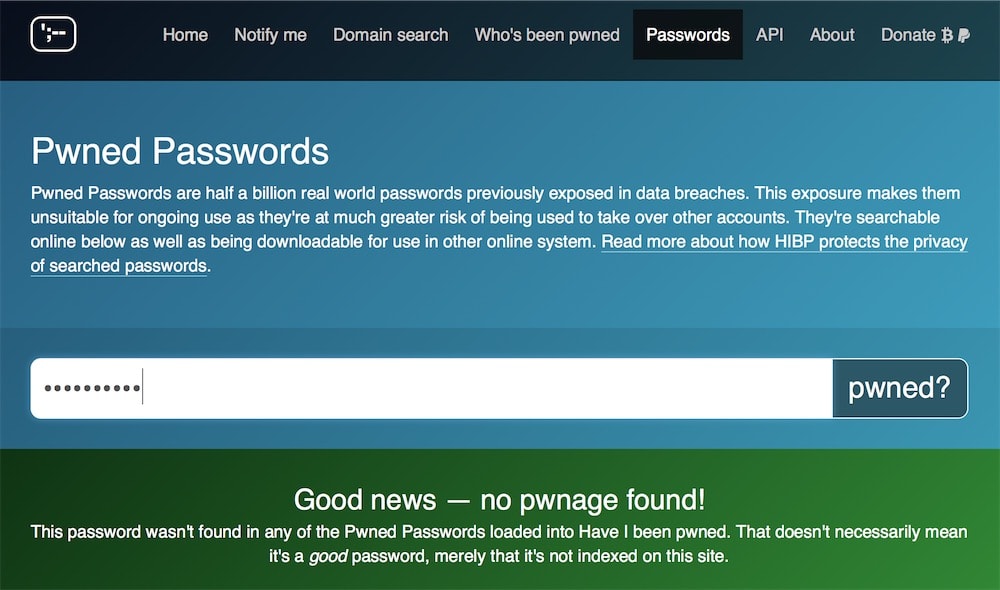

Si c’est vert, votre mot de passe n’a pas fuité… mais cela ne signifie pas à 100 % qu’il est sûr. Il peut avoir été subtilisé individuellement ou bien être trop faible pour ne pas être deviné un jour ou l’autre (lire aussi : rappel de quelques conseils pour vos mots de passe).

Mais ce n’est pas dangereux de vérifier ses mots de passe en les entrant sur une page web ? Si, ça peut l’être. Pour sa part, Pwned Passwords est reconnu dans le milieu comme un service fiable. D’une part son créateur a pignon sur rue, d’autre part son fonctionnement est expliqué en détail et sûr jusqu’à preuve du contraire.

Votre mot de passe, disons « P@ssw0rd », n’est pas stocké ni même envoyé au service. Il est hashé automatiquement avec l’algorithme SHA–1, ce qui le transforme en ceci (c’est ce qu’on appelle le hash ou condensat) : « 21BD12DC183F740EE76F27B78EB39C8AD972A757 ». Ce hash n’est pas non plus envoyé au serveur, car il pourrait permettre au créateur du site de découvrir le mot de passe derrière.

Ce sont seulement les cinq premiers caractères du hash, 21BD1 dans le cas présent, qui sont envoyés et comparés aux hash des 500 millions de mots de passe recensés. Problème, ce début de hash est celui de 475 mots de passe différents, et non d’un seul :

- 21BD10018A45C4D1DEF81644B54AB7F969B88D65:1 (mot de passe « lauragpe »)

- 21BD100D4F6E8FA6EECAD2A3AA415EEC418D38EC:2 (« alexguo029 »)

- 21BD1011053FD0102E94D6AE2F8B83D76FAF94F6:1 (« BDnd9102 »)

- etc.

Le serveur envoie alors les 475 hash complets qui débutent par 21BD1 et en local Pwned Passwords les compare avec celui de « P@ssw0rd ». Si un hash correspond, c’est que le mot de passe fait partie de la base de données du service.

Le gestionnaire de mots de passe 1Password a jugé Pwned Passwords assez sûr et utile pour commencer à l’intégrer à son service. Si vous avez un compte 1Password.com, vous pouvez activer l’intégration sur la web app en appuyant sur Shift-Control-Option-C. La fonction sera ajoutée en bonne et due forme dans la partie Audit de sécurité dans une future version.

Si malgré tout vous n’avez pas confiance en Pwned Passwords, vous pouvez télécharger sa base de données de 500 millions de hash de mots de passe pour l’utiliser entièrement en local (le fichier pèse près de 9 Go). Troy Hunt propose aussi un service, have i been pwned?, pour voir si votre adresse email ou votre pseudo fait partie d’une fuite de données.

@dexter

Ah ok... je n'avais effectivement pas compris.

@r e m y

Oui bien d’accord, sauf que si povpom tape son mot de passe et que le site lui répond qu’il figure dans la base, c’est après avoir identifié les 475 mots de passe correspondant aux premiers caractères du hash, les avoir téléchargé dans le cache du navigateur, calculé le hash SHA-1 en local de son mot de passe et avoir trouvé un mot de passe correspondant au hash dans la liste des 475 mots de passe téléchargés dans le cache du navigateur.

Donc c’est bien que son mot de passe a été leaké.

Ca veut dire donc que :

- soit une autre personne a utilisé le meme mot de passe que toi sur un service qui a ete hacke

- MacG a ete hacké

Ouais ben moi pas confiance du tout. C'est permettre à un malendrin de se faire une liste des mots de passe...

Super site! Et l'intégration proposée avec 1Password c'est top!

Quand je vois des articles sur la sécurité je repense toujours à tous ces employés de bureau qui listent tous leurs mots de passe sur de post-its à l'écran et/ou dans un cahier (je suis consultant donc je bouge souvent d'entreprise en entreprise).

Encore pas mal de boulot pour les DSI. Pourquoi pas proposer des outils type 1Passwords à tous les employés?

@Denauw88

Un post-it ne peut pas se faire hacker, d'autant que 3M a refusé les backdoors réclamées par la NSA... ?

@r e m y

Ça depend... si ton post-it est passé dans une imprimante, alors il est tagué pour le compte de qui-tu-sais ;)

@C1rc3@0rc

Essaie de passer un post it dans une imprimante.... tu devrais avoir les félicitations du service technique ?

@Denauw88 : certains IT considère 1Password comme un ... Virus ! ( sic ) Alors qu'un simple fichier xls pour stocker les mdp sur le réseau ne les gène pas ... ( vécu ) ... !! Et on vous donne des mots de passe juste incroyablement simple à votre arrivée en entreprise ... Je n'en reviens toujours pas ! ( re-vécu ) ...

@magic.ludovic

Certains IT connaissent leur metier et ont des raisons bien legitimes de se mefier des gestionnaires de mot de passe comme 1password.

Un fichier XLS, tant qu'il ne sort pas de la machine ou il est placé et du réseau de l'entreprise est potentiellement plus sécurisé qu'un soft qui va expédier systématiquement sur le Web les mots de passe qu'on lui confie...

Un mot de passe simple donné a l'utilisateur, s'il se double d'une autre sécurité est bien plus performant que tout autre approche (notamment biométrique).

Si l'IT fait bien son travail, les materiel de l'entreprise sont referencé, disposent de log et d'outils d'identification qui a eux seuls suffisent a les authentifier. Le IT peut aussi filter les connexions possibles, les enregistrer et les restreindre a des services specifiques.

De plus l'entreprise qui a ses propres serveurs dispose aussi d'un intranet et un extranet cloisonnés et securisé.

Apres, les entreprises qui externalisent... ça c'est un probleme.

Sinon, pour ma part, de tous les gestionnaires de mots de passe que j'ai évalué, aucun se limite a une activité locale: tous envoient des données sur le Web.

Dans les fait un fichiers XLS ou texte placé sur une cle USB chiffrée reste le système de sécurisation des mot de passe le plus efficace aujourd'hui.

@C1rc3@0rc

« Dans les fait un fichiers XLS ou texte placé sur une cle USB chiffrée reste le système de sécurisation des mot de passe le plus efficace aujourd'hui. »

C'est extrêmement dangereux d'affirmer ça en essayant de se faire passer pour un expert en informatique. J'espère bien que personne ne vous prendra au sérieux !

@Denauw88

« Pourquoi pas proposer des outils type 1Passwords à tous les employés? »

Il y aura le mot de passe 1Password écrit sur le Post-It... Ça ne changera pas grand-chose. ?

Quelle est la commande terminal pour obtenir le hash sha-1 d'un mot de passe ?

(j'ai l'idée de télécharger la liste et de voire si les hashes de mes mots de passe y figurent...)

Je me méfie quand même de ce site. J’ai testé une adresse email icloud, 10mn après je reçois 2 emails m’indiquant qu’une demande de réinitialisation du mot de passe a été demandé ?Coïncidence ?

J'ai testé une espace ' ' (oui c'est féminin), et… not pwned.

Good news for me ?

Edit : zut vous connaissez le mot de passe de tous mes sites maintenant ! ?

Mes mots de passe sont incassables donc je suis tranquille. ??

Vive l’authentification à double facteur :)

@ Arthur95

Cela dépend de la technologie utilisée.

Mais c’est pas risqué justement de mettre son mot de passe sur un site comme ça ?! Ils peuvent l’enregistrer avec notre adresse IP ?!

@ jrmy21

La réponse est dans l'article. Il suffit de le lire :-/

@jrmy21

Le mot de passe n'est pas envoyé en clair mais sous forme hachee.

Il faut juste faire confiance au fait qu'à partir du code obtenu par hachage on ne peut pas reconstituer le mot de passe.

@ jrmy21

«Mais c’est pas risqué justement de mettre son mot de passe sur un site comme ça ?! Ils peuvent l’enregistrer avec notre adresse IP ?!»

Non seulement l'editeur du site peut faire ça, mais également n'importe qui se plaçant entre toi et le site...

J’ai taper tout mes mots de passe et tous sont ok, mais ce genre de site enregistre t’il les mots de passe qu’on test y a t’il un risque qu’il ce fasse pirater et que tout les mots de passe tester fuite à leur tour.

Maintenant, ils sont tous compromis. Change les tous (bon courage) et ne les retape plus jamais sur ce genre de site.

@Xnov57

Non, il suffit de lire l’article, tout est expliqué.

Franchement malsain de relayer ce genre de site. On ne peut rêver plus bel outil de construction et consolidation de dictionnaire de logins / pw.

Voilà pourquoi je ne fais pas confiance à ces logiciels

Garder ses mdp dans un logiciel c'est la même chose que de mettre ses clés dans un pot de fleur devant l'entrée.

C'est rare que ça pousse.

P@ssw0rd

47405 fois !!!

C’était le password utilisé dans toutes les formations système MICROSOFT et beaucoup l’ont repris :)

Pour éviter d'envoyer mes mdp, j'ai téléchargé les 9 Go du fichier....

Puis décompressé, ca fait juste que 34 Go (!).

J'ai ouvert le bouzin : que des suites aléatoires de caractères, rien de lisible en clair (encrypté ?)

Pratiquement, je fais quoi pour rechercher le(s) miens(s) dans ce truc ?

Ahhhh les mots de passe aujourd'hui, toujours se méfier lorsqu'on les laisse sur internet ! Personnellement, je ne laisse rien en ligne et j'utilise EveryKey en plus d'un VPN comme ceux ici https://expert-vpn.fr afin d'être tranquille quand je suis sur internet. Le risque des mots de passe enregistrés par Google est le pire ! Et puis crypter ses données est vraiment nécessaire en 2018 afin d'éviter tout type de hack ...

Pages