OSX/Dok, un nouveau malware qui dupe Gatekeeper

L’époque où le système d’Apple était bien protégé des malwares est bien terminée. Malgré les protections mises en place par le constructeur, les créateurs de logiciels malveillants parviennent toujours à passer, comme en témoigne ce nouveau-venu. Nommé OSX/Dok, il parvient à contourner Gatekeeper, la principale protection de macOS, parce qu’il est signé avec un certificat fourni par Apple. Par ailleurs, il n’est pas détecté correctement par les antivirus.

Naturellement, Apple comme les éditeurs d’antivirus vont tout faire pour bloquer ce malware précis, mais c’est bien la preuve que les protections mises en place par macOS ne suffisent jamais totalement. OSX/Dok est transmis par mail et vise les utilisateurs européens, notamment les anglophones et germanophones.

Concrètement, il prend la forme d’un fichier zip qui est en fait une application qui commence par s’installer à un endroit difficile à déloger. Elle s’ajoute aux applications ouvertes au lancement du système pour toujours être présente et une fois que c’est fait, elle affiche une alerte qui occupe tout l’écran (ci-dessus). Cette alerte recouvre les autres fenêtres et elle ne peut pas être fermée facilement, en tout cas pas sans cliquer sur son unique bouton.

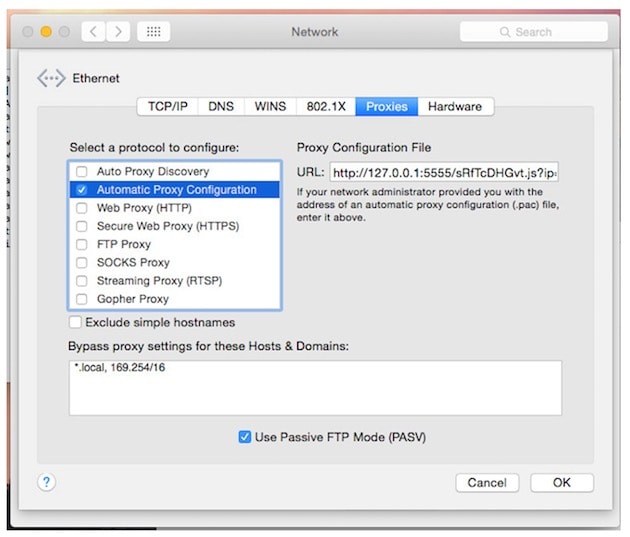

C’est en cliquant sur le bouton qu’il devient vraiment malveillant, tout en restant suffisamment discret pour que l’utilisateur lambda ne voit rien du tout. Il installe le gestionnaire de paquets Homebrew et exécute un script qui installe les outils nécessaires pour mettre en place un proxy. Pour faire simple, le Mac va être configuré pour que toutes les connexions à internet passent par un serveur tiers, y compris celles qui sont sécurisées.

OSX/Dok configure également le système pour assurer que cette connexion via un serveur tiers soit maintenue entre deux redémarrages ou même après une mise à jour de macOS. Et pour cacher ses traces, il se désinstalle de lui-même.

En attendant qu’Apple bloque le certificat en question, les conseils sont toujours les mêmes. N’ouvrez pas un fichier dont vous ne connaissez pas la source. Et surtout, ne saisissez pas le mot de passe administrateur de votre Mac sans savoir exactement pour quoi faire.

@moonwalker :

Peut-être parce qu'au final c'est plus pratique : pour les Zips tu dis qu'il y a un système de contrôle lors de la décompression. Pour les vidéos, ben, je viens de faire un essai rapide : les vidéos intempestives se lancent toujours automatiquement en bas des articles d' imonde (je ne parle pas de la rédaction mais de leur site et leur service abonnement) ou sur qubic ; par contre quand je clique sur le lien vers une vidéo d'Arte+7, ça bloque bien son lancement alors que dans ce cas précis je préférerais que ça se lance automatiquement...

A propos de Zips, j'en ai des tas dans ma bibliothèques dont je me demande ce qu'ils foutent là.

C'est toi l'ignorant.

Dans Safari > Préférences > Général >décocher la case "ouvrir automatiquement les fichiers "fiables" qui se situe tout en bas.

décocher la case "ouvrir automatiquement les fichiers "fiables" qui se situe tout en bas : donc, en effet, Safari ouvre automatiquement les fichiers Zip par défaut...

Et j'ajoute que l'on peut très bien ouvrir un fichier zip par inadvertance sans pour autant être con. Ce qui est con c'est de prendre de haut les gens parce qu'on aurait quelques vagues connaissances en la matière. Fais-moi signe quand un GAFA t'aura engagé comme ingénieur.

Je suis ingénieur informaticien à la retraite, spécialiste de la sémantique des langages de programmation (j'en connais une cinquantaine). Je n'ai pas de leçon à recevoir sur mes "vaques connaissances". J'ai enseigner la compilation dans des mastères, j'ai formé des webmestres, des chefs de projets, des développeurs dans l'armement, j'ai été habilité confidentiel OTAN et j'ai travaillé avec des américains du DoD.

Tu ne sais pas à qui tu t'adresses et je suis largement au-dessus des connaissances nécessaires pour être engagé par un GAFA...

Effectivement, avec ton dernier message, je te prends de très haut.

Jacti membre de l'ACM, IEEE et ISOC, puisque tu m'obliges à étaler une petite partie de mon CV.

[On va se calmer sur les insultes, merci. MB]

Un mytho, moi ??? Ce que j'ai dis est absolument vrai. Par exemple :

Titre de couverture du dernier numéro de Communications of the ACM (05/2017 Vol. 60 N° 05) : Who owns the social Web ?

Ce magazine est distribué aux membres de l'ACM mensuellement.

Je peux faire de même pour des revues de l'IEEE telles que "Software", "Computer" ou encore "Internet Computing".

Je te prie de cesser tes attaques contre moi sinon je porte plainte contre toi pour ce que je considère comme une injure : me traiter de mytho pathétique alors que tout ce que j'ai écrit est vrai !

[Donc voilà. MB]

Sophos home, la confiance n'exclue pas le contrôle.

La question c'est combien de temps va prendre Apple pour bloquer ce virus...

Parce que t'es pas capable de le faire toi-même ? Il suffit de ne pas l'installer.

Et ce n'est pas un virus. Tout au plus un malware, J'ai connu des mises à jour de sécurité qui faisaient plus de dégâts.

Comment Apple peut-il donner des certificats à des pirates et des escrocs ?

Comment ces certificats peuvent-ils être accordé sans une demande précise de l'identités des bénéficiaires ?

Plus rien n'est sérieux de nos jours, seul compte le fric.

Ce sont souvent des certificats détournés.

Les certificats sont donnés à des développeurs mais aussi à des entreprises pour leurs développeurs.

Le principe est justement de signaler le margoulin à Apple qui annule le certificat.

On a déjà vu cela avec l'affaire KeRanger. Le faux Transmission distribué avait un certificat détourné d'une entreprise turque qui n'avait rien à voir avec les développeurs de Transmission.

En l'occurence, l'assertion de l'article "Gatekeeper contourné", est fausse. Gatekeeper n'a aucune raison de bloquer un certificat valide.

Gatekeeper n'est qu'un élément de sécurité, il n'est pas LA sécurité.

@Orus

Sauf erreur, l'obtention des certificats est automatique. Le dév doit juste avoir un compte développeur Apple (avec ses infos personnelles, etc) et il peut obtenir un certificat. Si Apple se rend compte (par des signalements par exemple ou autre) que ce développeur, bien qu'identifié, propose un logiciel malveillant, elle va révoquer son certificat/son compte dév (selon la gravité).

Je crois que l'introduction est un peu fausse : le système d'Apple n'a jamais été bien protégé, Apple a toujours été à la traine sur les mécanismes DEP/ASLR par exemple. C'est simplement que les Macs représentent un peu moins d'intérêt pour les hackers...

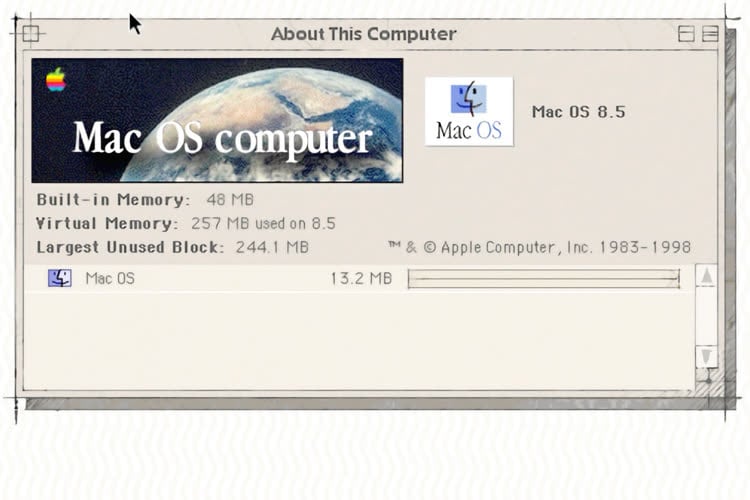

Je suis d'accord que le "Mac mieux protégé" est une légende urbaine. Ce n'est pas la première fois qu'on le dit, ici et ailleurs, depuis de nombreuses années. Elle vient de l'ère PPC mais n'avait déjà plus lieu d'être à l'époque de la Transition.

Mais ta phrase sur le DEP/ASLR procède aussi de la légende urbaine. Les mécanisme de protection sur OS X ont beaucoup évolué, notamment depuis 10.8 Mountain Lion.

La question du DEP a été traitée depuis 10.5 avec l'adoption du NX et du W^X à l'imitation d'OpenBSD. L'ASLR est complet depuis Mountain Lion.

Plus généralement, les problèmatiques Windows et macOS ne sont simplement pas les mêmes et donc les solutions ne sont pas équivalentes.

Quant au moindre intérêt des Macs, la base d'appareils iOS suffit à le relativiser.

Le problème principal sur Mac est l'éducation des utilisateurs. Elle ne passe pas par l'installation des anti-trucs mais par l'apprentissage et l'application de principes simples.

Les histoires de mémoire tampon, une récurante avec les systèmes Unix, ça ne concerne qu'Apple.

je vous cite : "Le problème principal sur Mac est l'éducation des utilisateurs"

Je suis bien d'accord avec vous.

Ouais, ou alors on pourrais imaginer une boîte qui soit un peu plus sérieuse sur le principe...

Qu'on s'entende bien, on pourrait avoir un win ou un Osx largement plus sécurisé, pour cela il suffirait d'engager quelques dizaines de millier de "hackers" pour tester et retester le tout. Tant microsoft qu'Apple en ont les moyens financiers, mais autant l'un que l'autre ne font pas tout leur possible. La faute à la rentabilité maximum a avoir... En fait ces boîtes font le minimum acceptable...

C'est un peu comme le nucléaire en fait: On pourrait encore très très largement réduire les risques de catastrophe en cas d'accident en multipliant les enceintes de confinement. Pourquoi seulement 2? Avec 5 enceintes ce serait très très largement mieux... Oui mais mon bon monsieur il faut une rentabilité maximale, donc on part sur un risque acceptable... Pas sur le fait qu'on a fait le maximum, mais le maximum pour avoir la rentabilité maximale elle aussi...

Il y a des agences gouvernementales dont l'objet est la sécurité informatique qui embauchent des milliers de personnes hautement qualifiées et quand bien même se font hacker comme les autres.

Il n'y a pas de système infaillible. C'est un mythe.

Vous m'avez mal saisi, je n'ai jamais prétendu qu'il existait des système 100% fiable. Mais que c'est bien un équilibre entre le risque et le prix... Que ce soit gouvernemental ou privé ne change rien... En embauchant X milliers de personne spécialisé dans la sécurité informatique en plus, à coup sur que l'on rendra le système moins faillible... Pas infaillible...

En exemple, est-ce que Apple serait prêt à embaucher Xmillier de personnes spécialisés pour diminuer de 50% le risques de failles, en sachant que cela baisserait le dividende de 50% des actionnaires à cause du coût? Non... Donc on est bien dans le : On fait le maximum pour la sécurité, tant que cela n'ampute pas sur d'autre priorité de l'entreprise, ici la rentabilité.

Plus qu'un équilibre entre le risque et le prix, je pense à un équilibre entre le temps de développement et le risque.

Les failles sont avant tout des bugs.

À trop vouloir la perfection on finit pas ne plus rien sortir. Souvenons-nous de Coplan.

S'il avait fallu attendre que Mac OS X soit vraiment fiable à sa sortie, on n'aurait rien vu avant 2004/2005 (soit Panther et Tiger). Et encore, les différentes versions ont bénéficié du retour des utilisateurs pour débogguer le système et cela a permis d'accélérer les choses.

Malheureusement, l'informatique travaille à un rythme assez fou. Une innovation chasse très vite l'autre. On ne peut donc pas s'éterniser sur un programme.

Les bons développeurs sont des fainéants. Des fainéants de la pire espèce, celle des perfectionnistes.

Et puis, l'argent de ne fait pas tout. Il n'y a pas un gisement inépuisable de développeurs qualifiés et encore moins dans le domaine extrêmement pointu de la sécurité.

C'est toujours une affaire de compromis.

Les sociétés préfèrent rémunérer les hackers pour débusquer les failles plutôt qu'embaucher à temps plein un état-major d'armée mexicaine.

Cela dit, je ne trouve pas la situation sur OS X mauvaise. Au contraire, nous avons tous les outils pour nous défendre et éviter les pièges — et j'y inclus les anti-trucs pour ceux qui en ressentent la nécessité. Il manque simplement un peu de bon sens entre le clavier et la chaise.

Voilà, fin de l'affaire : https://blog.malwarebytes.com/threat-analysis/2017/04/new-osx-dok-malware-intercepts-web-traffic/

Au passage, on se rend compte que les mécanismes d'alerte de macOS fonctionnent puisque le soi-disant zip est bien reconnu comme une application et signalée à l'utilisateur comme tel.

Pages