Apple forte en mots de passe contrairement à Showroomprive

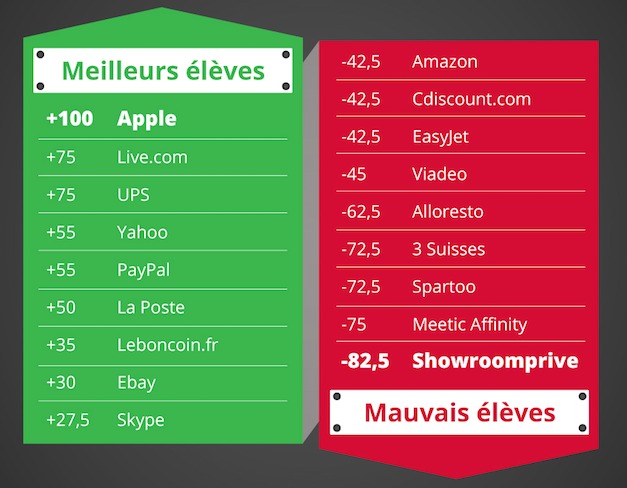

La politique de mots de passe d'Apple est excellente, note Dashlane. L'éditeur du gestionnaire de mots de passe du même nom a mené une étude sur les mesures de sécurité prises par une quarantaine de sites web populaires. Ce baromètre de la sécurité réalisé au mois de juin porte spécifiquement sur les latitudes offertes par chaque site en matière de mots de passe. Si un site permet d'utiliser « azerty » ou « 1234 », des sésames très faibles car très courants et trop simples, il récolte une note négative.

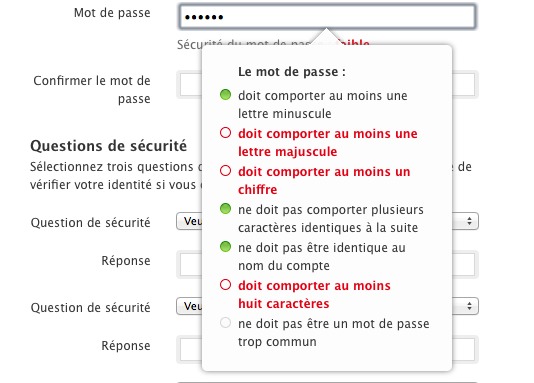

Pour son étude, Dashlane a défini 22 critères de notation : longueur minimale autorisée, utilisation obligatoire de caractères alphanumériques, indicateur de robustesse, verrouillage du compte après 10 tentatives de connexion infructueuses... Un critère rapporte une note positive s'il contribue à la sécurité, et une note négative s'il constitue un risque, d'où les scores négatifs de certains sites.

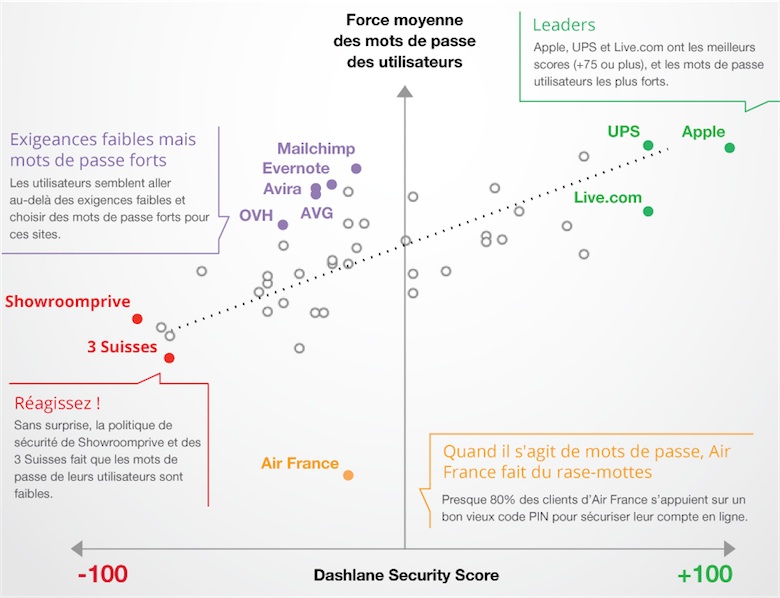

D'après ce barème, Apple fait donc un sans-faute. Les restrictions qu'elle impose permettent notamment de créer un mot de passe suffisamment fort pour ne pas être découvert facilement. Le service live.com de Microsoft et UPS font eux aussi partie des bons élèves.

C'est Showroomprive qui porte le bonnet d'âne avec un très mauvais score de -82,5. On peut par exemple utiliser « motdepasse » sans que le site n'y trouve rien à redire.

Dashlane a par ailleurs comparé la politique des sites avec les mots de passe utilisés par ses utilisateurs (l'entreprise a utilisé des statistiques anonymes de robustesse — le logiciel attribue des notes pour chaque sésame — sans accès aux mots de passe eux-mêmes). Sans surprise, il y a une corrélation entre les deux : plus le site est exigeant, plus le mot de passe est fort. Dashlane note tout de même que pour certains services (OVH, Evernote, Mailchimp...) les utilisateurs vont au-delà des exigences faibles. Il y a aussi le cas à part d'Air France. Pratiquement 80 % des clients de la compagnie aérienne utilisent un code PIN comme seule protection.

Si vous voulez améliorer la sécurité de votre compte Apple (qui sert à iTunes et iCloud entre autres), nous vous conseillons d'activer la validation en deux étapes. Ce dispositif qui ajoute une étape de validation avec un second appareil fonctionne sur la page Mon identifiant Apple, lorsque l'on effectue un achat depuis un nouvel appareil et est en train d'être déployée sur iCloud.com. Rappelons enfin qu'un mot de passe fort ne protège pas du phishing. Vérifiez bien l'authenticité des sites sur lesquels vous vous connectez.

D'après xkcd, on est loin de la sécurité avec une politique pareille. http://xkcd.com/936/

Disons qu'au moins ça évite les dates de naissance ou le prénom du tonton, etc...

Disons que l'étude présente un biais assez amusant : les indicateurs de performance des mots de passe sont identiques aux critères d'Apple pour choisir un mot de passe fort. Quand on est un peu familier avec ce type d'étude, on peut tout de suite dire qui l'a commandité. :)

Or, il n'existe pas de « bons » critères absolus : par exemple, certains vont valoriser l'emploi du mot de passe 3Sc4rg0t!, difficile à trouver avec une attaque dictionnaire, mais assez facile si on substitue les lettres par les chiffres habituels (3 pour e, 4 pour a, 5 pour s, 0 pour o), d'autres vont conseiller, comme XKCD, d'employer un long mot de passe fait de trois mots du dictionnaire accolés, sans rapport évident entre eux (mais évidents pour l'utilisateur). Disons alors escargottracteurorchidee.

Les spécialistes auraient tendance, probablement à raison, à privilégier escargottracteurorchidee à 3Sc4rg0t!. Si on refaisait l'étude sur base de ce critère, les résultats seraient complètement différents.

D'après Intel, qui utilise un raisonnement semblable à XKCD, 3Sc4rg0t! serait cracké en seulement 11 heures (pour info, le mot de passe Apple que j'utilise et que vous m'excuserez de ne pas communiquer pour illustration prendrait 5 mois), tandis que escargottracteurorchidee prendrait... 254 647 6408 336 ans :

https://www-ssl.intel.com/content/www/us/en/forms/passwordwin.html

Toutefois, ce test est loin d'être infaillible : la chaîne abcdefghijklmnopqrstuvwxyz serait crackée en 1 721 418 052 035 469 années. C'est pourtant une chaîne connue de n'importe quel enfant occidental de 6 ans et plus.

Ensuite, il faut rappeler que la force d'un mot de passe n'est qu'une partie de l'équation : escargottracteurorchidee peut être cracké en une minute par un enfant de 14 ans qui serait capable de forger un e-mail crédible demandant un mot de passe à un utilisateur un peu trop crédule. Et, surprise, plutôt que de s'encombrer de supercalculateurs, les vrais délinquants informatiques préfèrent jouer sur la carte du social engineering : sur 100 mails bien conçus envoyés, il est fort probable que deux ou trois utilisateurs tombent dans le panneau.

Que dire ensuite des systèmes qui demandent un mot de passe soi-disant super sécurisé et qui, en cas de perte, demandent le nom de famille de ma mère (quelques minutes de recherche si on me connaît un rien) et le prénom de mon premier instituteur (vous essayez Pierre, Paul, Jacques et bingo, c'était Paul -- true story) ?

Enfin, tous ces systèmes négligent le fait qu'il peut être beaucoup plus ennuyeux de perdre son mot de passe que de se faire hacker son mot de passe : il faut analyser au cas par cas, mais quand Air France est désigné comme mauvais élève parce qu'il permet les PINs, n'est-il pas plus dérangeant de rater une réservation parce que le mot de passe est perdu que de se faire pirater son compte ? L'exemple n'est pas parfait et on pourrait trouver beaucoup plus parlant, mais je pense que personne n'a lu jusqu'ici... :-)

une bonne sécurité est une sécurité multiple, un mot de passe long ne voulant pas dire grand chose et une contre sécurité SMS ou autre mécanisme pour protéger des données sensible du compte.

Apres prendre une phrase de 12 mots a peu pres et en prendre les premières lettre de chaque mot + un chiffre a la fin c'est un tres bon mot de passe ;)

mais je pense que personne n'a lu jusqu'ici... :-)

Détrompe toi. Super intéressant ton message.

Le site d'intel m'a l'air d'un grand n'importe quoi... "electronics" -> 0,04 seconde, mais "constitutes" qui a la même longueur, le même type de lettres, également dans le dictionnaire anglais -> 12 ans !

Une règle importante est de ne pas utiliser le même mot de passe partout (s'il est trouvé/volé sur un site, on à accès à tous les autres!), par exemple en combinant un mot de passe de base avec quelques lettres du nom du site/service, en essayant que ça ne saute pas aux yeux non plus. Par exemple escargot + macg -> escagmacrgo. Privilégier la longueur plutôt que les caractères exotiques, mais en insérer quand même 1 ou deux, et éviter les mots du dictionnaire.

C'est vraiment n'importe quoi effectivement...

Mon mot de passe Apple (8 caractères), contient 4 lettres sans liens logiques (sauf pour moi...) dont la première est une majuscule, suivi d'une année. Certes pour l'année c'est facile d'arriver à la trouver, mais la combinaison de 4 lettres nécessite du brute force... Résultat: 14 secondes. Probablement avec un super-ordinateur, mais bon.

Mon autre mot de passe Apple (compte US, 9 caractères), contient un mot de sept lettres, avec un fort lien avec l'e-mail, suivi de 2 chiffres. Résultat: 23 heures.

Du coup, je crois que leur système est très perfectible...

jerome74 & cedric1997 : ne me faites pas dire ce que je n'ai pas dit. J'ai justement souligné le fait qu'un système idéal n'existait pas et que le système proposé par Intel était une illustration du système dont parlait Johann Pardanaud en se référant à l'image de XKCD.

Je me cite moi-même, pour l'occasion : « (...) il n'existe pas de « bons » critères absolus (...) » et « Toutefois, ce test est loin d'être infaillible : la chaîne abcdefghijklmnopqrstuvwxyz serait crackée en 1 721 418 052 035 469 années. ».

L'objectif de mon intervention n'était pas de faire la promo du site d'Intel, loin de là, mais de remettre en perspective tous les dogmes répétés à l'envi sur les mots de passe. Et surtout de rappeler qu'un mot de passe, même « bon », est tout à fait inutile si l'utilisateur ne comprend pas à quoi sert son mot de passe et donner en cadeau au premier phisher qui passe.

D'un autre côté, je vous l'accorde, ma prose était longuette, il fallait vraiment le vouloir pour la lire jusqu'au bout ! :-)

En même temps, du moment qu'on ne laisse pas ses coordonnées de CB, je n'ai pas l'impression que l'on ait besoin d'avoir des "super mots de passe" pour chaque site... Me trompe-je ?

tant qu'ils sont bien différents d'un site à l'autre.. mais souvent après qu'un site soit tombé, ça donne accès à un mail, puis retentative sur le mail pour avoir plus d'infos..

Effectivement le mail, lui, doit être intelligemment et suprêmement protégé (2-steps, mot de passe complexe, etc.).

Mais si un hacker accès à mon compte machinbidule.com sur lequel il n'y a que mes coordonnées (aisément accessibles sur internet de toute façon) et aucune information sensible, tout ce qu'ils peuvent faire c'est m'offrir un cadeau :-)

oui je pense aussi cela le mail ou le numéro de mobile ainsi que le mot de passe lui même doivent être en double sécurité pour y acceder et/ou modifier

Personnellement, je ne pense pas qu'il y ait de bonne ou de mauvaise manière de choisir un mot de passe correctement, et ce genre d'étude le montre assez bien. À partir du moment ou tu sensibilises tes utilisateurs sur "pourquoi" utiliser un mot de passe et pas utiliser azerty ou 1234, derrière, il devrait être capable de faire la part des choses.

De mon coté, je suis plus partisan de cette méthode : https://medium.com/@ninjudd/lets-boycott-passwords-680d97eddb01

Si jamais ça en intéresse certains :).

Très intéressant effectivement ! Je n'y avais pas pensé, c'est hyper pratique pour tous les sites où l'on ne va que très occasionnellement ou qui n'ont aucune importance "stratégique".

Pas bête, mais le système a ses limites.

Par exemple, je perds tout le temps mon mot de passe Skype. Les autres, ça va, mais Skype, rien à faire, je bloque, ça doit venir d'un traumatisme dans la petite enfance.

Si je demande un nouveau mot de passe, je l'aurai sans problème... Et ça fonctionnera sur la machine sur laquelle j'ai demandé à récupérer mon mot de passe. Par contre, mon smartphone, mon MBA et ma machine au boulot se retrouveront avec un mot de passe Skype mémorisé incorrect. Et le problème est le même pour à peu près tous les services qui ne sont pas limités à un seul ordinateur. La keychain iCloud résout le problème, mais uniquement en partie : mon smartphone ne tourne pas sur iOS et toutes mes machines ne sont pas sous OS X.

@ziflamme:

"(...) mais je pense que personne n'a lu jusqu'ici... :-)"

Si ! Si ! Moi ....

;)

Raisonnement intéressant.

Ça fait un moment que ces idées me trottent dans la tête, si un jour j'ai le temps, je le polirai et je le soumettrai comme article pour MacGé. :-)

En tout cas, Apple visiblement ne prend pas la sécurité des comptes iCloud sérieusement.

La validation en deux étapes n'est disponible que dans une minuscule poignée de pays. Ca fait 1 ou 2 ans qu'ils ont commencé à mettre ça en oeuvre, mais visiblement, ils ont carrément abandonné l'idée de l'étendre à d'autres pays.

Un point que j'aime dans la gestion des mots de passe par Apple, c'est la génération automatique de mots de passe par Safari. Pour tous les sites sans trop d'importance ça permet à la fois un bon niveau de sécurité et un cloisonnement appréciable (puisque les mots de passe sont uniques pour chaque site : même si on récupère votre mot de passe sur un site, au moins il n'est pas utilisable ailleurs avec un éventuel risque d'escalade vers des données confidentielles).

Les bon élève pouraient se retrouver derrière.

Un labo anglais à mené une petite expérience.

Cele-ci consiste à éssayer de récupérer le plus de mot de pas d'un système.

La méthode automatique qui l'a fait est suffisement "intelligente" pour apprndre de ses echecs.

les systèmes dépourvu de règles sont ceux sur lequel l'outil a relevé les mots de passe les plus faciles.

Mais l'analyse à postériori a aussi montrée que c'était ceux qui hébergeaient les plus complexes.

les systèmes pourvus de plusieurs règles tres contraignantes étaient ceux dépourvu de mots de passe trop simple. et il l'analyse à postériori a montrée qu'il n'y avait pas non plus de mots de passe très complexes.

reste le résultat du test lui même. et là ce n'est plus du tout la même histoire.

le meilleurs score est un systeme sans règle.

de façon général (mais l'échelle du test n'est pas concluante: trop peu de systemes testés) plus le nombre de règle est important et plus elle son contraignante moins bon fut le résultat. (une tendence se dessine)

Cela s'explique par l'apprentissage automatique. plus il y a de règles plus elles son contraignates plus elle laissent d'impacts sur le mots de passe choisit. le système peut alors déduire les règles ou s'en approcher. lorsque ses règles déduites s'affinent il collecte un grand nombre de mot de passe.

alors qu'un système sans règle ne permet pas cet apprentissage.

la leçon est donc qu'il vaut mieux ne pas mettre de règles mais un système automatique de tententives en interne pour forcer les maillons faibles à revoir leur copie.

cette expérience n'est pas concluante. en effet très peu de système à tester. et peu de diverssité dans la façon de les mettre en oeuvre.

A+JYT

@Ziflame

Lu avec intérêt ! ;-)