Interview : Apple et la sécurité

A partir de demain, des hackers du monde entier vont se réunir à Vancouver pour la conférence CanSecWest. Pendant deux jours, ils vont chercher à prendre le contrôle d'ordinateurs connectés à Internet en exploitant des failles de Chrome, de Safari, de Firefox ou encore d'Internet Explorer, ainsi que sur des smartphones (iPhone, BlackBerry, Nokia E62 et Droid).

A partir de demain, des hackers du monde entier vont se réunir à Vancouver pour la conférence CanSecWest. Pendant deux jours, ils vont chercher à prendre le contrôle d'ordinateurs connectés à Internet en exploitant des failles de Chrome, de Safari, de Firefox ou encore d'Internet Explorer, ainsi que sur des smartphones (iPhone, BlackBerry, Nokia E62 et Droid).Nous avons saisi cette occasion pour réaliser une longue interview avec Nicolas Seriot, sur un sujet ô combien sensible "Apple et la sécurité". Ingénieur logiciel, il a récemment publié un livre blanc portant sur l'iPhone et les données privées. Il a travaillé notamment pour Sen:te. et pour le HEIG-VD et s'apprête à rejoindre la banque Swissquote pour s'occuper du développement Cocoa Touch.

Dans cet entretien, il est question de la sécurité sur iPhone et sur Mac, des enjeux que cela représente, de la (non)communication d'Apple sur le sujet, du comportement des chercheurs en sécurité, ou encore de l'iPhone de Steve Jobs. Tout un programme…

En ce qui concerne Apple et la sécurité, on a souvent entendu ce discours : "pas de soucis à avoir pour le Mac, sa part de marché est confidentielle, les hackers préfèrent se concentrer sur Windows…". Quand on voit aujourd'hui, le succès de l'iPhone, on peut légitimement se faire du souci pour Apple à ce niveau, non ?

Tout à fait. On a à la fois un très large marché (des dizaines de millions d'iPhone / iPod touch), un système très récent, qui évolue très vite et est donc susceptible de contenir de nombreuses vulnérabilités, et puis d'importants vecteurs d'attaque potentiels : le réseau 3G, le web avec Safari Mobile, et enfin toutes les applications de l'App Store. Compte tenu du large marché, du nombre élevé de vulnérabilités, de la jeunesse du système et de la quantité d'informations personnelles accessibles par ces appareils mobiles, l'iPhone est une cible idéale pour les cybercriminels.

Justement, les cybercriminels s'intéressent-ils de manière générale aux smartphones ou font-ils de l'iPhone une priorité ?

Je continue de penser que, parmi les smartphones, les iPhone sont des cibles de choix. Les BlackBerry sont surtout utilisés dans des entreprises, où leur sécurité est gérée par un département IT. Les autres smartphones sont plutôt utilisés par des utilisateurs avec un background technique, et qui connaissent leurs fondamentaux en matière de sécurité.

L'iPhone relève vraiment de l'électronique grand public, et la gestion de sa sécurité est entièrement prise en charge par Apple. Du point de vue des utilisateurs d'iPhone, les intrusions et les vols de données sont alors pratiquement indétectables.

Dans l'esprit des utilisateurs sur ordinateur, les problèmes de sécurité sont souvent synonymes de virus. Vu le nombre d'informations vitales que contient un iPhone, ne faut-il pas craindre d'autres types d'attaques ?

Le principal danger sur un appareil mobile est en effet le vol d'informations personnelles ou confidentielles. Ces informations peuvent être utilisées pour usurper des identités, ou pour obtenir de nouveaux privilèges, par exemple l'accès à un réseau d'entreprise.

En même temps, certains objectent que ces risques existent déjà sur les ordinateurs traditionnels. C'est vrai. Mais la différence est que l'iPhone n'est pas un ordinateur traditionnel. La sécurité des données est entièrement gérée par Apple, et l'immense majorité des utilisateurs considèrent que les applications téléchargées sur l'App Store ne peuvent être malveillantes, puisque validées par Apple.

Or, il faut savoir que plusieurs applications ont déjà été approuvées puis retirées de l'App Store, car elles transmettaient des données personnelles à l'éditeur, à l'insu des utilisateurs.

Apple insiste sur le caractère "sécurisé" de l'App Store. Mais on l'a bien vu le système de validation est loin d'être infaillible… Que peut-elle faire pour améliorer son système ?

Essentiellement, certains fichiers ne devraient pas être lisibles, l'utilisateur devrait être averti lors de l'accès à des données sensibles, et avoir la possibilité de refuser ces accès.

Les vraies variables d'ajustement sont le time-to-market et surtout l'expérience utilisateur. Apple cherche à éviter que l'utilisateur doive gérer la sécurité lui-même (on sait que la majorité des gens en sont incapables) et que l'expérience soit dégradée par une multitude de pop-up et d'avertissements de sécurité.

Une solution envisageable serait que les développeurs associent une configuration de sécurité à chaque application. Par exemple, l'application XYZ peut lire le carnet d'adresses, mais ne peut pas y écrire, elle peut accéder à twitter.com, mais pas à d'autres URL, etc. Ce profil pourrait être généré automatiquement et validé lors des revues de l'App Store. Le profil serait ensuite résumé sur l'App Store.

Ainsi, la gestion de la sécurité ne serait pas transférée sur l'utilisateur, mais les risques seraient énormément réduits. Par exemple, un casse-brique n'a pas à aller écrire dans le carnet d'adresses.

D'un point de vue sécurité, l'absence du multi-taches n'est-elle pas une bonne chose ?

Vous avez raison, l'absence de multitâche - pour les applications de tierces parties - limite les possibilités d'un logiciel malveillant. Il suffit de penser à une application qui rapporterait votre position géographique en permanence et à votre insu pour s'en convaincre.

Maintenant, les éditeurs de solutions de sécurité réclament un accès au système de l'iPhone et la possibilité de laisser tourner leur code en tâche de fond. Ils en ont besoin pour pouvoir proposer des firewalls par exemple.

À mon avis, Apple a raison de ne pas autoriser ces accès. S'il le faisait, le remède risquerait d'être pire que le mal ; on pourrait craindre des ralentissements, mais aussi de nouvelles vulnérabilités.

Apple veut gérer lui-même la sécurité de l'iPhone. En allant au bout de cette logique, il doit fournir un système sécurisé d'origine, et ne pas placer les utilisateurs devant un choix improbable de solutions commerciales de sécurité dont personne ne connaît vraiment l'efficacité, et encore moins le grand public.

Quelles sont selon vous les bonnes habitudes qu'un utilisateur doit prendre ?

Il n'y a pas grand-chose que l'utilisateur puisse faire pour réduire les risques actuels. Tout au plus peut-il modifier ou supprimer son numéro de téléphone dans les réglages de l'iPhone, et réinitialiser certains caches comme le cache du clavier régulièrement. Ces informations sont en effet accessibles par n'importe quelle application.

L'utilisateur doit surtout être conscient des risques et agir en conséquence. Il doit savoir que ça n'est pas parce qu'une application est validée par Apple qu'elle est nécessairement innocente. Les utilisateurs qui ont des obligations légales ou réglementaires quant à la protection de données confidentielles (équipes médicales, avocats,banquiers, etc.) ont besoin de savoir exactement quelles informations peuvent être compromises.Apple s'en prend violemment au jailbreak par rapport à la sécurité notamment. A-t-elle raison d'agir ainsi ?

Il paraît en effet que Apple interdit à ses employés de jailbreaker leurs iPhone. Toutefois, Apple pourrait être beaucoup plus dure qu'elle ne l'est avec les jailbreakers. Elle pourrait par exemple supprimer leurs comptes iTunes ou même engager des poursuites dans certains pays.

Du point de vue de la sécurité, Apple a tout à fait raison de critiquer le jailbreak. Installer un logiciel qui n'a pas été validé par l'App Store sur un iPhone jailbreaké, c'est aussi dangereux que d'exécuter du code arbitraire sur son Mac avec les droits de root.

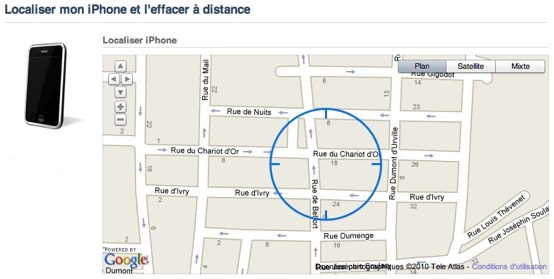

Toujours par rapport à l'iPhone, afin de sécuriser davantage l'iPhone, certaines fonctionnalités de MobileMe comme Localiser mon iPhone ne devraient-elles pas être gratuites ? Cela ne devrait pas être une obligation pour Apple en quelque sorte ?

On peut toujours déplorer que certains services payants ne soient pas gratuits. Maintenant, cela ne me choque pas qu'Apple vende des services en ligne à ceux qui le désirent. Disons même que je suis plutôt content que le compte MobileMe ne soit pas obligatoire.

En matière de sécurité, deux reproches sont très souvent faits à Apple : sa non-communication et son manque de réactivité. Ces reproches sont-ils vraiment valables ?

Apple, comme les autres éditeurs, communique une fois que les vulnérabilités sont corrigées.

Concernant sa réactivité, elle n'est pas pire que les autres. Elle dépend beaucoup du type de vulnérabilité. Il est plus facile de corriger un simple bogue qu'un problème de design ou d'architecture.

Beaucoup de spécialistes tirent la sonnette d'alarme par rapport aux problèmes de sécurité sur Mac. Est-ce une bonne chose ? Est-ce légitime ?

Je ne vois aucune raison d'être alarmiste. Mac OS X reste une plateforme peu exploitée.

Par rapport à d'autres systèmes, on pourrait déplorer l'utilisation de librairies ou composants open source parfois un peu anciens et pour lesquelles des exploits sont déjà publiés.

Pour le reste, la plateforme souffre des mêmes problèmes de sécurité que d'autres, à savoir la vulnérabilité au phishing comme vous l'avez mentionné, mais aussi celle qui consiste à faire exécuter du code malicieux par l'utilisateur.

Est-ce que vous êtes d'accord avec les propos de Charlie Miller qui affirme en substance que Mac OS X est "plus sûr, mais moins sécurisé" que Windows 7 ?

Charlie Miller a raison de distinguer "safety" et "security". Ça n'est pas parce qu'un système est plus facile à casser qu'un autre qu'il le sera plus dans la pratique. Charlie Miller a montré que les vulnérabilités exploitables étaient relativement nombreuses sur Mac OS X et sur l'iPhone, même si elles sont d'une manière générale peu exploitées.

La communauté des Mac users s'est longtemps gaussée des problèmes de sécurité de Windows, mais Microsoft a adapté ses processus il y a déjà plusieurs années. Aujourd'hui, le code produit par Microsoft est généralement plus robuste que le code produit par Apple. De plus, à peu près tout ce qui pouvait être facilement exploité a déjà été corrigé du côté Microsoft.

De plus en plus de chercheurs en sécurité s'expriment sur le Mac (ou l'iPhone) et la sécurité. Que recherchent-ils exactement ?

Les chercheurs en sécurité sont motivés par la science, la gloire et l'argent. Ils alternent en général les recherches personnelles, les conférences et les mandats.

La "sincérité" de la démarche se pose quand un hacker réussit à exploiter une vulnérabilité. Il peut alors la vendre ou la publier gratuitement, en informant le vendeur à l'avance ou pas. Il y a en ce moment un débat à ce propos, les hackers étant un peu fatigués de faire de l'assurance qualité gratuitement pour les éditeurs.

En fait, si les hackers cherchent à sensibiliser quelqu'un, c'est plus les éditeurs que les utilisateurs. C'est en effet à eux de sécuriser leurs processus de développement.

Les concours comme CanSecWest produisent une forme de mesure de la facilité d'exploitation des produits, utile pour les éditeurs comme pour les utilisateurs.

Apple a recruté deux trois grands noms ces derniers temps (Window Snyder, Ivan Krstić). A votre avis, Apple cherche-t-elle à passer à la vitesse supérieure à ce niveau là ?

Clairement, oui.

Toujours par rapport à la sécurité sur Mac, comment évolue la situation ? On a récemment fait un sondage qui montre que 80 % de nos lecteurs ne se servent que des outils fournis par Apple pour protéger leur ordinateur.

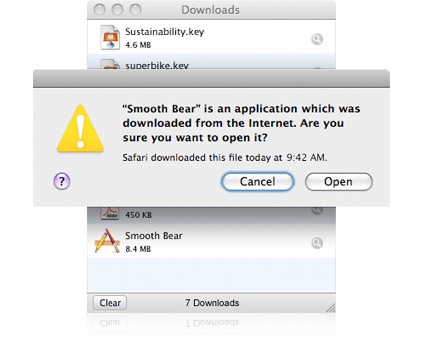

La situation évolue dans le bon sens ! Les dernières versions ont par exemple vu l'apparition du code signé, du principe de quarantaine pour les fichiers téléchargés et du sandbox, qui restreint l'accès de certains processus à certaines ressources. Les plug-ins Quick Look ne peuvent par exemple pas se connecter au réseau.

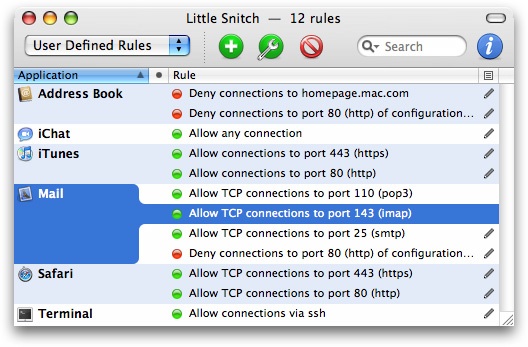

Je pense que l'utilisation du sandbox est amenée à se développer. Il faudrait qu'à l'avenir, on ait la possibilité d'exécuter un programme dans lequel on n’a pas confiance avec un jeu de permissions particulier (par exemple pas d'écriture sur le disque et pas d'accès au réseau). La base technique est là, elle est à peu près utilisable en ligne de commande, mais il manque un bon firewall applicatif basé sur le sandboxing.

Concernant les antivirus, je pense qu'ils ne servent à rien sur Mac OS X, dans la mesure où il n'existe pas de virus au sens strict. À la limite, un "antivirus" pourrait détecter un programme malicieux qu'il connaît à l'avance, ou empêcher de transmettre des fichiers .exe ou .doc infectés à des utilisateurs de Windows.

Il est certainement plus efficace de sensibiliser les utilisateurs aux risques qu'ils encourent (et font courir aux autres) en exécutant du code "non sûr". En effet, le moyen le plus simple de faire exécuter du code malicieux avec les droits d'un utilisateur donné n'est pas d'exploiter un buffer overflow ni d'écrire un "virus", mais sans doute de faire installer un économiseur d'écran à un utilisateur peu averti…

De même, beaucoup d'utilisateurs pourraient se laisser prendre par un programme malicieux visuellement semblable au module "Mise à jour de logiciels" de Mac OS X et qui demande le mot de passe administrateur.

Plus que les antivirus, les firewalls sortants tels que Little Snitch sont sans doute une bonne manière de se protéger.

Dans ce contexte, le développement de plateformes fermées telles que l'iPhone ou l'iPad est tout à fait intéressant. L'utilisateur n'est en effet plus administrateur du système. Peut-être est-ce une bonne solution pour le grand public, du point de vue de la sécurité de leurs données en tout cas.

C'est un point de détail qui amuse beaucoup de monde : Steve Jobs aurait toujours son iPhone en 3.1.2. Cela en dit long sur la problématique des mises à jour non ?

Pour quelqu'un avec autant de responsabilités que Steve Jobs, utiliser un système non patché est extrêmement dangereux. Il court le risque d'être victime d'une attaque ciblée.

En effet, un attaquant peut exécuter du code arbitraire avec les droits de root sur l'iPhone de Steve Jobs, pour peu qu'il réussisse à lui faire ouvrir un lien prédéterminé exploitant un bogue dans CoreAudio, bug patché dans iPhone OS 3.1.3. L'attaquant pourrait alors avoir accès à de nombreuses informations confidentielles sur Apple ou usurper l'identité de Jobs.

Si cette information est vraie, il est surprenant que personne dans l'organisation ne s'assure que les logiciels des dirigeants sont à jour.

Un exemple à ne pas suivre donc ?

Je suis toujours étonné de voir le nombre de personnes qui négligent les mises à jour, ou même qui "attendent pour voir".

La règle de base est d'avoir un système *toujours* à jour.

Déroger à cette règle, c'est offrir sa machine aux scripts "kiddies", qui utilisent des exploits qu'ils trouvent en ligne une fois que les patchs ont été publiés.

Pour en revenir à l'iPhone, Apple devrait encourager l'application des mises à jour de l'OS en supprimant l'obligation de les télécharger avec iTunes puis de synchroniser l'iPhone avec l'ordinateur

Bravo pour cet entretien !

C'est pour ce genre d'articles que je lis macgé :)

Article fort intéressant, qui remet les pendules à l'heure. Et qui rend justice à Miller, expert en sécurité réputé, qui a été injustement chahuté dernièrement (parfois jusqu'à la limite de la diffamation).

C'est une bonne chose d'interviewer de temps en temps des gens réellement compétents.

Extrêmement intéressant en effet !

Excellent article.

Bon, et bien... je vais retourner sous Windows alors puisque c'est bien plus sûr. Il y a un an j'ai switché de Windows au Mac et là, je vais faire le chemin inverse*

*je plaisante:)

Enfin des propos éclairés sur les questions de sécurité et par quelqu'un qui s'y connaît.

Ni inutilement alarmistes, ni béatement optimistes, simplement emplis de raison et de bon sens.

Merci la rédaction. Ça fait comme un grand bol d'air frais.

Retenez bien : "La règle de base est d'avoir un système *toujours* à jour".

Pour ce qui est de la non-MAJ de Steve Jobs sur son iPhone, je pense que depuis le moment ou ça traine sur le web, Apple aurait fait la MAJ si c'était si important que ça.

Je ne remet pas en cause les dires de l'interviewé mais bon, c'est Apple qui fait le soft, je pense qu'ils sont au courant de ce que ça fait ou de ce que ça ne fait pas ;)

Enfin, je l'espère :p

@divoli : troll :o

Donc,

- un Unix moins sûr qu'un Windows : c'est cela, oui...

(dis-je avec un air provocateur :) )

@ eseldorm : il est de notoriété publique que tous ceux qui sont entrés dans le bureau de Steve Jobs pour lui dire de mettre à jour son iPhone sont ressortis par la fenêtre la tête la première et sont décédés des suites de leur chute.

Il en ont même parlé dans 7 à 8 sur TF1.

@innocente : je ne capte pas TF1 d'ici.

D'après mes brèves recherches sur le web, il paraîtrait que je ne manque pas grand chose :p

Je serais Jobs, j'aurai déjà la version OS 4 alpha 3 mais bon :D

cette phrase ne vous a pas choqué ?

"Il paraît en effet que Apple interdit à ses employés de jailbreaker leurs iPhone. Toutefois, Apple pourrait être beaucoup plus dure qu'elle ne l'est avec les jailbreakers. Elle pourrait par exemple supprimer leurs comptes iTunes ou même engager des poursuites dans certains pays."

Je viens tout juste de lire le dernier "Vous et votre mac " et l'auteur de l'article dit que le Jailbreak n'est clairement pas illegal bien que Apple fasse tout pour le faire croire .

Et là, paf, on nous supprimerai les comptes Itunes ; mais de quel droit ???

@lukasmars : @"Et là, paf, on nous supprimerai les comptes Itunes ; mais de quel droit ???"

Faut demander à l'interviewer, c'est lui qui dit cela.

Passons le baratin sur l'iPhone, le caviar dans cet entretien surréaliste, c'est ça :

[quote]Charlie Miller a raison de distinguer "safety" et "security". Ça n'est pas parce qu'un système est plus facile à casser qu'un autre qu'il le sera plus dans la pratique. Charile Miller a montré que les vulnérabilités exploitables étaient relativement nombreuses sur Mac OS X et sur l'iPhone, même si elles sont d'une manière générale peu exploitées.

...[/quote]

En préambule, je rappelle que Miller pour "casser" le Mac utilise une stratégie parfaitement huilée qui est de scruter à l'avance méticuleusement le code Open Source présent (avec avantage) dans Mac OS X. À l'opposé Microsoft et son code fermé empêche toute recherche facile et rapide (surtout dans un contexte de concours où il y a une somme d'argent à la clé...on choisi la facilité) de failles et Miller (tout comme notre expert de cet interview) n'a aucun élément pour affirmer que Mac OS X est moins sécurisé. D'ailleurs c'est complètement faux!

La communauté se "gausse" car la communauté Mac n'a pas de virus, d'autres malwares et autres spywares. Bien évidement cet été de fait prouvé par la réalité que tout Mac et PC users connaissent n'a rien à voir avec la pdm du Mac. Comme il a été discuté dans le précédent article de MacG, l'hypothèse de la pdm n'est que du blabla martelé par les PC fanatiques et répété chaque année par Miller dans ce concours sponsorisé par Microsoft. J'avais donné un exemple. Aux Etats-Unis, dans le secteur sensible de l'éducation (cible de choix pour les hackers) où Apple a plus ou moins 20% de pdm, si l'hypothèse des PC lovers etait vraie, on devrait voir l'effet de la pdm, un signe, une tendance, quelque chose. Pourtant les MacUSers ne connaissent toujours pas de virus, pas de spywares etc......

http://www.macrumors.com/2009/05/22/more-evidence-of-apples-massive-marketshare-growth-in-higher-education/

On a aussi d'autres chiffres intéressants :

http://www.betanews.com/joewilcox/article/Apple-has-91-of-market-for-1000-PCs-says-NPD/1248313624

@ Retenez bien : "La règle de base est d'avoir un système *toujours* à jour".

Rien de tel, égal sous quel système un PC se trouve. Faut faire confiance à son OS, surtout celui du Mac, et surtout éviter des logiciels non reconnus par l'éditeur de l'OS

Ce gars ne m'a pas convaincu. Il fait un peu dans la langue de bois quand on lui demande si windows est plus sur que mac OSX. Il dit qu'il y a pas de virus sur mac pourquoi? un os qui a plein de solutions de sécurité est plus sécurisé qu'un qui n'en a pas?

Le chocolat praliné arrive avec ça

[quote]" Aujourd'hui, le code produit par Microsoft est généralement plus robuste que le code produit par Apple. De plus, à peu près tout ce qui pouvait être facilement exploité a déjà été corrigé du côté Microsoft." [/quote]

Oui cet homme nous dit que le code Microsoft est plus robuste que le code Apple et que tout est corrigé chez Microsoft. Si le code était si robuste et ce qui était facilement exploitable entièrement corrigé, pourquoi tant de problème de sécurité sur Windows?? Ils passent par où les virus, vers et spywares?

D'ailleurs c'est simplement faux.

Windows 7 a souffert de failles critiques dès sa sortie :

http://it.slashdot.org/story/09/11/16/0113249/The-First-Windows-7-Zero-Day-Exploit

http://www.informationweek.com/news/security/vulnerabilities/showArticle.jhtml?articleID=222301040

On avait aussi rappelé le problème dans l'UAC qui permettait une injection de code et son exécution :http://www.pretentiousname.com/misc/win7_uac_whitelist2.html

Est-ce que c'est corrigé???

Daito, pourrai tu m'éclairer sur un paradoxe dans ton raisonnement :

Tu sous entends que la base open source de OS X est la plus poreuse aux attaques; soit ; pourquoi pas après tout.

Mais ensuite, toi ( comme d'autres ) mettent en avant Free BSD , OS de loin le plus sécurisé et sur laquelle s'appuie en partie le noyau darwin, ce qui en ferai son excellence .

Tu n'y vois pas une énorme contradiction ?

Alors l'open source, c'est bon ou mauvais au final ?

Parce que l'expression " avoir le cul entre 2 chaises" , tu l'illustres parfaitement.

D'autant plus que si mes souvenirs sont bons, Miller la semaine derniére disais que sur les 30 failles qu'il avait trouvé, plus de 20 concernaient Aperçu ...rassure moi, Aperçu , c'est bien du code propriétaire et fermé ?

https://www.macg.co/news/voir/147571/cansecwest-30-vulnerabilites-critiques-sur-mac-os-x

@lukasmars

Clairement du même avis.

Pour répondre à la question que tu te poses, c'est à mon avis un avantage et de loin. Mais à la condition expresse que Apple n'intègre vite les patchs de sécurité. Et par vite j'entends au moins aussi vite que les grandes distrib Linux par exemple. Je ne vois aucune excuse valable qui fasse que Debian, Canonical, Red Hat, Novell et compagnie arrive à le faire et pas Apple. C'est d'autant plus inexcusable que Apple dispose de moyen humain et financier bien plus important que les sociétés (ou autre pour Debian) et que sur ces composants Open Source le code le correctif leur arrive tout cuit dans le bec et qu'il ne reste plus que les phases en situées en aval à traiter : intgration, tests de non-regression et déploiement. Si quelqu'un à une réponse valable à cet état de fait, je suis curieux.

En souhaitant pour nous tous que Apple n'apprenne pas cela de manière trop abrupte. Parce que ce jour là ça sera à nos dépends.

My two cents ...

J'aime bien MacGé, qui est un des rares sites (Mac et PC confondus) à faire autre chose que des simples brèves, les interviews et les petits dossiers (avec du recul) sont vraiment un gros plus.

@cloudy

Tu as des éléments de réponse dans l'interview. Apple ménage la chèvre et le choux, la complexité Unix et la simplicité d'usage pour ses utilisateurs. Les éléments Opensource qui tardent parfois à être corrigés ne sont pas essentiels au système, ne sont pas activés par défaut et requièrent des utilisateurs avertis, qui vont eux-même chercher ce qui leur manque, à l'exemple d'Apache.

Apple est beaucoup plus réactive si c'est Safari ou QuickTime qui est concerné par une faille.

Je ne dis pas qu'elle a raison ou tort, je constate comme vous. Et puis, il y a eu l'année dernière le très mauvais exemple Java... six mois le cul à l'air.

Contrairement à daito, je plussoie la partie sur la distinction faite par Charles Miller. MacOS X est beaucoup moins riche en mécanismes de sécurité que Windows Vista/7 . J'ai cité Mac OS X, mais on peut en dire autant de la plupart des distributions Linux ^^.

Mais le système à base d'Unix en a également beaucoup moins besoin, les failles purement architecturales étant moins nombreuses, et plus facilement corrigeables, car l'OS se traîne beaucoup moins de vieilles versions en entreprises, avec lesquelles il faut absolument garder une certaine compatibilité. Restent en revanche les petites failles liés aux composants open-source, pour la plupart déjà corrigées partout sauf chez Apple, un peu feignasse pour le coup.

Au passage, pour ceux que la sécurité informatique intéresse, ce mois-ci dans MISC (bimestriel spécialisé sur le sujet) une présentation des atouts de Mac OS X en tant que plate-forme pour effectuer des tests de pénétration (vérification de la sécurité de systèmes/réseaux), et notamment d'AppleScript/Automator pour la partie automatisation de la chose.

Également un long article (10 pages) sur la méthode employée pour trouver les faille de gestion des SMS sur iPhone.

C'est une revue très technique, mais également très référencée et très bien écrite, et le néophyte intéressé peut extraire une vision globale de la plupart des articles (pas tous, certains sont ultra-spécialisés, mais c'est une minorité ^^).

"À mon avis, Apple a raison de ne pas autoriser ces accès"

"Sur la réactivité, ils ne sont pas pires que les autres"

"Du point de vue de la sécurité, Apple a tout à fait raison de critiquer le jailbreak"

"Maintenant, cela ne me choque pas qu'Apple vende des services en ligne à ceux qui le désirent."

Bien bien bien: un discours cohérent et qui sort de la logique trop souvent "only bad" quand il s'agit de se faire mousser au sujet d'Apple.

Il y a des critiques légitimes. Il y a surtout beaucoup de recul (et visiblement certains ont lu l'interview en biais et en manquent eux, de recul).

@lukasmars,

Je crois que tu n'as pas du tout compris ce que j'ai voulu dire.

À la question si l'Open Source c'est du bon, je réponds bien sûr OUI. Bien sûr que tout le pan de Open Source de Mac OS X est une force, une qualité, tout ce que l'on veut.

J'ai pas du chercher à dire du mal de l'Open source. Il y a des failles dans le code Open Source comme il y en a dans le code d'Apple, c'est normal!

Ce que je pointe est la chose suivante : dans le cadre du concours CanSecWest où la tâche principale est de hacker le plus rapidement possible une plateforme pour une somme d'argent, Miller se tourne principalement vers le code Open Source de Mac OS X pour en chercher rapidement des failles laissant la tâche laborieuse et plus difficile d'en trouver dans le code propriétaire unique de Microsoft.

D'ailleurs au final, c'est Miller qui donne une mauvaise image du code Open Source à systématiquement pointer une faille dans son code+ un exploit dans ce concours stupide.

[quote]D'autant plus que si mes souvenirs sont bons, Miller la semaine derniére disais que sur les 30 failles qu'il avait trouvé, plus de 20 concernaient Aperçu ...rassure moi, Aperçu , c'est bien du code propriétaire et fermé ?

[/quote]

Je parlais spécifiquement des exploits utilisés dans le concours. D'ailleurs, c'est marrant, Miller révélait 30 failles dans Mac OS X mais est resté bizarrement mué sur le cas Windows.

au début quand j'ai vu au début que des petits voleurs de merdes qui n'ont rien foutre de leurs journées* allaient se rencontrer au canada, je croyais qu'on allait les empêcher, mais je vois que non, mais est-ce alors à cause de ceci qu'on les laissent faire, et que des gens perdront tous en deux minutes

"Les concours comme CanSecWest produisent une forme de mesure de la facilité d'exploitation des produits, utile pour les éditeurs comme pour les utilisateurs."

*excusez-moi d'être vulgaire et agressif mais j'ai toujours eu horreur des hackers depuis le premier qui est arrivé sur mon pc.

sympatique interview.

Merci a macgéneration :)

Juste encore un petit mot en passant. Déjà l'année dernière le Miller nous avait ressorti son blabla du Mac plus sûr mais moins sécurisé, le pdm, gnagna.....exactement la même chose.

http://www.appleinsider.com/articles/09/03/26/pwn2own_contest_winner_macs_are_safer_than_windows.html

Ce sera la même chose l'année prochaine et on aura le même débat. Et l'année prochaine on aura toujours pas de virus sur Mac et il y aura toujours plus de Mac.

Ayant lu plusieurs articles (et réactions) très bien documentés sur le même sujet, sur un site concurrent (MacBidouille pour ne pas le nommer), il en ressortirait que :

Le hacker romantique qui va passer des semaines à trouver des failles dans un système pour la gloire, c'est fini, aujourd'hui, la quasi totalité des attaques n'ont qu'un but : rapporter de l'argent, avec, derrière, de grosses organisations criminelles type mafias ...

Pour ces gens là, le botnet est l'outil idéal

Un botnet, c'est, par exemple, un million de machines "zombies", soit des machines dont une partie de la bande passante réseau (internet) est utilisée à l'insu de leur propriétaire

Ça sert par exemple à envoyer 100 millions de spams dans des temps très courts, l'origine des spams étant l'IP des machines infectées (le vrai coupable est intraçable), ou à faire tomber des serveurs avec 1 million de machines qui vont toutes lancer la même requète à la même seconde, etc ...

Ils se contrefichent des données présentes sur votre dd, ou même du numéro de votre CB, les transactions bancaires (hors paradis fiscaux) laissent toujours des traces ...

Pour ça, il faut d'abord repérer des failles dans un système, et les exploiter, sur le plus grand nombre de machines possibles

Voilà le noeud du problème pour le hacker : infester le plus de machines possible, pour avoir un botnet vraiment top

Or Windows fait à vue de nez 94-95% du marché, MacOS étant à 3-4% au niveau mondial

Il est donc beaucoup plus rentable pour un hacker d'exploiter une faille Windows qu'une faille sur OSX, c'est mécanique, c'est lié aux parts de marchés de chacun des OS

C'est pourquoi OS X est aujourdhui relativement à l'abri ...

@daito dommage tu as raté l'article qui est fort interessant, pour te focaliser sur Apple est parfait et de le prouver à ta manière, une fois de plus tu n'as rien compris.

Autre point

(N'étant pas dev, je n'utilise peut être pas la bonne terminologie, mais l'idée est là ...)

W utilise un système d'adressage aléatoire, c'est à dire qu'une partie du code W n'est jamais rangé deux fois de suite au même endroit

A chaque boot, la routine "bidule" par exemple, est rangée à un emplacement aléatoire, ce qui complexifie considérablement le travail des hackers

Mac OS lui ne fonctionne pas (encore) sur ce principe, la routine "bidule" étant toujours rangée au même endroit, ce qui le rend, c'est un fait au moins à ce niveau, plus vulnérable que W

L'idée c'est qu'en exploitant une faille de W on va toucher pratiquement 95% des ordinateurs de la planète, et si c'est compliqué, ça reste malgré tout nettement plus rentable que d'exploiter une faille de Mac OS, raison pour laquelle Mac OS est pratiquement ignoré des hackers

Voilà ...

Merci d'éviter les noms d'oiseaux type "troll" et autres, je suis sur Mac depuis 1989, et j'ai acheté (et fait acheter) des dizaines de machines Apple

@ olive28;

Absolument. D'ailleurs il suffit de se rendre sur la discussion du forum de MacBidouille pour comprendre l'ensemble des mécanismes qui sont fort bien expliqués (notamment dès la page 2 via les posts du dénommé SartMatt).

http://forum.macbidouille.com/index.php?showtopic=322651&st=30

reye > ceux qui se réunissent aident au contraire à améliorer la sécurité des systèmes. Je préfère que ça soit un expert qui donnera la faille à Apple plutôt que quelqu'un qui l'utilisera pour exploiter mon ordi...

olive28 > cependant, plusieurs problèmes arrivent :

- Mac OS X devient de plus en plus populaire, donc plus intéressant à viser

- Windows devient de mieux en mieux protégé

- alors que pendant des années, il y avait 80% de Windows XP, on va se retrouver avec 90% ou 80% répartis entre Windows XP, Vista, 7, 8 => si les malwares ne sont pas compatibles, ça risque d'être moins rentable de coder (des malwares) sous Windows

Sous Windows, j'ai un jour téléchargé un kit de cartes pour Unreal Tournament 2004 sur un site qui me paraissait de bonne foi... paf ! je me suis choppé un virus. [b]Aucune faille exploitée[/b], l'OS ne pouvait rien faire. Maintenant, j'évite de télécharger à part sur des sites qui ont vraiment bonne réputation.

Personnellement, ça m'embêterait d'en arriver là sous OS X :(

@ d9pouces;

C'est iPhone OS qui devient de plus en plus populaire et qui est de plus en plus exposé, comme indiqué dès le début de l'interview.

Certes, il y a de plus en plus de Mac vendus, mais dans un contexte où il y a également de plus en plus de PC vendus. La pdm de Mac OS X n'évolue que très faiblement, on en est à environ 4 à 5 % de pdm, Mac OS X ne peut être considéré que comme un OS ultra-minoritaire. C'est sans aucun doute plus sa faible pdm que son architecture UNIX qui le protège, et malgré la faible réactivité d'Apple à ce sujet (d'ailleurs j'attends toujours la supposée mise à jour de QuickTime en 7.6.6 qui devait corriger des failles de sécurité).

Il sera de toute façon toujours plus rentable de coder des malware pour Windows, même si celui se partage entre plusieurs versions.

Mais en quoi l'architecture UNIX protège OS X ? La plupart des malwares actuels de Windows n'exploitent plus la moindre faille, uniquement la naïveté de l'utilisateur.

@olive28: "(...) aujourd'hui, la quasi totalité des attaques n'ont qu'un but : rapporter de l'argent, avec, derrière, de grosses organisations criminelles type mafias ..."

Ti as raison, bien évidemment : plus les systèmes sont sécurisés, plus la recherche et l'exploitation de failles coûtent cher (en argent, en connaissances techniques, en matériel). Au bout d'un moment, seules des entités bien organisées et qui visent le retour sur investissement maximum peuvent se lancer dans ce genre d'activités illégales. On parle donc bien d'organisations de type mafieuses.

[quote]daito dommage tu as raté l'article qui est fort interessant, pour te focaliser sur Apple est parfait et de le prouver à ta manière, une fois de plus tu n'as rien compris.[/quote]

Non je n'ai rien raté, je crois que j'ai compris que Windows n'est sûrement pas l'OS avec un code parfait sans faille comme notre expert tente de le prouver (c'est surréaliste de dire des trucs pareils) et à aucun moment je dis qu'Apple est parfait.

À ceux qui se rattachent encore au pdm.

Je donne un exemple précis et on ne réponds pas. C'est incroyable la mauvaise foi.

Prendre la part de marché mondial comme ça en y incluant tout et n'importe quoi n'a pas de sens. Et certains feraient mieux de réfléchir au lieu de citer bêtement des postes provenants d'autres sites.

Encore une fois, les hackers choisissent quelles familles d'utilisateurs ils vont attaquer en privilégiant un secteur peu protégé. Encore une fois Apple a une pdm de plus ou moins 20% dans le marché de l'éducation (un secteur sensible et qui serait idéal pour les attaques).

Prenons un exemple, la pdm d'Apple dans l'Université de Virginie aux Etats-Unis en 2008 qui était de 37%.

http://www.macrumors.com/2009/05/22/more-evidence-of-apples-massive-marketshare-growth-in-higher-education/

Si on reprend l'exemple que Divoli cite du forum de Macbidouille (comme il n'a pas d'arguments) mais on l'applique au secteur de l'éducation aux Etats-Unis avec l'université de Virginie (qui serait alors prix pour cible par les hackeurs).

Etape 1: 620 Windows, 370 Mac

Etape2 : 19220 Windows, 6845 Mac (50 contacts par utilisateurs infectés).

Etape3 : 595820 Windows, 126632 (on tombe à un ratio de 4).

Donc avec 126632 machine infectée en théorie pour les Mac juste à l'étape 3, je ne comprends que des hackeurs [b]passent à côté d'une telle manne financière alors qu'un expert rappelle chaque année dans un concours médiatisé que le Mac est moins sécurisé que le PC/Windows[/b]

Prendre l'exemple de la pdm de Mac OS X dans tel marché et dans tel pays n'a aucun sens.

Je me réfère à la discussion qui a eu lieu sur MacBidouille puisque de nombreux arguments fort intéressants et fort instructifs ont déjà été exposés là-bas. Je laisse les lecteurs en juger (via le lien que j'ai mis précédemment).

Persister à vouloir considérer Miller et maintenant Seriot comme des experts un peu nazes et fumistes, à la solde de Microsoft et avec une attitude malveillante envers Apple, je n'appelle pas cela avoir des arguments.

N.B: Les malware existent sur Mac (essentiellement des trojan, également appelés chevaux de Troie), mais ils sont infiniment moins nombreux que sur PC. Dire qu'il n'existe pas de malware n'est ni correct ni très responsable par rapport aux lecteurs de ce site. Apple a d'ailleurs pris les devants, puisque un anti-malware a été intégré à Mac OS X 10.6 (même si finalement il n'a pas grand chose à détecter, les malware étant fort peu nombreux, et encore faudrait-il que cet anti-malware soit correctement mis à jour pour qu'il soit fiable).

https://www.macg.co/news/voir/136134/snow-leopard-a-bien-un-anti-virus-integre

De toute façon, les problèmes de sécurité ne se résument pas aux malware, comme l'a également rappelé Seriot (le phishing en est un exemple), c'est une problématique bien plus vaste.

Pourquoi ça n'a pas de sens?????

Il n'y a pas de hackers aux Etats-Unis?????? Les étudiants ont des systèmes de protections super sophistiqués que les hackers ont trop peur d'affronter???

Bien sûr que mon exemple a un sens. Dans un marché naturellement ouvert à l'attaque de Hackers et où Mac OS X a une pdm suffisamment attrayante (surtout si en plus selon certains il n'est pas sécurisé) je ne comprends pas pourquoi les étudiants de l'université de Virgine n'ont eu ni virus, ni vers, ni spywares si la pdm avait un rôle si crucial!

Oui Miller est un clown qui joue avec les médias pour se montrer et exister avec la mise en oeuvre d'exploits idiots qui ne montrent rien du tout.

Quand à Seriot, c'est juste son passage sur Windows/Mac OS X avec la pureté du code Windows sans faille qui est juste une énorme plaisanterie. Je ne suis même pas sûr qu'il croit ce qu'il a dit!

Je me demande ce que donnerait le croisement d'un "d...." et d'une "s......" !

[url=http://www.youtube.com/watch?v=kHmvkRoEowc]Un truc comme ça[/url] (remplacer Britney par Apple).

Non non, vous ne m'en réservez aucun !

Avant de lire cet article, je croyais que beaucoup de macs users étaient "aveugles" par rapport aux risques qu'ils peuvent encourir; mais puisque il faut 1 million d'ordinateurs hackés pour avoir un bot efficace...

Je crois quand m^me que les bandes type mafia doivent s'intéresser ou s'intéresseront aux macs pour récupérer des numéros de CB. Le mac étant plus cher, ils pensent peut-être que les comptes en banque sont plus fournis.

(J'utilise des macs depuis 2000 dans les écoles et j'ai un imac depuis 2006 mais je considère que je suis encore un mac noob car j'ai encore beaucoup de réflexes windows)

"Aujourd'hui, le code produit par Microsoft est généralement plus robuste que le code produit par Apple."

Ah bon, il faudrait qu'il le prouve avec des chiffres. Sinon, ça c'est du vent. Comparons le vecteur d'attaque le plus important: le navigateur internet.

Si je regarde et compare Internet Explorer 8 et Safari 4, tous les deux mis sur le marché en 2009. Sur la base de données secunia, (on parle donc des failles connues).

http://secunia.com/advisories/product/21625/

http://secunia.com/advisories/product/25519/

IE 8 totalise 32 vulnérabilités et Safari 4 totalise également 32 vulnérabilités. On notera que Safari est basé sur webkit donc open souce ce qui permet une plus grande visibilité du code (des analyses statiques sont par exemple directement possibles sur le code source pour déterminer des failles) et que le code source de IE 8 est totalement fermé.

On remarque de plus que le taux de failles non corrigées est de 17% pour Safari, dont la plus sévère est notées comme peu critique, i.e., peu dangereuse. IE 8 totalise un taux de 44% de failles non corrigées dont la plus sévère est notée comme modéremment critique, i.e., la comparaison parle donc d'elle-même.

Donc dire que le code de Microsoft est plus robuste c'est un déformation de la réalité assez vulgaire, surtout qu'il donne aucun chiffre, aucun fait pour prouver ce qu'il dit. Et en regardant, IE 8 vs Safari 4, ce n'est pas le cas.

C'est le risque de faire des interviews avec des gens qui peuvent balancer n'importe quoi avec la certitude qu'ils sont entendus comme étant une vérité absolue sans qu'ils soientt repris par la personne en face qui manque de connaissances des faits et du problème en général.

"Charlie Miller a raison de distinguer "safety" et "security". Ça n'est pas parce qu'un système est plus facile à casser qu'un autre qu'il le sera plus dans la pratique. Charile Miller a montré que les vulnérabilités exploitables étaient relativement nombreuses sur Mac OS X et sur l'iPhone, même si elles sont d'une manière générale peu exploitées."

Où sont les chiffres? Miller ne donne jamais explicitement des chiffres sur le nombre de faille d'un système donné, c'est faux de dire cela, Miller trouve des failles et montre qu'il peut les exploiter. Il ne donne pas des comparaisons chiffrées sur le nombre de failles.

En théorie, Mac OS X pourrait avoir plus de failles que windows (je parle là que du système d'exploitation) car Mac OS X inclut un grand nombre de projets/composants open source, donc au final le nombre de lignes de code est plus grand et plus le risque de faille par 100, 1000, 10000 ou 100000 lignes de code est plus grand. Mais cela dans les faits est peu problèmatique car ces failles potentielles si découvertes sont rapidement corrigées. Mais cela c'est théorique, je ne crois pas que dans les faits Mac OS ou l'iphone ont plus de failles connues que des systèmes basés sur windows.

" De plus, à peu près tout ce qui pouvait être facilement exploité a déjà été corrigé du côté Microsoft."

Franchement il peut pas dire cela. J'étais sur le point de prendre son interview avec sérieux, mais ça c'est risible et cela montre qu'il cherche à faire du sensationnel. Il peut pas dire cela sérieusement. Encore une fois la personne qui l'écoute et rapporte ses propos ne le reprend pas sur cela, c'est vraiment navrant.

Je cite toujours cet example tellement il est d'actualité, il existe un problème sérieux d'injection de code dans l'implémentation de l'UAC dans windows 7

http://www.pretentiousname.com/misc/win7_uac_whitelist2.html#release

La seule chose que Microsoft a fait jusqu'à présent pour régler ce problème (en fait de comception) c'est de lister le hack comme un malware depuis Juillet 2009 mais c'est facilement contournable en recompilant le code d'attaque avec, ironiquement, les outiles Visual Studio 2010.....de Microsoft.

De plus, il nout dit cela lorsque en même temps une faille majeure dans IE 6 et IE 7 est toujours actives (connus pour les attaques visant Google notamment)

http://secunia.com/advisories/38860

Et donc oser dire que du coté de Microsoft "à peu près tout ce qui pouvait être facilement exploité a déjà été corrigé", c'est vraiment se moquer des personnes qui ont pris le temps de l'écouter.

Franchement Macgénération, vous avez pas pris le meilleur........

Et puis hacker les postes des macfans, pour récupérer quoi ?

Tous les voyoux de la planète savent que Apple est passé avant eux, et qu'il n'y plus que quelques cents sur leurs comptes.

C'est l'éco système maison :)

En parlant du livre blanc écrit par Sériot, il est plus que discutable.

A part d'être mal écrit, il nous décrit des points d'entrée potentiels où un spyware pourrait collecter des données dans des caches qui sont des fichiers plist. Ces données peuvent être relatives à la cache de maps, youtube, mobilesafari, accontsetting, etc... Bien.

On peut discuter sur la validité qu'Apple autorise à lire ces caches sur cet emplacement du système de fichier or il ne le fait. A part nous dire que cela est possible sans que l'utilisateur le sache, il nout dit pas en quoi cela n'est pas utile pour une application qui ne soit pas un spyware. On peut imaginer une application qui puisse vouloir accéder à ces données, par example une application qui veut savoir les dernières connexions wifi réalisées sans pour pourtant à des fins criminels, etc....

Il parle également que l'adresse book est accéssible par n'improrte quelle application via une API publiée. Il note justement que cela est également possible sur Mac. On comprend tous l'utilité de cela pour une application mais il semble l'ignorer. Mais on peut en effet discuter si Apple doit alerter à chaque fois qu'une application lit la base de donnée du carnet d'adresse.

"but also a “notes field”, in which many Mac users store sensitive data such as door codes or bank accounts."

Je ne crois pas que des gens avec un minimum de lucidité puissent stocker de telles données par simple peur que leur portable puisse être volé. Cet argument est quand même peu acceptable et montre la faible qualité du papier et la faible qualité de son processus d'évaluation.

Pire, lorsqu'il aborde le processus de validation d'Apple, il liste des processus de vérification qu'Apple peut utiliser, analyse statique ou dynamique, et conclut que cela n'est pas suffisant puisque perfectible. Or dans son papier il ne fait que des suppositions assez limitées sur comment sont réalisées ces analyses. Je cite

"The static analysis probably consist of dumping the strings in the binary

file — say with the “strings” command — and checking them against a

black list of forbidden class and method names as well as file paths. "

"The dynamic analysis probably consists in running the “I/O Activity”

instrument in Apple’s Instruments application and checking the paths of

opened files against a black list of forbidden paths."

Il emploit le terme de probablement et donc suppose qu'Apple ne réalise que ce qu'il pense qu'elle réalise pour ses tests. Sa conclusion est donc en fait très improbable.

Sur les APIs privées il note:

"However, a real spyware author probably wouldn’t mind and would take

advantage of Ob jective-C’s ability to lookup classes and selectors by name at

runtime. This way, he could define them remotely or obfuscate their usage."

Apple utilise plusieurs techniques pour détecter cela.

De plus,

"The short answer s: not at all! SpyPhone uses various informations to estimate the location, "

Entre estimer assez grossièrement à des pas de temps qui sont de toute manière élevés et une évaluation précise, il y a une grosse différence.

"A detective, an evil competitor or even a jealous husband may be inter-

ested in stealing the personal data in an iPhone to which they have physical

access. All that is needed to do so is a Mac, a 99 USD Apple developer

license and a USB cable."

Donc on va imaginer le mari jaloux s'inscrire sur le site developer sans rien connaitre en la matière juste pour tracker sa femme. Risible argument.

"For example, French Prime Minister Fran ̧cois Fillon (figures 15

and 16) is very proud of his iPhone and takes it everywhere. Fillon is a

native of the French region called la Sarthe, where he also has his political

roots. There is a significant likelihood that he would download an iPhone

application designed to provide local breaking political news. It does not

take much imagination to see the potential for damage in such a scenario."

Ah bon le gouvernement n'a pas de service de sécurité pour ses ministres notamment pour la validation de la sécurité des téléphones portables. Donc un premier ministre d'une grande nation utilise juste son téléphone comme ça sans la moindre contrainte? Difficile à croire..... Argument foireux, et c'est incroyable que cela est accepté dans dans une publication.

Je vais pas m'attarder, il y a d'autres points discutables dans ce papier.

"Je vais pas m'attarder,"

Merci !

A tous les "adeptes" de la part de marcher pour justifier l'absence de virus et autre sur mac:

En fait c'est parce que tous les hackers sont sur mac ;-)

restons terre à terre:

pas de virus,

pas de spy,

pas de trojan (ou pas efficaces),

les risques de pishing et autres usurpations sont là, mais ne dépendent pas du système...

Arrêtez avec la vulnérabilité du mac, mais restons parano ça vaut mieux...

Par contre, c'est pas cet article qui va inquiéter.

@Divoli,

Quand je parle de malwares, je parle spécifiquement et spécialement des virus et vers.

Pages