High Sierra révèle le mot de passe des volumes APFS chiffrés à la place de l'indice [màj]

Mise à jour — Apple a livré une version "supplemental" de macOS 10.13 qui corrige le bug.

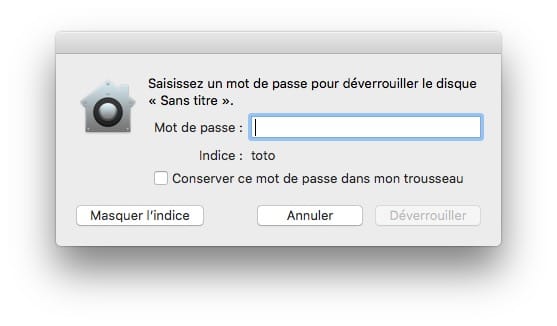

Sur macOS High Sierra, un bug embêtant affecte les volumes APFS chiffrés. Un développeur a remarqué que le système révélait le mot de passe de ces volumes à la place de son indice.

Nous avons reproduit ce bug sur la bêta de macOS 10.13.1, qui ne corrige donc pas le problème. Dans l’Utilitaire de disque, il suffit de créer un volume APFS chiffré, entrer un mot de passe (« toto » dans notre cas) et un indice (« notre mdp habituel »), puis une fois créé, éjecter le volume et le monter. L’indice affiché par la boîte de dialogue n’est pas l’indice que nous avions saisi, mais le mot de passe (qui fonctionne bien).

il est sur un SSD ?

Mon système de boot est sur SSD.

Mais le disque en question est un disque dur externe classique (et ancien, un ioméga 500 Go) sur lequel j’ai fait le test.

@jmquidet

Oui donc ce n'est pas un volume APFS chiffré... or il semble que ce "bug" ne concerne que les APFS chiffrés.

Ben… si, je l’ai chiffré et formaté en APFS.

Pour le lire il me demande bien le mot de passe et m’indique correctement l’indice!

Comme quoi promettre monts et merveilles et ne pas tenir le choc avec un truc aussi "gros" ça fait un peu amateur et équipe pas très rigoureuse sur ce chapitre.. Ben en fait comme son nom l'indique, pour le moment du moins, c'est HS quoi !

Question. Je veux faire une clean install de macOS High Sierra. Par défaut il formate en APFS. Si je formate comme dit dans l’article en APFS chiffré, ça va changer quoi pour moi, particulier. Est ce utile de chiffré ou pas? Avant je ne le faisais pas sous les anciens OS. Je laissais tout par défaut.

Est ce que au quotidien ça a un impact ou pas? Si ça n’en a pas, pourquoi se priver du chiffrage?

Est ce que vous, vous chiffré ou pas ?

@indecence :

Si tu ne chiffres pas un disque externe, n'importe qui peut y accéder sans mot de passe il me semble.

Chapeau la pomme!

Excellent indice !

Mais pauvre mot de passe.

Sans rire, personne n’est choqué que le mot de passe habituel de MacG soit « toto » ?

OK, je sors !

Magnifique ! ?

Après les débâcles d'iOS 11 que j'ai pu BIEN SAVOURER sur mon 6s, je vais décidément attendre la vague de correctifs à venir avant de passer à High Sierra...

Ce qui serait intéressant, ce serait que quelqu’un (idéalement, quelqu’un de MacG, pour pouvoir ensuite mettre l’article à jour) avec High Sierra sur sa machine crée un volume APFS chiffré, mais en ligne de commande, en utilisant diskutil.

Ça permettrait de cerner un peu mieux où se situe le problème : si, dans ce cas-là, le mot de passe n’apparaît pas comme indice au montage suivant, alors on saura que le bug est bêtement dans l’interface graphique de cette fonction dans l’Utilitaire de disque.

Dans le cas contraire, ça peut être le même genre de bug tout bête, mais un niveau plus bas, dans la bibliothèque utilisée pour faire le boulot… ou ça peut être un bug bien plus subtil et vicieux. :-)

Je suis sûr que cela va être corrigé rapidement.

Soyons indulgents !

Juste une petite faute de parcours.

Apple ne nous décevra jamais.

Apple ne vous décevra peut-être jamais, mais quand à nous, merci de nous en laisser juges !

La honte!

Oh my god ! On touche le fond ... Bravo Apple ! Quel bande de nazes ! :(

Plus de 5 ans que Microsoft teste et déploie à petits pas ReFS, qui n’est toujours pas utilisable pour booter. Et qui se fait allumer pour sa prudence.

Ouaip.

Ils n’ont pas tort je trouve, de prendre leur temps, quand on voit la merde que nous livre Apple. La pomme nous habitue à une qualité descendante depuis quelques années, et la tendance ne va pas à l’amélioration. C’est moche.

Je vais adopter une saine politique de réserve, 6 mois d’attente avant d’adopter toute nouvelle release majeure d’Apple. Ca devient nécessaire.

Si c'était Google, Samsung ou Xiaomi, même la rédaction de MacGé aurait sorti son attirail de nez rouge strapontin et chapeau pointu pour se marrer.

Mais il s'agit de la boite qui est chère car "elle maîtrise le hardware et le software".

Depuis l'annualisation du développement des nouvelles versions de MacOS X, on assiste au désastre de ce dernier en niveau de régressions diverses et de bugs... Avec le désastre du hardware, de plus en plus fermé, on se demande encore où se trouve le supplément d'âme qui caractérisait le mac autrefois...

Ce qui m'afflige le plus est que ce genre de nouvelles du monde Apple ne me surprend même plus...

Sérieux ! ? En rire ou en pleurer ? ?

Il est quand même à noter , pour ceux qui connaissent autre chose que MacOS , que l’informatique rime automatiquement avec bug depuis la nuits des temps , mais bien sûr je ne cherche aucune excuse à Apple (ça c’est pour pas me faire traiter de fanboy au passage)

Je pense que le problème chez Apple en ce moment se situe au niveau du service de Qualification qui laisse passer ce style de bug :

Soit à cause d’une réduction de ce service (n’oublions que l’OS est gratos désormais) soit par manque de procédure efficaces .

En l’occurrence si la qualification de ce chiffrage a été faite , les tests ont été fait trop rapidement en mettant comme MacG "Toto" en mot de passe puis pour aller vite la même chose dans l’indice , et donc la hop ça passe la qualif ...

Soit la qualification sur ce chiffrage qui n’est pas nouveau en soit a tout simplement été zappé.

Mais bon MS en a déjà pondu d’aussi belles malgré que son OS soit payant .

Mais là encore , je le précise à nouveau , ce n’est pas une excuse pour Apple , mais plutôt un éclairage supplémentaire pour ceux qui semblent vouloir nous faire croire qu’Apple craint plus que ses compères .

Pages