Un hub USB-C peut être piraté à votre insu avec un simple Raspberry Pi

Si la question de la sécurité se pose beaucoup sur les logiciels, la question du matériel est moins mise en avant. Et pourtant, beaucoup de périphériques USB peuvent être détournés, piratés et modifiés assez facilement. Et le problème peut aussi toucher des objets a priori anodins comme un hub USB-C.

Un exemple avec un Raspberry Pi Zero

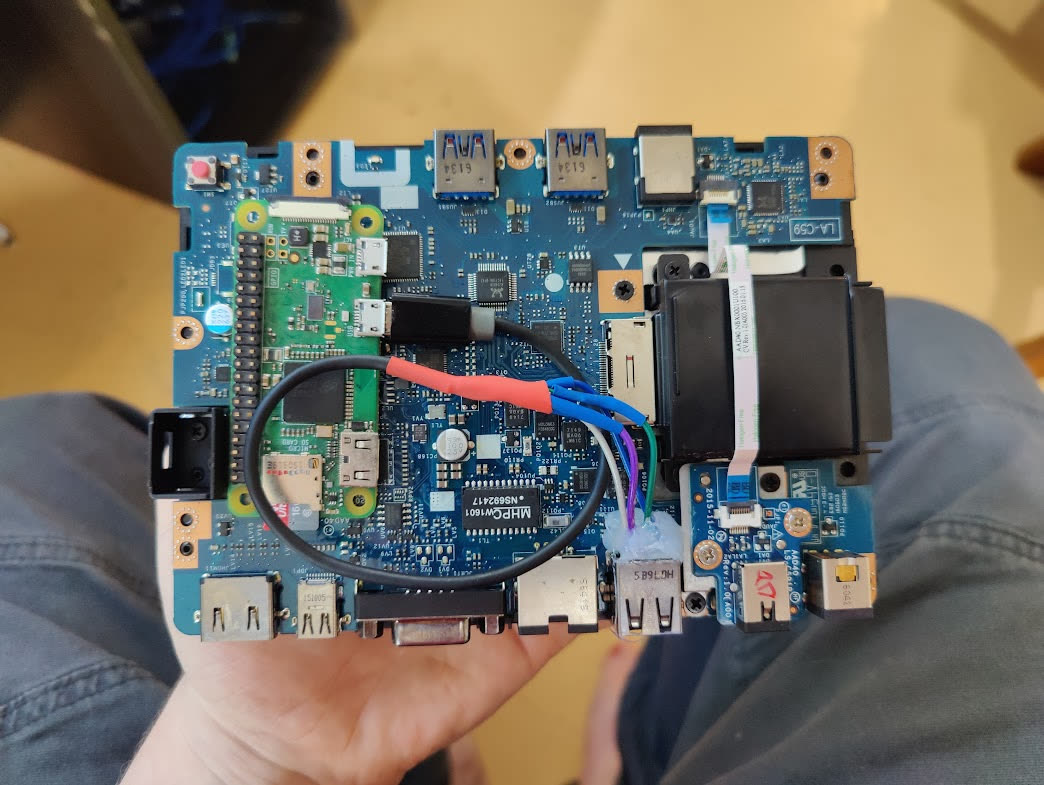

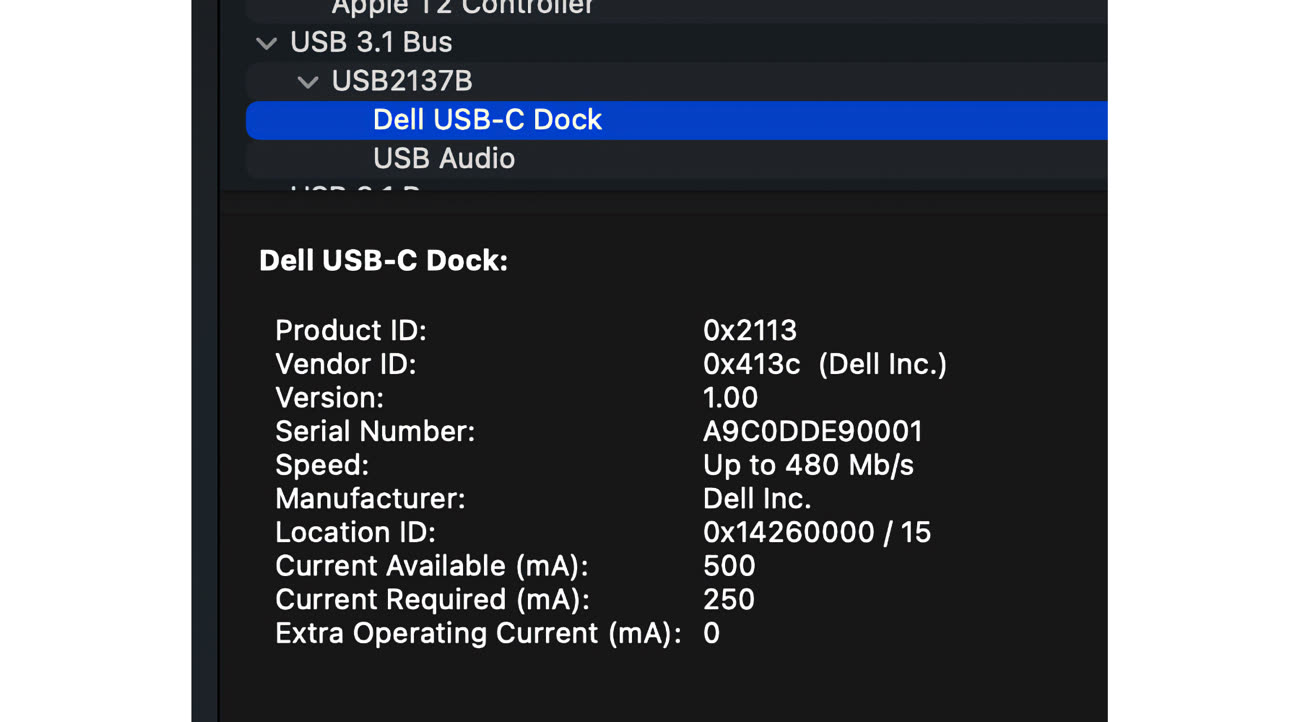

L'exemple montré par Lachlan Davidson chez Aura Research est assez éloquent, car il nécessite peu de matériel. Il a en effet modifié une station d'accueil Dell WD15 pour y intégrer un Raspberry Pi Zero. La petite carte est très compacte et s'intègre facilement dans le boîtier, en détournant — avec quelques points de soudure — un des ports USB-A du boîtier. Une fois la station d'accueil refermée, la modification est invisible et la différence de poids infime : la carte ajoute une dizaine de grammes à un appareil qui en pèse plus de 400. Le programme installé sur la carte peut même s'identifier comme un périphérique légitime, pour cacher sa présence.

Une distribution GNU/Linux adaptée

Avec une distribution GNU/Linux adaptée — P4wnP1 A.L.O.A. —, la carte devient invisible du point de vue de l'utilisateur et les programmes installés permettent différentes attaques. Il est possible d'intercepter le trafic réseau (la carte est vue comme un adaptateur Ethernet), de récupérer les données sur les périphériques branchés au hub ou même d'émuler une souris ou un clavier pour automatiser des tâches. Et dans le cas présent, il s'agit uniquement d'une preuve de concept : la distribution a été pensée pour les personnes qui doivent tester la sécurité, et pas pour des hackers qui voudraient réellement dérober vos données.

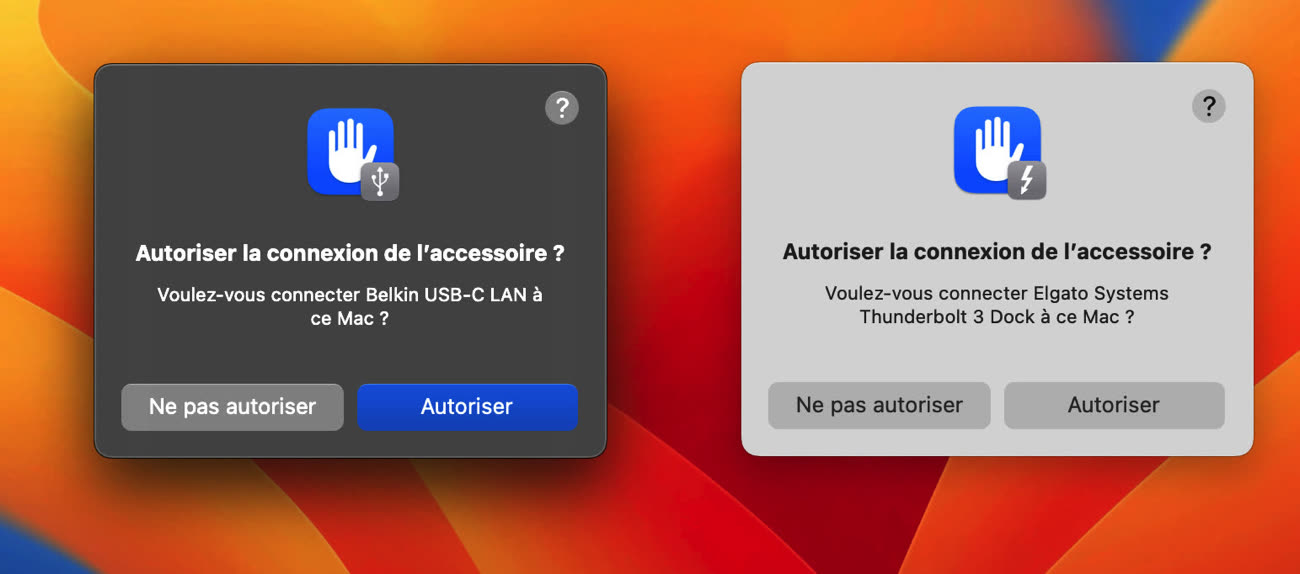

Le principal problème de ce genre de hack vient du fait qu'il est difficile de se prémunir contre eux. macOS Ventura intègre bien quelques fonctions qui permettent de détecter la présence d'un nouveau périphérique USB, mais une fois qu'il a été approuvé, l'OS n'intègre pas d'autres sécurités particulières.

Dans le cas présent, le chercheur indique que la détection est assez compliquée, et c'est juste un produit qui a été bricolé sur un coin de table, pas quelque chose qui a été réellement pensé pour être invisible. Bien évidemment, et contrairement aux logiciels malveillants, les attaques « matérielles » de ce type visent généralement un individu en particulier et ne ciblent donc pas n'importe qui. Mais si vous avez des données importantes pour une raison x ou y, se poser la question de la provenance du matériel avant de le brancher semble être une bonne idée. Et n'oubliez pas que les attaques peuvent aussi toucher les iPad dotés d'un connecteur USB-C (et bientôt les iPhone…).

On a plus qu’a tout démonter avant de le connecter à l’ordinateur ! 😀

Si c’est une question de sécurité après tout… 😂

@franfran94800

Ah mais certains services sensibles le font. Le tout est passé au scanner et ils comparent même les composants sur les cartes… J’ai plus la source mais il y à plusieurs exemples où des puces ont été ajoutées sur certains produits

@tupui,

« Ah mais certains services sensibles le font. Le tout est passé au scanner et ils comparent même les composants sur les cartes… J’ai plus la source mais il y à plusieurs exemples où des puces ont été ajoutées sur certains produits »

👍

Excellente mémoire ! Carte mère Supermicro modifiée en Chine à l'insu du constructeur américain ! Il y avait un composant minuscule en plus !

Je suis bien placé, j'ai construit ma station de travail avec une carte mère Supermicro.

👌

Dans cet article, ils se contredisent, affirmation, démenti, etc :

https://www.nextinpact.com/article/46057/micropuces-chinoises-sur-cartes-meres-bloomberg-en-remet-couche-supermicro-refute

Autre version de Bloomberg :

https://www.bloomberg.com/features/2021-supermicro/?leadSource=uverify%20wall

Le composant en trop aurait été une porte dérobée pour avoir accès à la carte mère à distance.

Comme Apple, Amazon et Supermicro étaient impactés, je pense que le problème a été réglé. Supermicro voulait rapatrier toute sa production de cartes-mères aux USA pour ce motif entre autres.

Je ne connais pas le résultat des courses. Est-ce que le composant minuscule en trop était un leurre pour tester la vigilance du client pour ensuite ajouter un composant malveillant, ou est-ce que celui déjà présent était malveillant ? Supermicro a démenti toutes ces allégations !

👌

Pour information aux dernières nouvelles, les cartes mères n'étaient pas photographiées mais radiographiées !

Il semblerait que des cartes mères (marques ?) avaient un composant en trop dans le support et non en surface ! Donc indétectable à l'œil nu !

😁

@Scooby-Doo

Merci pour les refs ! C’est l’histoire que j’avais en tête. Il y a aussi eu des cas de suspicion “d’interception” de colis où des modifications auraient été faites durant le transport. C’est assez dingue ce qui est fait dans le domaine de l’espionnage et contre espionnage.

Mes hubs sont plus petits qu’un raspberry heureusement!

https://www.theverge.com/2019/8/15/20807854/apple-mac-lightning-cable-hack-mike-grover-mg-omg-cables-defcon-cybersecurity

Il y a quelques mois (années) tous les membres des délégations européennes à un sommet UE/Russie ont reçues un coffret de bienvenue avec plan, doc papier, contacts utiles, programme et.. un adaptateur secteur USB

L'alimentation en énergie s dépassait bien de m^mee que le piratage des données des appareils connectés...

@421

que veut dire cette phrase ? Je ne capte pas bien ...

"L'alimentation en énergie s dépassait bien de m^mee que le piratage des données des appareils connectés..."

@Filou53

Oups, le correcteur de l’iPhone fait des sienne :

L’alimentation en énergie passait bien, de même que les données des appareils connectés : c’était un gros outil de piratage

@421

merci, c'est beaucoup plus clair ;-)

@421

Oh c’est le classique sur tout les salons malheureusement… Les grosses boites font en général ce genre de briefing à leur employés et ont toutes des histoires à dormir debout digne des meilleurs film d’espionnages. Et cf Mister Robot (le script a été méticuleusement construit par des consultants en sécurité.)

@tupui

Les histoire d’espionnage anciennes sont aussi croustillantes ! Il faut lire le vieux livre Sdec service 7.

On y apprend comment les barbouzes arrivaient à copier des documents transportés dans des sacs de jute cadenassés : ouvrir le sac avec un scalpel, prendre l’enveloppe, l’ouvrir encore avec un scalpel, la copier, refermer l’enveloppe avec de la pâte à papier, refermer l’ouverture du sac de jute avec des microcoutures, le tout pendant le sommeil du mec qui effectuait le transport.

C’était de la haute couture…

Pierre Dandumont

Est-il possible d'avoir la ou les sources de l'article svp ?

@andr3

Trouvé dans l'article.

🙄

Bonjour, il y'a aussi les claviers USB :

https://youtu.be/AMzv6ymmUcw

L’histoire Bloomberg a l’air aussi réelle que celle de Reddit sur les chargeurs USB de cigarette électronique contenant une puce pour espionner les téléphones qui serait branchés dessus.

Par contre, le montage montré dans l’article nécessite un accès physique au poste de travail de la victime pour lui remplacer son hub. Ou bien interférer avec les livraisons de matériel.