MacStealer, un « Malware as a Service » qui attaque les Mac

Un nouveau « Malware as a Service » (MaaS) serait en vente sur divers forums tenus par des malandrins. Si vous ne connaissez pas le concept, il est simple : un hacker développe une base pour un logiciel malveillant, qu'il vend à d'autres personnes. Et ces dernières peuvent ensuite le configurer en fonction de leurs besoins pour cibler un individu, un groupe d'utilisateurs, etc.

MacStealer reste encore assez léger

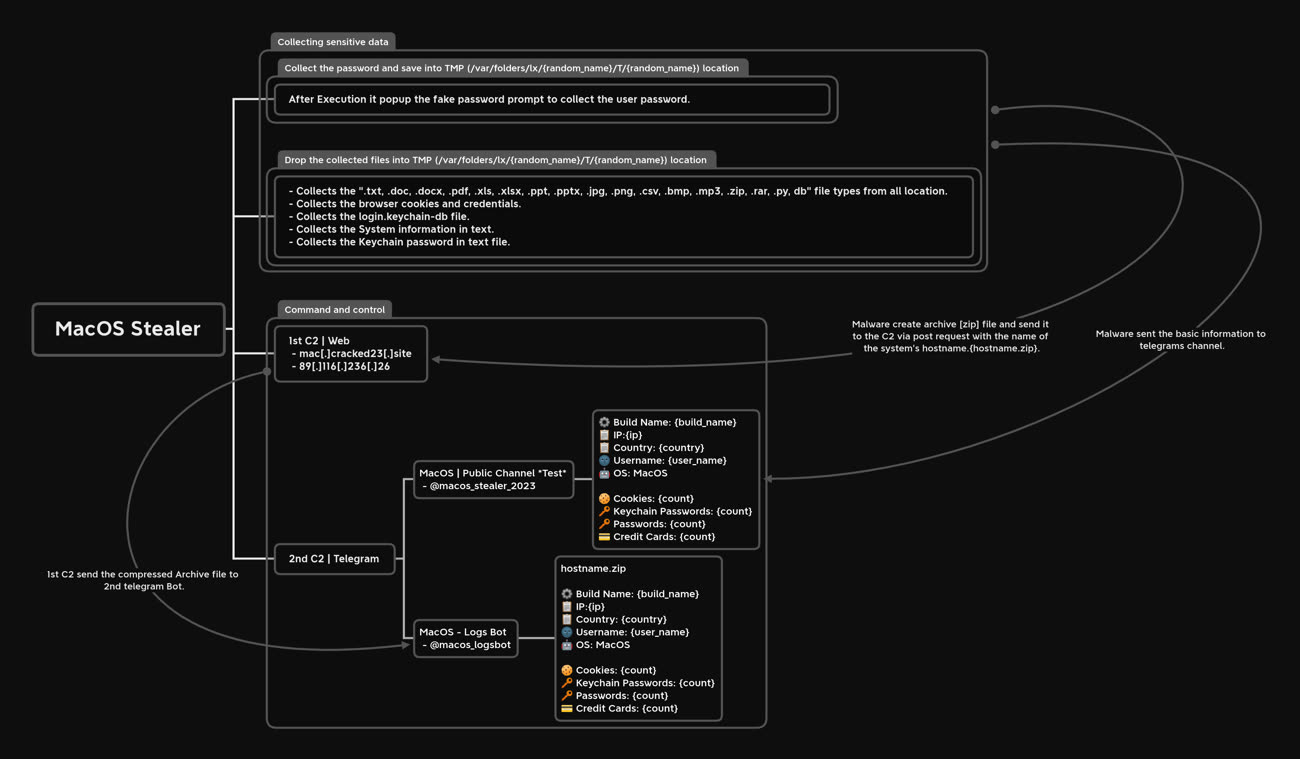

MacStealer est pour le moment vendu 100 $ car il est peu configurable : pour ce prix, vous obtiendrez un fichier DMG (une image disque) préinfecté, sans possibilité de réglages. Il est capable d'infecter macOS Catalina, Big Sur, Monterey et Ventura et une fois actif, il récupère de nombreuses données qu'il envoie ensuite via Telegram.

Les données en question sont nombreuses : toutes les informations liées à Firefox, Chrome et Brave — mots de passe, cookies, cartes de crédit enregistrées —, les fichiers textes (DOC, TXT, PDF), les images (JPG, PNG, BMP), tout ce qui est lié à la suite Microsoft Office (XLS, PPT) ainsi que les fichiers compressés de l'utilisateur (RAR et ZIP) et quelques types de fichiers qui peuvent contenir des données importantes (bases de données DB, fichiers CSV, etc.). Il récupère aussi le trousseau d'accès du Mac — qui contient les mots de passe, les cartes de crédit, etc. — et différents wallets liés aux cryptomonnaies, c'est-à-dire les fichiers qui contiennent les clés donnant accès aux cryptos en question.

N'entrez pas votre mot de passe sans raison

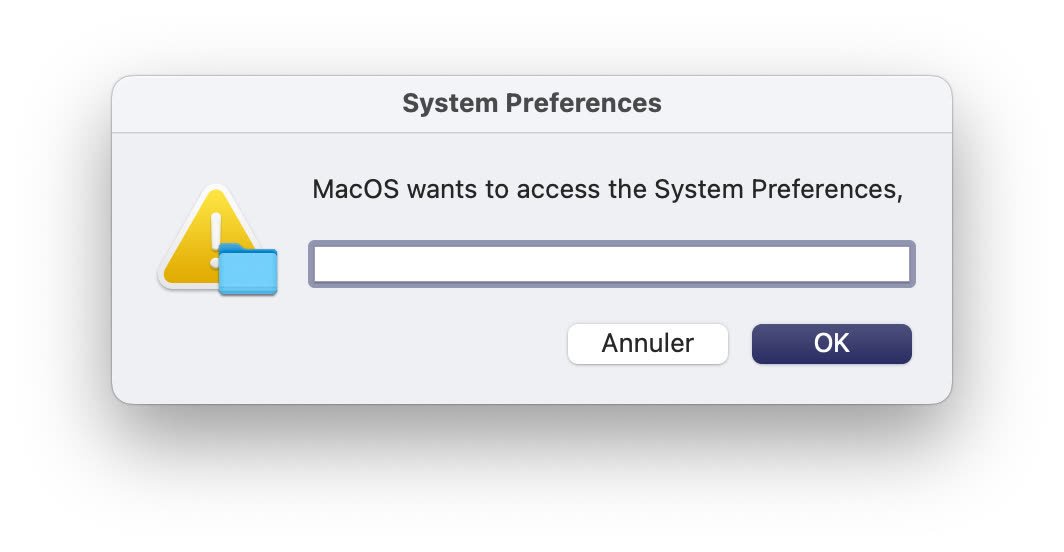

Le fonctionnement même du malware demeure assez basique : il contient un programme qui n'est pas signé, avec du code Python qui va effectuer l'attaque. Il ne passe pas par une faille de macOS ou une voie détournée pour obtenir le mot de passe de l'utilisateur, nécessaire pour opérer les différentes tâches, mais affiche simplement une demande de mot de passe générée en AppleScript. Les chercheurs de chez Uptycs, qui ont décortiqué le malware, donnent même la commande pour déployer la fenêtre en question, que nous reproduisons ici.

Le message demeure assez basique et peut éventuellement abuser un utilisateur peu habitué à macOS, mais ceux qui connaissent bien l'OS d'Apple ne devraient normalement pas se laisser avoir même si une erreur d'inattention est toujours possible. Il y a plusieurs points qui montrent rapidement qu'il ne s'agit pas d'une demande légitime : le nom d'utilisateur n'est pas affiché et il n'y a pas de possibilité d'utiliser la biométrie1. De même, le message est en anglais (quelle que soit la langue de l'OS) et il y a une majuscule à « MacOS ». Enfin, la raison de la demande du mot de passe n'est pas indiquée.

Dans tous les cas, il y a deux règles d'or pour éviter de se faire avoir : ne pas télécharger un fichier n'importe où — il faut privilégier les sites officiels des développeurs — et ne pas entrer son mot de passe à tout bout de champ. Même si macOS s'est un peu « Windowsvistaisé » avec le temps, les demandes restent assez rares et l'OS explique la raison de la requête, ce qui n'est pas le cas ici. Mais comme MacStealer est en vente depuis peu et risque d'évoluer… méfiez-vous.

-

Attention, ce second point est moins sûr que le premier : tous les Mac ne sont pas compatibles avec Touch ID et certaines autorisations peuvent ne pas utiliser la biométrie. ↩︎

Pierre, lancer un programme non signé affiche une alerte système non ?

@Pierre Dandumont

Ok mais tu as qd même une « petite » alerte.

Le soft n’est pas totalement furtif.

Merci !

@iftwst,

« Ok mais tu as qd même une « petite » alerte. Le soft n’est pas totalement furtif. »

Comme expliqué dans l'article, il affiche au moins un panneau pour demander le mot de passe administrateur pour soit disant modifier / installer quelque chose !

Ce malware n'est en aucun cas (pour l'instant) furtif car il n'exploite pas de faille à l'installation !

La faille : c'est l'inattention de l'utilisateur qui pourrait répondre favorablement à la demande en fournissant le mot de passe administrateur.

Après cette unique étape qui nécessite l'accord de l'utilisateur, c'est open bar grâce au mot de passe qui lui ouvre l'accès à l'ordinateur !

Ensuite il contacte son centre de commande via Telegram en utilisant son protocole. Nul besoin d'avoir Telegram d'installé. Le malware sait gérer cela !

C'est comme cela que j'ai compris l'article !

C'est un malware peu sophistiqué et n'utilisant aucune faille 0 day. Il utilise la bonne vieille méthode de compter sur l'utilisateur pour lui ouvrir la porte blindée !

👌

Évitez d'utiliser cet anti-malware qui comme par miracle est capable soit-disant de le supprimer :

https://sensorstechforum.com/fr/remove-macstealer/

C'est une fausse application de sécurité !

Vous avez ceci en version gratuite :

https://fr.malwarebytes.com/mwb-download/

👍

Il T

« mots de passe, cookies, cartes de crédit enregistrées » mais rassurez-moi, ces données sont chiffrées avec des protocoles hautement sécurisés et donc inutilisables en l’état, c’est bien ça ? Les mots de passes et cartes de crédits sont quand même pas stockés et récupérés en clair ?!

@mat16963

Même question…

@Pierre Dandumont

Ah ouais logique, mais assez inquiétant en même temps, tant les gens ne sont pas sensibilisés aux conséquences de saisir leur mdp n’importe quand …

Il envoie les données par Télégramme…

Et si on n’a pas Télégramme ?? On est sauvés ?

@brunnno

Il doit y avoir une API et pif paf pouf ça part via Telegram

@Pierre Dandumont

C’est multi session ? En gros ça récupère aussi des trucs d’une autre session ? ( ça ne devrait pas sauf si est assez imprudent d’avoir le même mot de passe pour les deux sessions)

J’utilise toujours une session vierge (provisoire) quand j’essaye des trucs où j’ai un doute.

@rolmeyer

Si ce n'est pas un compte admin, c'est bon. Par contre, faudra qu'il n'y ai rien sur ce compte : pas d'iCloud, rien !

Sinon, télécharge sa sur l'app store. C'est gratuit, et génère une machine virtuelle pour Mac OS (seulement) automatiquement.

https://apps.apple.com/fr/app/virtualos/id1614659226?mt=12

Comme ça, tu as un Mac OS tranquille pour faire ça, et c'est presque du 1 click pour la configuration (ça crée, puis téléchargé Mac OS, puis l'installe)

Plus complet et permet de faire un peu tout, il y a UTM aussi, mais moins facile d'accès

https://mac.getutm.app/

@Link1993

Ok merci 🙏🏻. ( si j’ai bien compris le malware a accès a tout parce qu’il a le mot de passe session, donc ne doit pas accès aux autres session si elles n‘ont pas le même mot de passe )

Donc évidemment c’est un compte/session complètement vierge, logué dans rien, pas de compte Apple pas de compte mail pas de compte Apple Store pas de compte de synchro, pas de trousseau etc

Bon en général c’est une machine dédiée, un vieux mac.

Je vais télécharger le lien donné. Merci. J’ai Vmware avec lequel je peux générer une MV Apple complètement isolée de la machine hôte. J’ai jamais pensé à faire, mais je vais essayer.

J’ai vu que Linus Tech Tip s’est fait hacker via des clônes de ses navigateurs mais perso je ne coche jamais se souvenir de moi, donc j’ai pas de token non expirables, ce qui semble son erreur secondaire en plus d’avoir ouvert un PDF corrompu, mais c’était un pc.

@rolmeyer

👌

Pour LTT, c'est plus compliqué que ça. Il s'est fait choper les cookies, mais aussi toute la configuration du navigateur. Donc ça aurait aussi pu récupérer le cookie du navigateur déjà ouvert et qui du coup garde la session active le temps de l'usage du navigateur.

@Pierre Dandumont

Merci Pierre pour cet article.

Depuis que je suis sur mac je n’ai jamais mis d’anti-virus. Mais bon c’était sans doute valable avant mais maintenant conseillez-vous d’en installer un et si oui lequel svp ?

@Encoreplusgrincheux

Il faut fuir comme la peste les soi-disant antivirus car ils mettent le souk dans le système de fichiers. Faites comme la plupart d’entre nous, n’encombrez pas votre disque dur avec ce genre de plaisanterie et utilisez votre tête à la place.

Comment savoir si on est infecté ?

Amusant de lire le texte du créateur du malware, où il se plaint d’un « concurrent malhonnête » 🙃

@John McClane,

« Amusant de lire le texte du créateur du malware, où il se plaint d’un « concurrent malhonnête » 🙃 »

[ Mode créatif nostalgique]

Les hackers d'aujourd'hui ne sont plus aussi honnêtes que leurs ancêtres ! Dans le temps, un hacker ne piquait pas le travail d'un autre hacker ! Ça ne se faisait pas ! C'était à la loyale, du gentleman cambrioleur ! Alors qu'aujourd'hui c'est du chacun pour soi ! Quelle époque d'égoïste…

😁

@Scooby-Doo

Eh oui, si même chez les malfrats il n’y a plus d’honneur, où va le monde ? 😉

je vois que Safari n'est pas concerné

de manière générale est-il protégé de ce genres d'attaques ou finalement c'est comme pour les autres navigateurs ?

@Pachaland

Si le trousseau est pris en compte, cela inclut safari non ?

Bonne remarque !

Déjà, il faut arrêter d'utiliser le trousseau des navigateurs internet, pour enregistrer les accès aux sites, et utiliser un vrai gestionnaire de mots de passe, indépendant de l'Os. Cela limite la casse. Le problème du trousseau de MacOs, c'est qu'il se verrouille avec le même accès que le compte utilisateur. Un non sens!

Que conseilles tu ?

@ratz

Bitwarden. Disponible dans le Cloud ou bien peut être installé sur son nas ou serveur.

Je confirme également BitWarden!

@Avenger

“Déjà, il faut arrêter d'utiliser le trousseau des navigateurs internet, pour enregistrer les accès aux sites, et utiliser un vrai gestionnaire de mots de passe, indépendant de l'Os.”

Et le jour où ton gestionnaire eclate en vol? Ca revient au meme. Ne pas entrer son mdp quand le service te le demande pour aucune raison, plutot.

@ Paquito06

Peux-tu préciser ce que tu entends par "éclater en plein vol", pour un gestionnaire de Mots de passe?

En plus de 10 ans d'usage intensif quotidien privé et professionnel, tant sur ordinateur que sur smartphone, d'une telle application (Dashlane et ensuite BitWarden), je n'ai jamais rencontré le moindre problème sérieux.

De toutes façons, il faut bien comprendre qu'une solution informatique 100% fiable, cela n'existe pas.

Quant au conseil de "Ne pas entrer son mdp quand le service te le demande pour aucune raison", désolé, mais c'est très prétentieux. Perso, je pense être loin d'être une quiche dans le domaine, après presque 30 ans d'expérience informatique dans le cadre de mes fonctions dont 11 ans comme indépendant en maintenance informatique. Et, honnêtement, dans certains cas, je suis tout simplement incapable de confirmer la pertinence d'une demande de mot de passe.

Et je vais te donner un simple exemple... en citant le trousseau d'Apple! Quand je désire récupérer un mot de passe qui y est enregistré, le précieux sésame ne s'affiche qu'après avoir encodé son mot de passe. Mais, dans certains cas, juste après, le trousseau demande à nouveau de rentrer son identifiant et mot de passe de session. Pour moi, c'est un non sens dont je devrais sérieusement me méfier, si je se suis ton raisonnement.

au fait, ca peut arriver avec une demande de MdP dans le terminal aussi ? lorsque l'on installe des packages avec le terminal s'entend

et comment peut on savoir si on a ete attaque ?

@eatz,

« et comment peut on savoir si on a ete attaque ? »

Au pif : en consultant son compte bancaire éventuellement mais pas depuis l'ordinateur suspecté ! Ou en faisant un scan de votre ordinateur avec une version gratuite de Malwarebytes.

Ce genre de malware fait le ménage bancaire y compris les cryto monnaies !

Et tous les Macs n'ont pas de capteur biométrique donc le panneau malveillant peut faire illusion un matin, mal réveillé ou un vendredi après-midi pressé de partir en weekend.

D'ailleurs certains malwares se déclenchent à des heures réputées moins vigilantes comme juste après le repas, le matin ou en fin de journée.

👌

Vous avez ceci en version gratuite :

https://fr.malwarebytes.com/mwb-download/

J'utilise déjà Malwarebytes merci bcp!

Mais est il capable de détecter un malware qui a déjà fait son " exploit" ? Je ne sais pas si je me fais comprendre

Et concernant les horaires ,c'est tordu mais bougrement intelligent !

Donc tranquille sous Mojave et MacOS 9 ! :P