ElcomSoft : le mot de passe maître de 1Password finalement plus fort qu'estimé

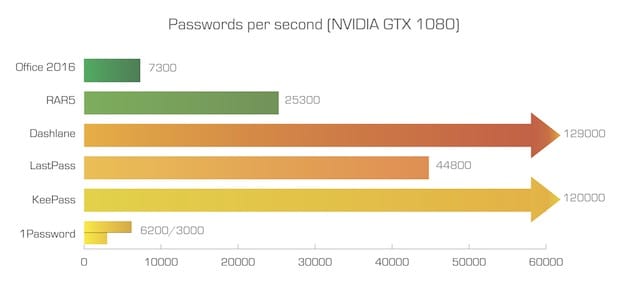

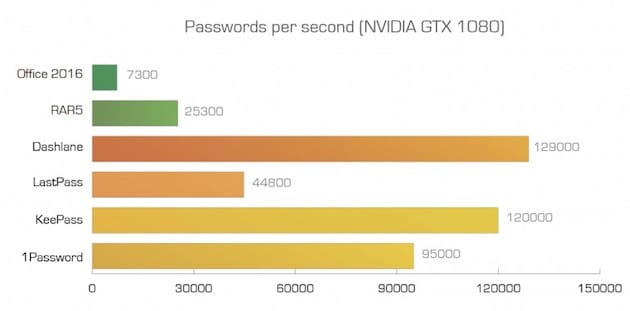

ElcomSoft a revu son jugement sur la robustesse du mot de passe maître de 1Password. Un premier benchmark publié en début de semaine montrait que son logiciel de récupération de mots de passe pouvait (avec une carte Nvidia GTX 1080) tester 95 000 combinaisons par seconde. Un chiffre anormalement élevé, selon les créateurs de 1Password.

Dans un nouveau billet de blog, ElcomSoft admet avoir fait une erreur en n’ayant pas pris le dernier format et le dernier algorithme utilisés par le gestionnaire de mots de passe (il en a changé au cours du temps). Avec les dernières techniques en date (format OPVault, algorithme PBKDF2-HMAC-SHA256), l’utilitaire ne peut tester que 3 000 à 6 200 mots de passe par seconde, soit le meilleur résultat du comparatif.

À noter aussi que le résultat de KeePass est celui avec les réglages par défaut. Les utilisateurs de ce logiciel libre peuvent renforcer la robustesse du mot de passe dans les réglages.

Pourquoi la barre de 1Password du nouveau graphique est-elle double ?

Et pourquoi n'est-elle pas plus verte qu'Office ?

@petfouffe

Pourquoi la barre est double ? Ils te peuvent tester entre 3000 et 6200 mots de passe ! La bonne question serait plutôt pourquoi un résulta du simple au double ? ? et oui elles devraient être plus vertes que celle d'office.

L'article du elcomsoft explique les choses assez clairement, et c'est pas bon pour 1password!!! l

Les 95000 mots de passe a la seconde sont issus du test sur les fichiers utilisés pour Dropbox et iCloud, les 3000/6000 pour les versions locales et avec 1password 6.8!

Entre le fichier extrait d'un iPhone 6 et le dossier extrait de Dropbox il y a presque 90 000/s test de difference!

En detail l'explication est la suivante:

-1password utilise plusieurs formats de fichiers differents en fonction de la machine et de l'usage, celui de l'iPhone n'est pas le meme que celui du Mac et celui qui va sur les cloud est encore un autre format et en plus c'est pas 1 fichier dans ce cas mais une platée de fichiers texte individuels qui sont expediés sur les Dropbox et iCloudDrive (normal, les lois qui encadrent le chiffrement ne sont pas les memes qu'il s'agisse d'une machine locale ou d'un encloudage qui doit etre consultable par les agents administratifs...)

- 1password change de format d'une version a l'autre, et Elcomsoft ne prend en charge qu'une partie des versions et des fichiers/machines. Le precedent bench a ete publié avec un resultat provenant donc de la version dedié au cloud et d'une version precedente de 1password.

D'ailleurs l'editeur pose, (faussement) naivement la question de la raison de cette plethore et variations a grande vitesse de format: «Why does 1Password need four different formats and three different algorithms (of which two are current)? We don’t know, but this is the reason why it took us so long to re-run the benchmarks and offer concise explanations.»

Pourquoi autant de formats, pourquoi changer aussi souvent de formats, pourquoi des fichiers individuels au format texte pour le cloud et pas une base solidement chiffrée...

Et l'auteur de finir d'enfoncer le clou avec les conseils suivants:

«How can you make sure that your passwords are secure with either password manager?

- Use a strong (long and complex) master password

- Never write it down

- Safeguard your data, restrict physical access

- Bump up the number of rounds (hash iterations) if your password manager supports it to further decrease attack speeds

- Make sure you understand that if someone manages to break into your password manager, they will gain access to your every account. In addition, a chain attack may allow them to break in to your other accounts (for which you don’t store passwords with a password manager) by e.g. using single sign-on or recovering a password via email.

»

Donc en resumé: une cle d'au moins 16 caractére, non triviale, surtout garder ses fichiers en local... et bien comprendre que le piratage d'une base 1password ça donne accés a TOUS les mot de passe qu'on a mis dedans... a bon entendeur!

Cet article sent le politiquement correcte du gars qui a reçu la visite d'un agent Smith, qui doit donc dire, OK c'est supersecurisé en fait, mais en en substance dis bien ce qu'il devrait pas dire...

Ce "test" d'ElcomSoft était donc biaisé, next !

Un mot de passe de 10 caractères alphabétiques minuscules ça fait 10 puissance 26 combinaisons. Si on essaye de l'attaquer seulement en force brute à 6 200 tentatives par seconde ça peut prendre beaucoup de temps :-)

Ils n'utilisent que la force brute ? Pas de dictionnaires ou d'autres méthodes qui accélèrent le processus ? Parce que là c'est pas réalisable comme attaque.

@Ali Ibn Bachir Le Gros

Non ça fait 26 puissance 10. Soit quand même bien moins que 10^26

@Ali Ibn Bachir Le Gros

26 puissance 10 plutôt... mais on n'est pas limité à 10 caractères et on peut mélanger majuscules, minuscules, chiffres, caractères exotiques (et je me demande même si on ne peut pas rajouter des emojis)

Si je comprend bien il faut juste se plaindre pour que les résultats soient refais et ils seront forcément conformes à nos attentes lol.

@Vetsa

Ou alors, les testeurs font leurs essais avec les BONS "produits", et y'a ni besoin de se plaindre, ni de les refaire.

@Vetsa

En tous cas, Elcomsoft ne brille pas par son professionnalisme ...

Pour les autres produits "testés", est-ce qu'ils verront aussi leur barre fondre si les éditeurs correspondant protestent comme l'a fait 1Password pour que le test soit fait sérieusement ?

@r e m y

Il suffit d'attendre. Si les autres ne protestent pas c'est qu'il n'y a sans doute rien à contester.

sur ?

La réactivité me semble essentielle en sécurité et cela ne doit pas vraiment prendre de temps (ex : 1Password que je n'utilise pas mais qui montre une belle réactivité à cet vapor-article assez buzzy d'Elcomsoft). Attends le compte-rendu d'Enpass, LastPass et Dashlane avec GRANDE impatience.

Heu tant que çà à la seconde ?? .. excusez moi mais je pose une question (con?) je pose une question : mais pourquoi donc ces p... de gestionnaires de mot de passe ne limite pas simplement les tentatives d'accès à 1 par seconde voir moins ???! Qui peut essayer deux mots de passe à la suite manuellement en moins d'une seconde !!?

@armatchi

Peu importe les limites qu'impose le logiciel si, pour cracker le fichiers de donnees, on ne passe pas par le logiciel mais on attaque directement le fichier en essayant de décrypter son contenu en testant toutes les clés de chiffrement possible jusqu'à obtenir du texte intelligible.

En effet, ces logiciels pour fonctionner ont besoin du fichier chiffré. Ils le font tourner dans des algorithmes de déchiffrement qui essayent des mots de passe un à un.

@armatchi

Je plussoie, merci d'intégrer cette limitation temporelle au plus vite dans dashlane et consort !!!!!

@GaspardNic92

Bravo Gaspard, ça c'est bien parlé ! On voit que tu maîtrises le sujet sur le bout des ongles...

Tout ce buzz publicitaire grossièrement mis en en scène à propos de finalement pas grand chose m'a permis pour une fois de mettre à l'essai un MO préconisé par d'autres lecteurs de ce site : sortir le popcorn et attendre que le spectacle se déroule.

Parce qu'il était évident que l'affaire n'en resterait pas là.

Si vous vous êtes jamais amusés à essayer de pénétrer le chiffrage de la base de données locale en SQLite de 1Password, vous savez sans doute que l'effort nécessaire pour y pénétrer par BFA (Brute Force Attack) doit être d'un ordre de grandeur supérieur à ce que prétendaient les gars de ElcomSoft.

Dont acte.

Autre point, qui me choque : le double codage du bar-chart est immonde.

• Les barres les plus longues — les chiffrages les plus vulnérables — sont colorées en jaune-orangé, de nuance d'autant plus foncée que la barre est longue.

• Les barres les plus courtes — les chiffrages qui ne sont pas en compétition directe : Office et RAR5 — sont en vert, d'autant plus foncé que l'attaque de ElcomSoft a eu du mal à les pénétrer.

• Les codes de couleurs suggèrent donc : au vert, on est au vert, au jaune-orangé, on a le feu aux fesses.

Bon. Même si une relation linéaire reste à démontrer pour ce problème, qu'en est-il des résultats revus et corrigés

Bazong ! 1Password, même s'il offre la meilleure protection du test, reste au jaune-orangé. Quand on a réussi à créer une impression, pourquoi s'en priver dès que les faits prouvent le contraire, n'est-ce pas ?

_____

Meilleurs commentaires :

Par "Someone who read the whole article" :

« TL;DR version : we try to brute-force your passwords and you should not worry if they are imprevisible enough. But we used a threatening title just in case. »

Un autre lecteur fait cette observation :

« UTF-8 has +11000 codepoints. A doofus 5 character password renders 11000^5 combinations. Even if you can do 100 billion combinations per second, it would still be impossible to brute force.

Password rule nr1: Always use a ÇÒ|ı^ı||L∑xƒu©kingP∆∫∫wÒrD »

Et ElcomSoft d'avouer :

« If the entire password database is stored in the vendor’s cloud (e.g. 1Password, LastPass), it’s up to you whether to trust that vendor or not. We did not research the online part at all; our only job was adding support for local databases. »

Dans le même registre, mais sur un niveau plus fondamental, la niouze cryptographique de la semaine, celle qui pourrait devenir la cryptoniouze de la décennie (mais ça, j'y crois pô) et le cauchemar des encodeurs de mouches, nous vient de Bonn, plus exactement de Norbert Blum, prof de math, qui s'est évertué à démontrer que :

P n'est pas égal à NP!

https://arxiv.org/abs/1708.03486

Ses 115 prédécesseurs y ont échoué.

Si vous ignorez pourquoi la vérification de la conjecture P≠NP serait le cauchemar cryptographique absolu :

http://www.scottaaronson.com/papers/pnp.pdf

Scott Aaronson, un des spécialistes de la question, en présente l'historique et les enjeux.

Mais comme il vient de promettre 200 000 USD à quiconque apporterait la preuve mathématique que P≠NP, c'est pas demain la veille :

http://www.scottaaronson.com/blog/?p=3389

Pour suivre l'état du débat (et n'oubliez pas le popcorn)

https://cstheory.stackexchange.com/questions/38803/is-norbert-blums-2017-proof-that-p-ne-np-correct

@occam

Oh mais il ne connaît pas les commentateurs de MacG ton bonhomme !

Dans moins d'1/2h on aura des interventions aptes à toucher la récompense promise...

@occam

> Si vous ignorez pourquoi la vérification de la > conjecture P≠NP serait le cauchemar

> cryptographique absolu :

J'avoue ne pas avoir lu les articles...?

Mais je ne comprends pas. Le cauchemar serait plutôt P = NP. Car alors factorisation en temps polynomial, RSA à la poubelle, etc.

Sauf que... polynomial de degré 10^9 par exemple, à mon avis cela reste "secure"...

Allez, je vais ajouter quelques caractères à mon mot de passe maitre ?.

@lepoulpebaleine

"Allez, je vais ajouter quelques caractères à mon mot de passe maitre ?."

----------

Tu as oublié la virgule avant "Maître"

?

@lepoulpebaleine

"Mais je ne comprends pas. Le cauchemar serait plutôt P = NP. Car alors factorisation en temps polynomial, RSA à la poubelle, etc."

Correct pour P égal NP.

Par cauchemar, j'entends cauchemar pour la cryptanalyse, au sens de l'hypothèse "Cryptomania" de Russell Impagliazzo :

http://www.cs.sfu.ca/~kabanets/881/scribe_notes/lec8.pdf

Impagliazzo a énuméré cinq scénarios fondamentaux, dont le premier équivaudrait à P = NP et la cryptanalyse algorithmique régnerait au paradis. Les autres montent en complexité jusqu'à Cryptomania, hypothèse où toute public-key cryptography suffisamment complexe demeurerait en effet inattaquable.

Désolé si mon terme de "cauchemar cryptographique" a pu prêter à confusion.

Il est con ton mec car il vient de perdre 200 000 $US !

C'est évident que P≠NP sauf si N=1, même un mome de 6e pourrait te le dire.

Et hop, un lecteur de macge vient de gagner les 200k$ (d'un autre coté la somme n'est pas non plus énorme).

Déjà, si le fichier à décrypter n'est pas sur le réseau internet ou tout autre réseau, ça doit vraiment limiter les risques ... Si en plus le mdp maitre comporte plus de 8 caractères et que ce mdp ne veut absolument rien dire ... Je pense que pour le commun des mortel, ça doit déjà être pas mal ...

Je pense que le pire n'est pas là, le pire c'est nos données de carte bleu qui sont stockées on ne sais ou sur des serveurs de i commerçants ...

c'est limité la carte bleu, ils peuvent pas te vider ton compte de tout façon. et puis la banque te signale tout retirement d'argent. ils te remboursent en plus, si quelqu'un pirate ton compte.

@marenostrum

L'assurance de la Banque commence par essayer de démontrer que tu as été négligeant pour ne pas avoir à te rembourser quoi que ce soit... ça peut prendre des mois avant de retrouver ton argent et si entre temps ton compte a ete dans le rouge (moi, il y a des moments où ce qui reste sur mon compte est inférieur au plafond de paiement de ma carte bancaire, donc en cas de vol, on PEUT me vider mon compte, voire plus) avec des refus de paiement, tu peux même te retrouver interdit bancaire.

Je confirme la technique crapuleuse des assurances de banques et de leur refus de rembourser.

Sur Dashlane qui semble montrer plus de vulnérabilité, on ne dit pas que les personnes utilisant ce genre d’outils exploitent normalement les outils à la leur pleine puissance et notamment côté Dashlane en utilisant une double authentification. qui malgré le crack du mot de passe maître il n’est pas possible de poursuivre quand même. La comparaison n’est pas du tout complète et ne couvre pas tout le scope.

@chrab :

Merci de souligner qu'il y a la possibilité de choisir la double authentification dans les réglages de Dashlane.

Ah merci de parler de Keepass. L'open-source...

mouais, je préférais la fin précédente quand le climax était cataclysmique et plein d'explosions

là, ça fait plutôt fin de petit film intimiste. Hollywood m'avait habitué à mieux.

Mais tout Buzz est un bon Buzz.